كلمات المرور هي حجر الأساس لأمان الحساب. سنوضح لك كيفية إعادة تعيين كلمات المرور ، وتعيين فترات انتهاء صلاحية كلمة المرور ، وفرض تغييرات كلمة المرور على شبكة Linux الخاصة بك.

كلمة المرور موجودة منذ ما يقرب من 60 عامًا

لقد أثبتنا لأجهزة الكمبيوتر أننا ما نقول نحن عليه منذ منتصف الستينيات ، عندما تم تقديم كلمة المرور لأول مرة. لكون الضرورة هي أم الاختراع ، فإن نظام مشاركة الوقت المتوافق الذي تم تطويره في معهد ماساتشوستس للتكنولوجيا يحتاج إلى طريقة لتحديد الأشخاص المختلفين على النظام. يحتاج أيضًا إلى منع الأشخاص من رؤية ملفات بعضهم البعض.

اقترح فرناندو جيه كورباتو مخططًا يخصص اسم مستخدم فريدًا لكل شخص. لإثبات هوية شخص ما ، كان عليهم استخدام كلمة مرور شخصية خاصة للوصول إلى حسابهم.

تكمن مشكلة كلمات المرور في أنها تعمل تمامًا مثل المفتاح. يمكن لأي شخص لديه مفتاح استخدامه. إذا عثر شخص ما على كلمة مرورك أو خمنها أو اكتشفها ، فيمكن لهذا الشخص الوصول إلى حسابك. إلى أن تتوفر المصادقة متعددة العوامل عالميًا ، فإن كلمة المرور هي الشيء الوحيد الذي يُبقي الأشخاص غير المصرح لهم ( الجهات الفاعلة في مجال التهديد ، في مجال الأمن السيبراني) خارج نظامك.

يمكن تكوين الاتصالات عن بُعد التي يتم إجراؤها بواسطة Secure Shell (SSH) لاستخدام مفاتيح SSH بدلاً من كلمات المرور ، وهذا أمر رائع. ومع ذلك ، فهذه طريقة اتصال واحدة فقط ، ولا تغطي عمليات تسجيل الدخول المحلية.

من الواضح أن إدارة كلمات المرور أمر حيوي ، وكذلك إدارة الأشخاص الذين يستخدمون كلمات المرور هذه.

تشريح كلمة السر

ما الذي يجعل كلمة المرور جيدة على أي حال؟ حسنًا ، يجب أن تحتوي كلمة المرور الجيدة على جميع السمات التالية:

- من المستحيل التخمين أو الاستنتاج.

- لم تستخدمها في أي مكان آخر.

- لم تكن متورطة في خرق البيانات .

يحتوي موقع Have I Been Pwned (HIBP) على أكثر من 10 مليارات مجموعة من بيانات الاعتماد التي تم اختراقها. مع وجود أرقام عالية ، من المحتمل أن شخصًا آخر قد استخدم نفس كلمة المرور التي تستخدمها. هذا يعني أن كلمة مرورك قد تكون في قاعدة البيانات ، على الرغم من أنه لم يكن حسابك هو الذي تم اختراقه.

إذا كانت كلمة مرورك موجودة على موقع HIBP ، فهذا يعني أنها مدرجة في قوائم كلمات المرور التي يستخدمها ممثلو التهديد باستخدام القوة الغاشمة وأدوات هجوم القاموس عندما يحاولون اختراق حساب.

كلمة المرور العشوائية حقًا (مثل 4HW @ HpJDBr٪ * Wt @ # b ~ aP) غير معرضة للخطر عمليًا ، لكن بالطبع لن تتذكرها أبدًا. نوصي بشدة باستخدام مدير كلمات المرور للحسابات عبر الإنترنت. يقومون بإنشاء كلمات مرور معقدة وعشوائية لجميع حساباتك على الإنترنت ، ولا يتعين عليك تذكرها — يوفر مدير كلمات المرور كلمة المرور الصحيحة لك.

بالنسبة للحسابات المحلية ، يتعين على كل شخص إنشاء كلمة المرور الخاصة به. سيحتاجون أيضًا إلى معرفة كلمة المرور المقبولة وغير المقبولة. سيتعين عليهم إخبارهم بعدم إعادة استخدام كلمات المرور على حسابات أخرى ، وما إلى ذلك.

عادة ما تكون هذه المعلومات في سياسة كلمة المرور الخاصة بالمؤسسة. يوجه الأشخاص إلى استخدام الحد الأدنى لعدد الأحرف ، ومزج الأحرف الكبيرة والصغيرة ، وتضمين الرموز وعلامات الترقيم ، وما إلى ذلك.

ومع ذلك ، وفقًا لبيان جديد تمامًا من فريق في جامعة كارنيجي ميلون ، فإن كل هذه الحيل تضيف القليل أو لا تضيف شيئًا إلى متانة كلمة المرور. وجد الباحثون أن العاملين الأساسيين لمتانة كلمة المرور هما أنهما لا يقل طولهما عن 12 حرفًا وقويان بدرجة كافية. قاموا بقياس قوة كلمة المرور باستخدام عدد من برامج تكسير البرامج والتقنيات الإحصائية والشبكات العصبية.

قد يبدو الحد الأدنى المكون من 12 حرفًا أمرًا شاقًا في البداية. ومع ذلك ، لا تفكر من حيث كلمة المرور ، بل بالأحرى ، عبارة مرور مكونة من ثلاث أو أربع كلمات غير مرتبطة مفصولة بعلامات ترقيم.

على سبيل المثال ، قال Experte Password Checker إن الأمر سيستغرق 42 دقيقة لكسر “chicago99” ، لكن 400 مليار سنة لكسر “chimney.purple.bag”. من السهل أيضًا تذكرها وكتابتها ، وتحتوي على 18 حرفًا فقط.

مراجعة الإعدادات الحالية

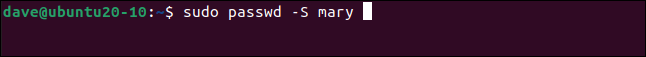

قبل تغيير أي شيء يتعلق بكلمة مرور أي شخص ، من الحكمة إلقاء نظرة على إعداداته الحالية. باستخدام passwdالأمر ، يمكنك مراجعة إعداداتهم الحالية من خلال -Sخيار (الحالة). لاحظ أنه سيتعين عليك أيضًا استخدام sudoمع passwdإذا كنت تعمل باستخدام إعدادات كلمة مرور شخص آخر.

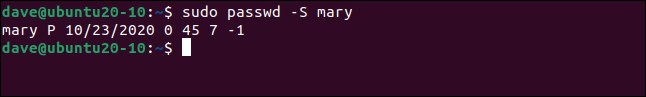

نكتب ما يلي:

sudo passwd -S Mary

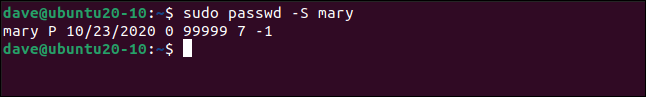

تتم طباعة سطر واحد من المعلومات على نافذة المحطة ، كما هو موضح أدناه.

ترى الأجزاء التالية من المعلومات (من اليسار إلى اليمين) في تلك الاستجابة المختصرة:

- اسم تسجيل دخول الشخص.

- يظهر هنا أحد المؤشرات الثلاثة المحتملة التالية:

- P: يشير إلى أن الحساب لديه كلمة مرور صالحة وعاملة.

- L: يعني أن الحساب مغلق من قبل مالك حساب الجذر.

- NP: لم يتم تعيين كلمة مرور.

- تاريخ آخر تغيير لكلمة المرور.

- الحد الأدنى لعمر كلمة المرور: الحد الأدنى للمدة الزمنية (بالأيام) التي يجب أن تنقضي بين عمليات إعادة تعيين كلمة المرور التي يقوم بها مالك الحساب. ومع ذلك ، يمكن لمالك حساب الجذر تغيير كلمة مرور أي شخص دائمًا. إذا كانت هذه القيمة تساوي 0 (صفر) ، فلا توجد قيود على تكرار تغييرات كلمة المرور.

- الحد الأقصى لعمر كلمة المرور: يُطلب من مالك الحساب تغيير كلمة المرور الخاصة به عندما يصل إلى هذا العمر. تُعطى هذه القيمة بالأيام ، لذا فإن القيمة 99999 تعني عدم انتهاء صلاحية كلمة المرور أبدًا.

- فترة التحذير من تغيير كلمة المرور: إذا تم فرض حد أقصى لعمر كلمة المرور ، فسيتلقى مالك الحساب تذكيرات لتغيير كلمة المرور الخاصة به. سيتم إرسال أول عدد من هذه الأيام معروض هنا قبل تاريخ إعادة التعيين.

- فترة عدم نشاط كلمة المرور: إذا لم يصل شخص ما إلى النظام لفترة زمنية تتداخل مع الموعد النهائي لإعادة تعيين كلمة المرور ، فلن يتم تغيير كلمة مرور هذا الشخص. تشير هذه القيمة إلى عدد الأيام التي تلي فترة السماح لتاريخ انتهاء صلاحية كلمة المرور. إذا ظل الحساب غير نشط هذا العدد من الأيام بعد انتهاء صلاحية كلمة المرور ، فسيتم قفل الحساب. تؤدي القيمة -1 إلى تعطيل فترة السماح.

تحديد الحد الأقصى لعمر كلمة المرور

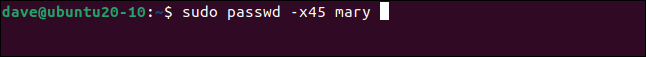

لتعيين فترة إعادة تعيين كلمة المرور ، يمكنك استخدام خيار -x(الحد الأقصى للأيام) مع عدد من الأيام. لا تترك مسافة بين -xالخانات والأرقام ، لذا يمكنك كتابتها على النحو التالي:

sudo passwd -x45 mary

أخبرنا أن قيمة انتهاء الصلاحية قد تغيرت ، كما هو موضح أدناه.

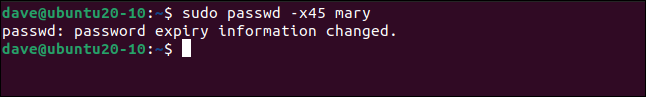

استخدم -Sخيار (الحالة) للتحقق من أن القيمة الآن 45:

sudo passwd -S Mary

الآن ، بعد 45 يومًا ، يجب تعيين كلمة مرور جديدة لهذا الحساب. سيبدأ التذكير قبل سبعة أيام من ذلك. إذا لم يتم تعيين كلمة مرور جديدة في الوقت المناسب ، فسيتم قفل هذا الحساب على الفور.

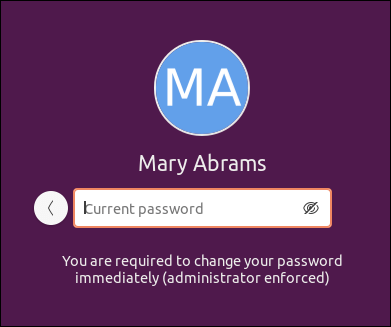

فرض تغيير فوري لكلمة المرور

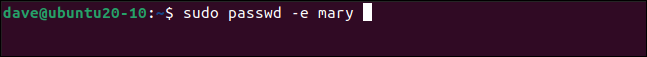

يمكنك أيضًا استخدام أمر حتى يضطر الآخرون على شبكتك إلى تغيير كلمات المرور الخاصة بهم في المرة التالية التي يسجلون فيها الدخول. للقيام بذلك ، يمكنك استخدام -eخيار (انتهاء الصلاحية) ، على النحو التالي:

sudo passwd -e Mary

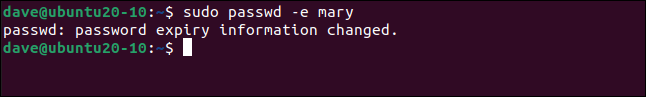

ثم أخبرنا أن معلومات انتهاء صلاحية كلمة المرور قد تغيرت.

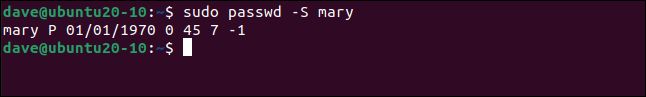

دعنا نتحقق من -Sالخيار ونرى ما حدث:

sudo passwd -S Mary

تم تعيين تاريخ آخر تغيير لكلمة المرور على اليوم الأول من عام 1970. في المرة التالية التي يحاول فيها هذا الشخص تسجيل الدخول ، سيتعين عليه تغيير كلمة المرور الخاصة به. يجب عليهم أيضًا تقديم كلمة المرور الحالية الخاصة بهم قبل أن يتمكنوا من كتابة كلمة مرور جديدة.

هل يجب عليك فرض تغييرات كلمة المرور؟

كان إجبار الأشخاص على تغيير كلمات المرور الخاصة بهم بانتظام أمرًا بديهيًا. كانت إحدى خطوات الأمان الروتينية لمعظم عمليات التثبيت واعتبرت ممارسة تجارية جيدة.

التفكير الآن هو العكس القطبي. في المملكة المتحدة ، ينصح المركز الوطني للأمن السيبراني بشدة بعدم فرض تجديدات كلمات المرور المنتظمة ، ويوافق المعهد الوطني للمعايير والتكنولوجيا في الولايات المتحدة على ذلك. توصي كلتا المنظمتين بفرض تغيير كلمة المرور فقط إذا كنت تعرف أو تشك في أن الآخرين يعرفون كلمة مرور موجودة .

يصبح إجبار الأشخاص على تغيير كلمات المرور الخاصة بهم أمرًا رتيبًا ويشجع على ضعف كلمات المرور. يبدأ الأشخاص عادةً في إعادة استخدام كلمة مرور أساسية مع تاريخ أو رقم آخر تم وضع علامة عليه. أو سيقومون بكتابتها لأنه يتعين عليهم تغييرها كثيرًا ، ولا يمكنهم تذكرها.

توصي المؤسستان اللتان ذكرناهما أعلاه بالإرشادات التالية لأمان كلمة المرور:

- استخدام مدير كلمات المرور: لكل من الحسابات عبر الإنترنت والمحلية.

- قم بتشغيل المصادقة الثنائية: أينما كان هذا الخيار ، استخدمه.

- استخدم عبارة مرور قوية: بديل ممتاز لتلك الحسابات التي لا تعمل مع مدير كلمات المرور. ثلاث كلمات أو أكثر مفصولة بعلامات ترقيم أو رموز هي نموذج جيد يجب اتباعه.

- لا تعيد استخدام كلمة المرور مطلقًا: تجنب استخدام نفس كلمة المرور التي تستخدمها لحساب آخر ، وبالتأكيد لا تستخدم واحدة مدرجة في Have I Been Pwned .

ستتيح لك النصائح أعلاه إنشاء وسيلة آمنة للوصول إلى حساباتك. بمجرد الانتهاء من وضع هذه الإرشادات ، التزم بها. لماذا تغير كلمة مرورك إذا كانت قوية وآمنة؟ إذا وقع في الأيدي الخطأ – أو كنت تشك في أنه كذلك – يمكنك تغييره حينئذٍ.

في بعض الأحيان ، يكون هذا القرار بعيدًا عن متناول يديك. إذا تغيرت الصلاحيات التي تقوم بفرض تغيير كلمة المرور ، فلن يكون لديك الكثير من الخيارات. يمكنك الترافع في قضيتك وإعلان موقفك ، ولكن ما لم تكن رئيسًا ، يجب عليك اتباع سياسة الشركة.

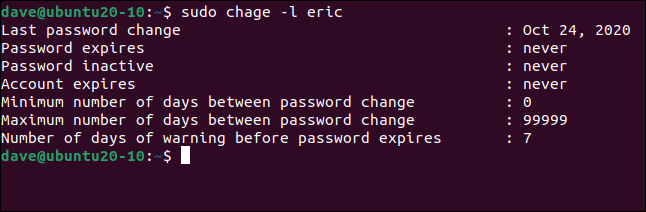

قيادة chage

يمكنك استخدام هذا chageالأمر لتغيير إعدادات بشأن الشيخوخة كلمة المرور. حصل هذا الأمر على اسمه من “تغيير الشيخوخة”. إنه مثل passwdالأمر مع إزالة عناصر إنشاء كلمة المرور.

و -lيقدم الخيار (القائمة) نفس المعلومات الموجودة في passwd -S الأوامر، ولكن بطريقة أكثر ودية.

نكتب ما يلي:

sudo chage -l eric

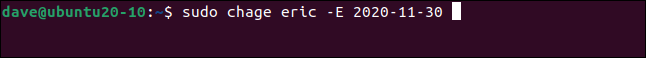

لمسة أخرى رائعة هي أنه يمكنك تعيين تاريخ انتهاء صلاحية الحساب باستخدام -Eخيار (انتهاء الصلاحية). سنقوم بتمرير تاريخ (بتنسيق تاريخ السنة والشهر) لتعيين تاريخ انتهاء الصلاحية في 30 نوفمبر 2020. في ذلك التاريخ ، سيتم قفل الحساب.

نكتب ما يلي:

sudo chage eric -E 2020-11-30

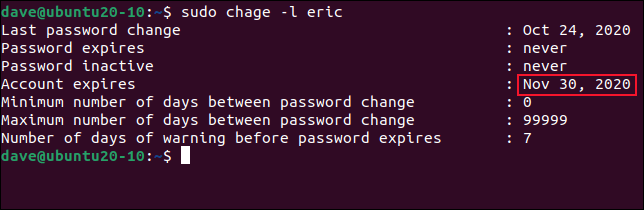

بعد ذلك ، نكتب ما يلي للتأكد من إجراء هذا التغيير:

sudo chage -l eric

نرى أن تاريخ انتهاء صلاحية الحساب قد تغير من “مطلقًا” إلى 30 نوفمبر 2020.

لتعيين فترة انتهاء صلاحية كلمة المرور ، يمكنك استخدام خيار -M(الحد الأقصى للأيام) ، جنبًا إلى جنب مع الحد الأقصى لعدد الأيام التي يمكن استخدام كلمة المرور قبل تغييرها.

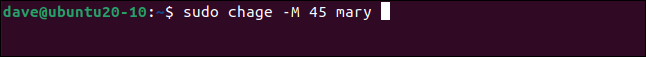

نكتب ما يلي:

sudo chage -M 45 mary

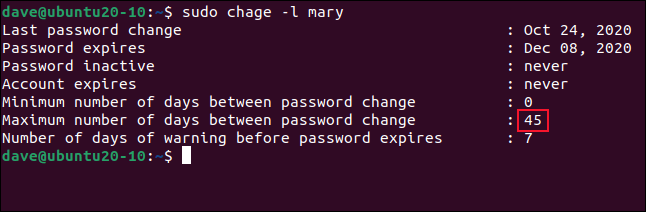

نكتب ما يلي ، باستخدام -lخيار (list) ، لنرى تأثير الأمر الخاص بنا:

sudo chage -l mary

تم الآن تعيين تاريخ انتهاء صلاحية كلمة المرور على 45 يومًا من تاريخ تعيينها ، والذي ، كما هو موضح ، سيكون 8 ديسمبر 2020.

إجراء تغييرات كلمة المرور للجميع على الشبكة

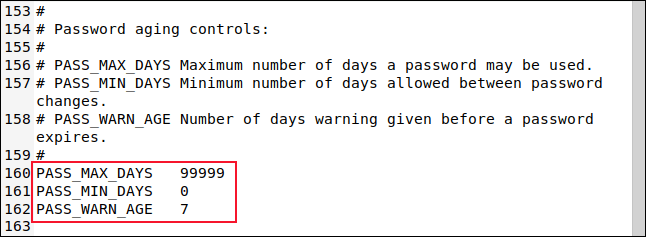

عند إنشاء الحسابات ، يتم استخدام مجموعة من القيم الافتراضية لكلمات المرور. يمكنك تحديد القيم الافتراضية لأيام الحد الأدنى والحد الأقصى والتحذير. ثم يتم الاحتفاظ بها في ملف يسمى “/etc/login.defs.”

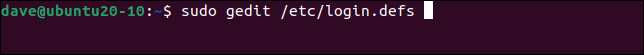

يمكنك كتابة ما يلي لفتح هذا الملف في gedit:

sudo gedit /etc/login.defs

قم بالتمرير إلى عناصر التحكم في تقادم كلمة المرور.

يمكنك تعديلها لتلائم متطلباتك ، وحفظ التغييرات ، ثم إغلاق المحرر. في المرة التالية التي تقوم فيها بإنشاء حساب مستخدم ، سيتم تطبيق هذه القيم الافتراضية.

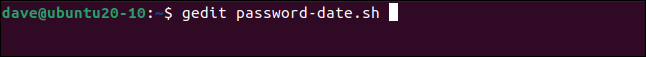

إذا كنت تريد تغيير جميع تواريخ انتهاء صلاحية كلمة المرور لحسابات المستخدمين الحالية ، فيمكنك القيام بذلك بسهولة باستخدام برنامج نصي. ما عليك gedit سوى كتابة ما يلي لفتح المحرر وإنشاء ملف يسمى “password-date.sh”:

sudo gedit password-date.sh

بعد ذلك ، انسخ النص التالي إلى المحرر الخاص بك ، واحفظ الملف ، ثم أغلق gedit:

#!/bin/bash reset_days=28 for username in $(ls /home) do sudo chage $username -M $reset_days echo $username password expiry changed to $reset_days done

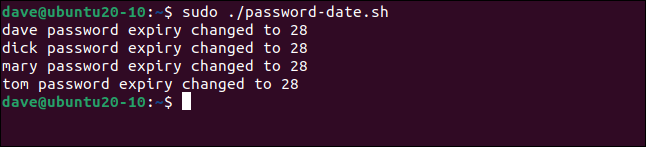

سيؤدي هذا إلى تغيير الحد الأقصى لعدد الأيام لكل حساب مستخدم إلى 28 ، وبالتالي ، تكرار إعادة تعيين كلمة المرور. يمكنك ضبط قيمة reset_daysالمتغير لتناسب.

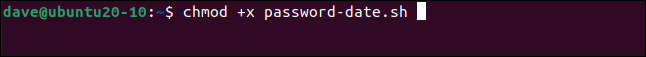

أولاً ، نكتب ما يلي لجعل البرنامج النصي الخاص بنا قابلاً للتنفيذ:

chmod +x password-date.sh

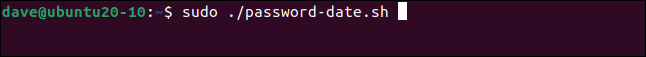

الآن ، يمكننا كتابة ما يلي لتشغيل البرنامج النصي الخاص بنا:

sudo ./password-date.sh

ثم تتم معالجة كل حساب ، كما هو موضح أدناه.

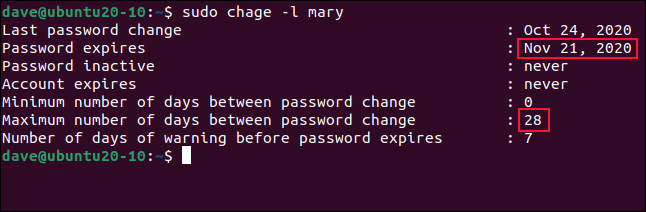

نكتب ما يلي للتحقق من حساب “ماري”:

sudo change -l mary

تم تعيين الحد الأقصى لقيمة الأيام على 28 ، وأخبرنا أن ذلك سيقع في 21 نوفمبر 2020. يمكنك أيضًا تعديل البرنامج النصي بسهولة وإضافة المزيد chageأو passwdالأوامر.