قم بتأمين اتصال SSH الخاص بنظام Linux لحماية نظامك وبياناتك. يحتاج مديرو النظام والمستخدمون المنزليون على حدٍ سواء إلى تقوية وتأمين أجهزة الكمبيوتر التي تواجه الإنترنت ، ولكن قد يكون بروتوكول SSH معقدًا. فيما يلي عشر انتصارات سريعة للمساعدة في حماية خادم SSH الخاص بك.

أساسيات أمان SSH

SSH تعني Secure Shell . يتم استخدام اسم “SSH” بشكل تبادلي ليعني إما بروتوكول SSH نفسه أو أدوات البرامج التي تسمح لمسؤولي النظام والمستخدمين بإجراء اتصالات آمنة بأجهزة الكمبيوتر البعيدة باستخدام هذا البروتوكول.

بروتوكول SSH هو بروتوكول مشفر مصمم لتوفير اتصال آمن عبر شبكة غير آمنة ، مثل الإنترنت. SSH في Linux مبني على نسخة محمولة من مشروع OpenSSH . يتم تنفيذه في نموذج خادم العميل الكلاسيكي ، مع خادم SSH يقبل الاتصالات من عملاء SSH. يتم استخدام العميل للاتصال بالخادم ولعرض الجلسة للمستخدم البعيد. يقبل الخادم الاتصال وينفذ الجلسة.

في التكوين الافتراضي الخاص به، وخادم SSH الاستماع للاتصالات الواردة في بروتوكول التحكم بالإرسال ( TCP ) المنفذ 22. لأن هذا هو موحدة، منفذ معروفة ، بل هو هدف لل الفاعلين التهديد و السير الخبيثة .

يطلق ممثلو التهديدات روبوتات تقوم بمسح مجموعة من عناوين IP بحثًا عن منافذ مفتوحة. ثم يتم فحص المنافذ لمعرفة ما إذا كانت هناك نقاط ضعف يمكن استغلالها. التفكير ، “أنا آمن ، هناك أهداف أكبر وأفضل مني على الأشرار أن يستهدفوها” ، هو منطق خاطئ. لا تختار الروبوتات الأهداف بناءً على أي ميزة ؛ إنهم يبحثون بشكل منهجي عن أنظمة يمكنهم اختراقها.

الاحتكاك الأمني

الاحتكاك الأمني هو الانزعاج – من أي درجة – الذي سيواجهه المستخدمون والآخرون عند تنفيذ الإجراءات الأمنية. لدينا ذكريات طويلة ويمكننا أن نتذكر تعريف المستخدمين الجدد بنظام الكمبيوتر ، وسماعهم يسألون بصوت مروع ما إذا كان عليهم حقًا إدخال كلمة مرور في كل مرة يسجلون فيها الدخول إلى الكمبيوتر الرئيسي. كان هذا – بالنسبة لهم – احتكاكًا أمنيًا.

(بالمناسبة ، يُنسب اختراع كلمة المرور إلى Fernando J. Corbató ، وهو شخصية أخرى في مجمع علماء الكمبيوتر الذين ساهم عملهم المشترك في الظروف التي أدت إلى ولادة Unix .)

عادة ما ينطوي تقديم تدابير أمنية على شكل من أشكال الاحتكاك لشخص ما. يجب على أصحاب الأعمال دفع ثمنها. قد يضطر مستخدمو الكمبيوتر إلى تغيير ممارساتهم المألوفة ، أو تذكر مجموعة أخرى من تفاصيل المصادقة ، أو إضافة خطوات إضافية للاتصال بنجاح. سيكون على مسؤولي النظام عمل إضافي يجب القيام به لتنفيذ إجراءات الأمان الجديدة والحفاظ عليها.

يمكن أن يتدخل تقوية نظام التشغيل Linux أو الذي يشبه Unix وإغلاقه بسرعة كبيرة. ما نقدمه هنا هو مجموعة من الخطوات سهلة التنفيذ التي من شأنها تحسين أمان جهاز الكمبيوتر الخاص بك دون الحاجة إلى تطبيقات الطرف الثالث ودون البحث في جدار الحماية الخاص بك.

هذه الخطوات ليست الكلمة الأخيرة في أمان SSH ، لكنها ستنقلك بعيدًا إلى الأمام من الإعدادات الافتراضية ، وبدون الكثير من الاحتكاك.

استخدم بروتوكول SSH الإصدار 2

في عام 2006 ، تم تحديث بروتوكول SSH من الإصدار 1 إلى الإصدار 2 . كانت ترقية كبيرة. كان هناك الكثير من التغييرات والتحسينات ، خاصة فيما يتعلق بالتشفير والأمان ، هذا الإصدار 2 غير متوافق مع الإصدارات السابقة مع الإصدار 1. لمنع الاتصالات من عملاء الإصدار 1 ، يمكنك أن تشترط أن الكمبيوتر الخاص بك لن يقبل إلا الاتصالات من عملاء الإصدار 2.

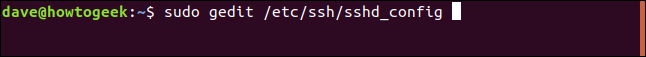

للقيام بذلك ، قم بتحرير /etc/ssh/sshd_configالملف. سنفعل هذا كثيرًا خلال هذه المقالة. متى احتجت إلى تحرير هذا الملف ، فهذا هو الأمر الذي يجب استخدامه:

sudo gedit /etc/ssh/sshd_config

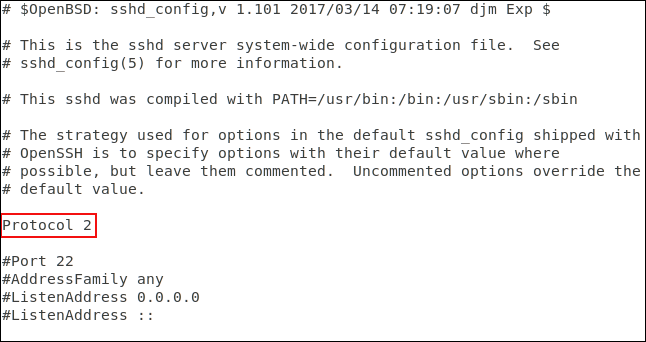

أضف السطر:

Protocol 2

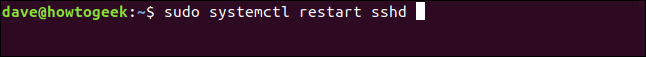

واحفظ الملف. سنقوم بإعادة تشغيل عملية SSH الخفي. مرة أخرى ، سنفعل هذا كثيرًا خلال هذه المقالة. هذا هو الأمر الذي يجب استخدامه في كل حالة:

sudo systemctl restart sshd

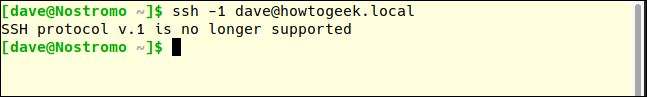

دعنا نتحقق من أن إعدادنا الجديد ساري المفعول. سننتقل إلى آلة مختلفة ونحاول استخدام SSH في آلة الاختبار الخاصة بنا. وسنستخدم خيار -1 (البروتوكول 1) لفرض sshالأمر على استخدام الإصدار الأول من البروتوكول.

ssh -1 dave@technology-arab.local

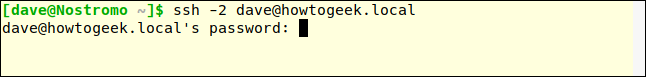

رائع ، تم رفض طلب الاتصال الخاص بنا. دعونا نتأكد من أنه لا يزال بإمكاننا الاتصال بالبروتوكول 2. سنستخدم خيار -2(البروتوكول 2) لإثبات الحقيقة.

ssh -2 dave@technology-arab.local

حقيقة أن خادم SSH يطلب كلمة المرور الخاصة بنا هو مؤشر إيجابي على إجراء الاتصال وأنك تتفاعل مع الخادم. في الواقع ، نظرًا لأن عملاء SSH الحديثين سيستخدمون البروتوكول 2 بشكل افتراضي ، لا نحتاج إلى تحديد البروتوكول 2 طالما أن عميلنا محدث.

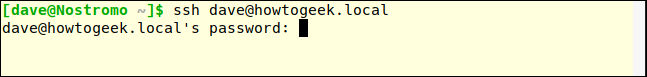

ssh dave@technology-arab.local

واتصالنا مقبول. لذلك فإن اتصالات البروتوكول 1 الأضعف والأقل أمانًا هي فقط التي يتم رفضها.

تجنب المنفذ 22

المنفذ 22 هو المنفذ القياسي لاتصالات SSH. إذا كنت تستخدم منفذًا مختلفًا ، فإنه يضيف القليل من الأمان من خلال الغموض إلى نظامك. الأمن من خلال الغموض لا يعتبر تدبيرًا أمنيًا حقيقيًا أبدًا ، وقد انتقدته في مقالات أخرى. في الواقع ، تقوم بعض روبوتات الهجوم الأكثر ذكاءً بفحص جميع المنافذ المفتوحة وتحديد الخدمة التي تحملها ، بدلاً من الاعتماد على قائمة بحث بسيطة للمنافذ وافتراض أنها توفر الخدمات المعتادة. لكن استخدام منفذ غير قياسي يمكن أن يساعد في تقليل الضوضاء وحركة المرور السيئة على المنفذ 22.

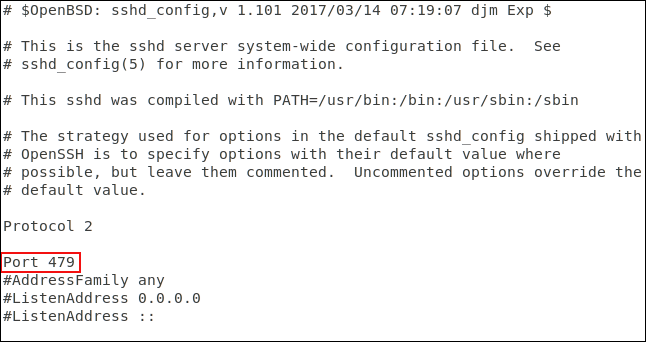

لتكوين منفذ غير قياسي ، قم بتحرير ملف تكوين SSH الخاص بك:

sudo gedit /etc/ssh/sshd_config

أزل رقم التجزئة من بداية سطر “المنفذ” واستبدل “22” برقم المنفذ الذي تختاره. احفظ ملف التكوين وأعد تشغيل عفريت SSH:

sudo systemctl restart sshd

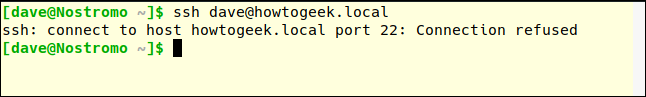

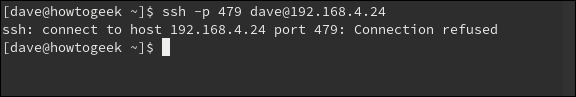

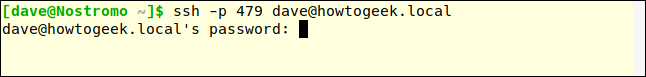

دعونا نرى تأثير ذلك. على جهاز الكمبيوتر الآخر الخاص بنا ، سنستخدم sshالأمر للاتصال بخادمنا. يتم تعيين sshالأمر افتراضيًا لاستخدام المنفذ 22:

ssh dave@technology-arab.local

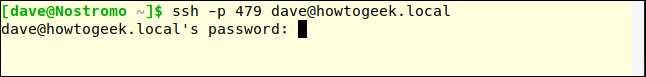

تم رفض اتصالنا. دعنا نحاول مرة أخرى وتحديد المنفذ 470 ، باستخدام الخيار -p (المنفذ):

ssh -p 479 dave@technology-arab.local

اتصالنا مقبول.

اتصالات التصفية باستخدام مغلفات TCP

TCP Wrappers هو وسيلة سهلة لفهم قائمة التحكم في الوصول . يتيح لك استبعاد الاتصالات والسماح بها بناءً على خصائص طلب الاتصال ، مثل عنوان IP أو اسم المضيف. يجب استخدام أغلفة TCP مع ، وليس بدلاً من ، جدار حماية تم تكوينه بشكل صحيح. في السيناريو الخاص بنا ، يمكننا تشديد الأمور بشكل كبير باستخدام أغلفة TCP.

تم بالفعل تثبيت أغلفة TCP على جهاز Ubuntu 18.04 LTS المستخدم للبحث في هذه المقالة. كان لابد من تثبيته على Manjaro 18.10 و Fedora 30.

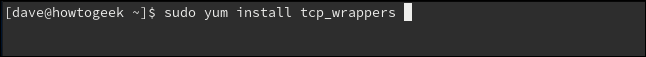

للتثبيت على Fedora ، استخدم هذا الأمر:

sudo yum install tcp_wrappers

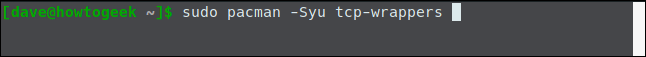

للتثبيت على Manjaro ، استخدم هذا الأمر:

sudo pacman -Syu tcp-wrappers

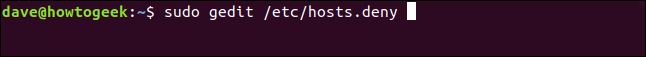

هناك نوعان من الملفات المعنية. أحدهما يحمل القائمة المسموح بها ، والآخر يحمل القائمة المرفوضة. قم بتحرير قائمة الرفض باستخدام:

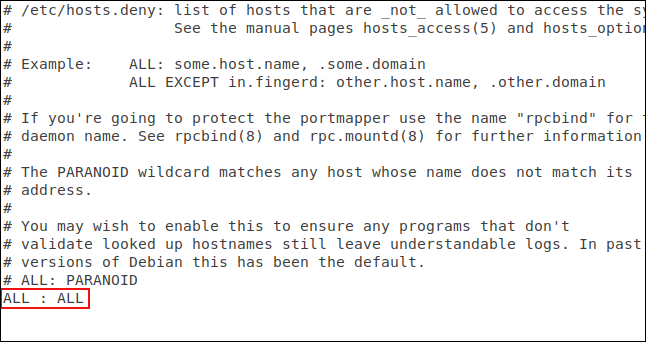

sudo gedit /etc/hosts.deny

سيؤدي هذا إلى فتح geditالمحرر مع تحميل ملف رفض فيه.

تحتاج إلى إضافة السطر:

ALL : ALL

واحفظ الملف. هذا يمنع كل الوصول غير المصرح به. نحتاج الآن إلى تفويض الاتصالات التي ترغب في قبولها. للقيام بذلك ، تحتاج إلى تحرير ملف السماح:

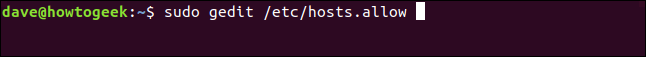

sudo gedit /etc/hosts.allow

سيؤدي هذا إلى فتح geditالمحرر مع تحميل ملف السماح فيه.

لقد أضفنا اسم برنامج SSH الخفي ، SSHDوعنوان IP للكمبيوتر الذي سنسمح له بإجراء اتصال. احفظ الملف ، ودعنا نرى ما إذا كانت القيود والأذونات سارية.

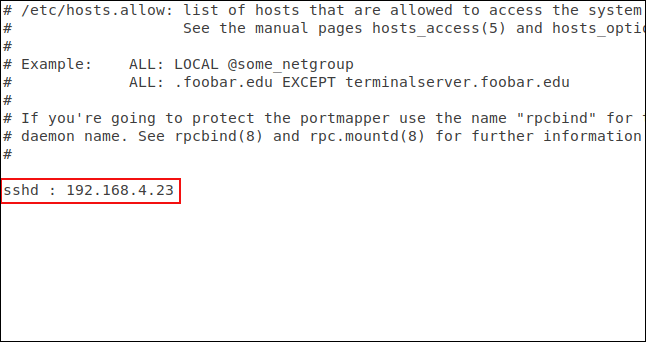

أولاً ، سنحاول الاتصال من جهاز كمبيوتر غير موجود في hosts.allowالملف:

تم رفض الاتصال. سنحاول الآن الاتصال من الجهاز على عنوان IP 192.168.4.23:

اتصالنا مقبول.

مثالنا هنا وحشي بعض الشيء – لا يمكن توصيل سوى كمبيوتر واحد. تعتبر أغلفة TCP متعددة الاستخدامات وأكثر مرونة من هذا. وهو يدعم أسماء المضيف ، وأحرف البدل ، وأقنعة الشبكة الفرعية لقبول الاتصالات من نطاقات عناوين IP. أنت مدعو للتحقق من صفحة الرجل .

رفض طلبات الاتصال بدون كلمات مرور

على الرغم من أنها ممارسة سيئة ، يمكن لمسؤول نظام Linux إنشاء حساب مستخدم بدون كلمة مرور. وهذا يعني أن طلبات الاتصال عن بُعد من هذا الحساب لن تحتوي على كلمة مرور للتحقق منها. سيتم قبول هذه الاتصالات ولكن لم تتم المصادقة عليها.

تقبل الإعدادات الافتراضية لـ SSH طلبات الاتصال بدون كلمات مرور. يمكننا تغيير ذلك بسهولة شديدة ، والتأكد من مصادقة جميع الاتصالات.

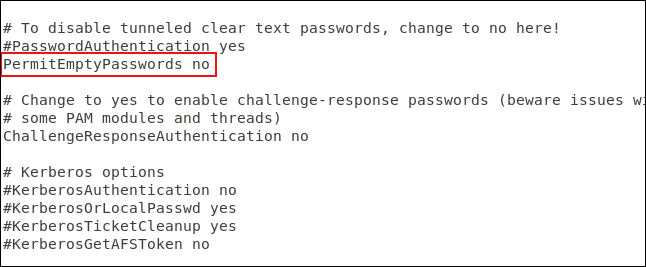

نحتاج إلى تعديل ملف تكوين SSH الخاص بك:

sudo gedit /etc/ssh/sshd_config

قم بالتمرير خلال الملف حتى ترى السطر المكتوب بـ “#PermitEmptyPasswords no.” أزل التجزئة #من بداية السطر واحفظ الملف. أعد تشغيل عفريت SSH:

sudo systemctl restart sshd

استخدم مفاتيح SSH بدلاً من كلمات المرور

توفر مفاتيح SSH وسيلة آمنة لتسجيل الدخول إلى خادم SSH. يمكن تخمين كلمات المرور أو اختراقها أو إجبارها بشكل غاشم . مفاتيح SSH ليست مفتوحة لمثل هذه الأنواع من الهجمات.

عندما تنشئ مفاتيح SSH ، فإنك تنشئ زوجًا من المفاتيح. أحدهما هو المفتاح العام والآخر هو المفتاح الخاص. يتم تثبيت المفتاح العام على الخوادم التي ترغب في الاتصال بها. المفتاح الخاص ، كما يوحي الاسم ، يتم الاحتفاظ به آمنًا على جهاز الكمبيوتر الخاص بك.

تتيح لك مفاتيح SSH إجراء اتصالات بدون كلمة مرور – بشكل غير متوقع – أكثر أمانًا من الاتصالات التي تستخدم مصادقة كلمة المرور.

عند إجراء طلب اتصال ، يستخدم الكمبيوتر البعيد نسخته من المفتاح العام الخاص بك لإنشاء رسالة مشفرة يتم إرسالها مرة أخرى إلى جهاز الكمبيوتر الخاص بك. نظرًا لأنه تم تشفيره باستخدام مفتاحك العام ، يمكن لجهاز الكمبيوتر الخاص بك إلغاء تشفيره باستخدام مفتاحك الخاص.

يقوم جهاز الكمبيوتر الخاص بك بعد ذلك باستخراج بعض المعلومات من الرسالة ، لا سيما معرف الجلسة ، ويقوم بتشفير ذلك وإرساله مرة أخرى إلى الخادم. إذا كان بإمكان الخادم فك تشفيرها بنسخته من مفتاحك العام ، وإذا كانت المعلومات الموجودة داخل الرسالة تتطابق مع ما أرسله الخادم إليك ، فسيتم تأكيد اتصالك قادمًا منك.

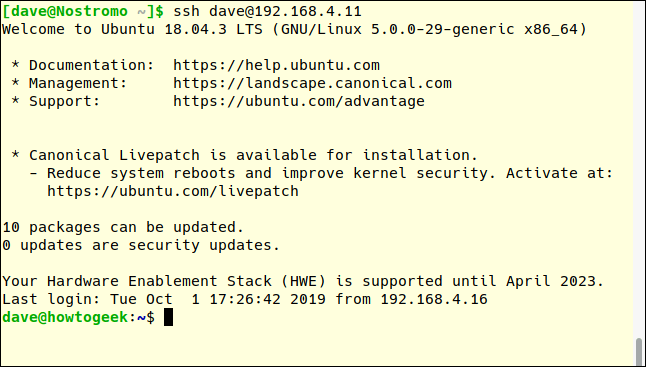

هنا ، يتم إجراء اتصال بالخادم على 192.168.4.11 ، بواسطة مستخدم بمفاتيح SSH. لاحظ أنه لا تتم مطالبتهم بكلمة مرور.

ssh dave@192.168.4.11

تستحق مفاتيح SSH مقالة كلها لأنفسهم. بسهولة ، لدينا واحد لك. إليك كيفية إنشاء مفاتيح SSH وتثبيتها .

تعطيل مصادقة كلمة المرور تمامًا

بالطبع ، الامتداد المنطقي لاستخدام مفاتيح SSH هو أنه إذا اضطر جميع المستخدمين البعيدين إلى اعتمادها ، فيمكنك إيقاف تشغيل مصادقة كلمة المرور تمامًا.

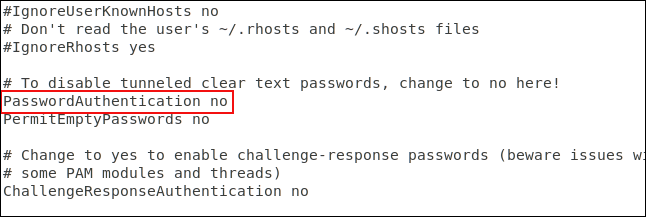

نحتاج إلى تعديل ملف تكوين SSH الخاص بك:

sudo gedit /etc/ssh/sshd_config

قم بالتمرير خلال الملف حتى ترى السطر الذي يبدأ بـ “#PasswordAuthentication نعم.” قم بإزالة التجزئة #من بداية السطر ، وقم بتغيير “نعم” إلى “لا” ، واحفظ الملف. أعد تشغيل عفريت SSH:

sudo systemctl restart sshd

تعطيل إعادة توجيه X11

يسمح إعادة توجيه X11 للمستخدمين عن بُعد بتشغيل تطبيقات رسومية من الخادم الخاص بك عبر جلسة SSH. يمكن لواجهة المستخدم الرسومية أن تجعل الأغراض الخبيثة أسهل إذا كانت في أيدي ممثل تهديد أو مستخدم ضار.

الشعار القياسي في الأمن السيبراني هو إذا لم يكن لديك سبب قوي لتشغيله ، فقم بإيقاف تشغيله. سنفعل ذلك عن طريق تحرير ملف تكوين SSH الخاص بك:

sudo gedit /etc/ssh/sshd_config

قم بالتمرير خلال الملف حتى ترى السطر الذي يبدأ بـ “# X11Forwarding no.” أزل التجزئة #من بداية السطر واحفظ الملف. أعد تشغيل عفريت SSH:

sudo systemctl restart sshd

قم بتعيين قيمة مهلة الخمول

إذا كان هناك اتصال SSH مثبت بجهاز الكمبيوتر الخاص بك ، ولم يكن هناك أي نشاط عليه لفترة من الوقت ، فقد يشكل ذلك خطرًا أمنيًا. هناك احتمال أن يكون المستخدم قد غادر مكتبه وكان مشغولاً في مكان آخر. يمكن لأي شخص آخر يمر بجانب مكتبه الجلوس والبدء في استخدام جهاز الكمبيوتر الخاص به ، وعبر SSH ، جهاز الكمبيوتر الخاص بك.

يعد وضع حد للمهلة أكثر أمانًا. سيتم إسقاط اتصال SSH إذا كانت الفترة غير النشطة تتطابق مع الحد الزمني. مرة أخرى ، سنقوم بتحرير ملف تكوين SSH الخاص بك:

sudo gedit /etc/ssh/sshd_config

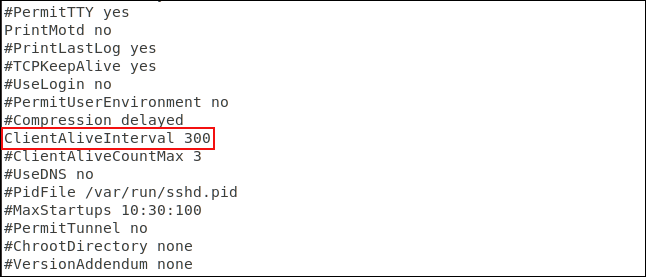

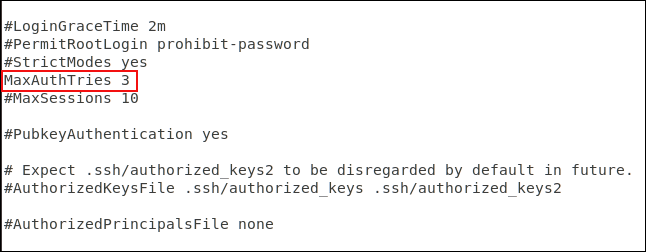

قم بالتمرير خلال الملف حتى ترى السطر الذي يبدأ بـ “#ClientAliveInterval 0” قم بإزالة التجزئة #من بداية السطر ، وقم بتغيير الرقم 0 إلى القيمة التي تريدها. استخدمنا 300 ثانية ، أي 5 دقائق. احفظ الملف وأعد تشغيل عفريت SSH:

sudo systemctl restart sshd

ضع حدًا لمحاولات كلمة المرور

يمكن أن يساعد تحديد حد لعدد محاولات المصادقة في إحباط تخمين كلمات المرور وهجمات القوة الغاشمة. بعد العدد المحدد لطلبات المصادقة ، سيتم فصل المستخدم عن خادم SSH. بشكل افتراضي ، لا يوجد حد. لكن هذا يتم تداركه بسرعة.

مرة أخرى ، نحتاج إلى تعديل ملف تكوين SSH الخاص بك:

sudo gedit /etc/ssh/sshd_config

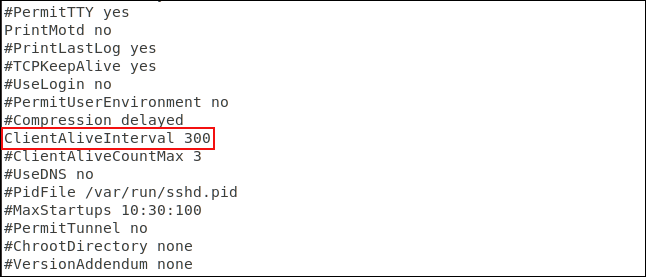

قم بالتمرير خلال الملف حتى ترى السطر الذي يبدأ بـ “#MaxAuthTries 0”. قم بإزالة التجزئة #من بداية السطر ، وقم بتغيير الرقم 0 إلى القيمة التي تريدها. استخدمنا 3 هنا. احفظ الملف عندما أجريت تغييراتك وأعد تشغيل عفريت SSH:

أعد تشغيل sudo systemctl sshd

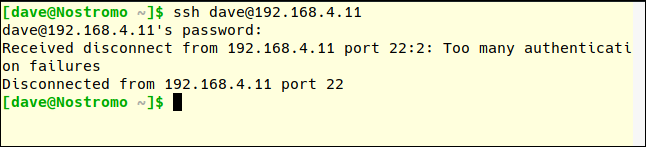

يمكننا اختبار ذلك من خلال محاولة الاتصال وإدخال كلمة مرور غير صحيحة عن عمد.

لاحظ أن رقم MaxAuthTries يبدو أنه يزيد بمقدار واحد عن عدد المحاولات المسموح بها للمستخدم. بعد محاولتين سيئتين ، تم قطع اتصال مستخدم الاختبار لدينا. كان هذا مع تعيين MaxAuthTries على ثلاثة.

تعطيل Root Log Ins

من الممارسات السيئة تسجيل الدخول كجذر على كمبيوتر Linux الخاص بك. يجب عليك تسجيل الدخول كمستخدم عادي واستخدامه sudoلتنفيذ الإجراءات التي تتطلب امتيازات الجذر. والأكثر من ذلك ، يجب ألا تسمح لـ root بتسجيل الدخول إلى خادم SSH الخاص بك. يجب السماح للمستخدمين العاديين فقط بالاتصال. إذا كانوا بحاجة إلى أداء مهمة إدارية ، فيجب عليهم استخدامها sudoأيضًا. إذا اضطررت إلى السماح لمستخدم جذر بتسجيل الدخول ، فيمكنك على الأقل إجبارهم على استخدام مفاتيح SSH.

للمرة الأخيرة ، سيتعين علينا تعديل ملف تكوين SSH الخاص بك:

sudo gedit /etc/ssh/sshd_config

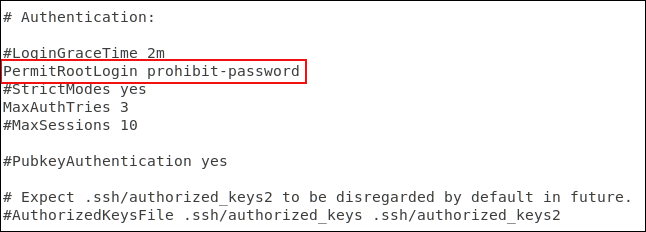

قم بالتمرير خلال الملف حتى ترى السطر الذي يبدأ بـ “#PermitRootLogin blockit-password” قم بإزالة التجزئة #من بداية السطر.

- إذا كنت تريد منع الجذر من تسجيل الدخول على الإطلاق ، فاستبدل “حظر كلمة المرور” بـ “لا”.

- إذا كنت ستسمح لـ root بتسجيل الدخول ولكنك تجبرهم على استخدام مفاتيح SSH ، فاترك “حظر كلمة المرور” في مكانها.

احفظ التغييرات وأعد تشغيل عفريت SSH:

sudo systemctl restart sshd

الخطوة النهائية

بالطبع ، إذا لم تكن بحاجة إلى تشغيل SSH على جهاز الكمبيوتر الخاص بك على الإطلاق ، فتأكد من تعطيله.

sudo systemctl stop sshd

sudo systemctl disable sshd

إذا لم تفتح النافذة ، فلن يتمكن أحد من الصعود إليها.