Cloudflare Tunnel هي خدمة مجانية تمامًا من عملاق الإنترنت ستسمح لنا بالوصول إلى أي خدمة على شبكتنا المحلية بطريقة آمنة للغاية ، دون الحاجة إلى فتح أي منفذ على جهاز التوجيه الخاص بنا ، وحتى لو لم يكن لدينا عنوان IP عام قابل للتوجيه العنوان على الإنترنت، سنكون قادرين على الوصول إلى خدماتنا عن بعد. إذا كان لديك مشغل مع CG-NAT وترغب في الوصول إلى خدمات الشبكة المحلية المنزلية، فيمكنك استخدام هذه الخدمة المجانية لجعل ذلك ممكنًا. إذا كنت تريد معرفة كيفية عمله وتثبيته وتكوينه مع حالات الاستخدام المختلفة، فستجد أدناه كل التفاصيل.

حاليًا، لدى العديد من المستخدمين خادم NAS في منازلهم ، أو نظام أتمتة منزلي مثل Home Assistant ، لذا فإن الوصول إلى هذه الخدمات من الإنترنت يكاد يكون ضروريًا إذا أردنا الاستفادة الكاملة من جميع وظائفه. الطريقة الأكثر أمانًا للوصول عن بعد هي إعداد خادم VPN، ولكن من أجل الوصول علينا إنشاء اتصال VPN مسبقًا، بالإضافة إلى ذلك، نحتاج إلى مشغلنا ليزودنا بعنوان IP عام وألا يكون تحت CG-NAT . مع Cloudflare Tunnel، هذا ليس ضروريًا، ويمكننا الوصول إليه مباشرة ولكن بأمان ، وذلك بفضل البنية التحتية لعملاق الإنترنت.

كيف يعمل

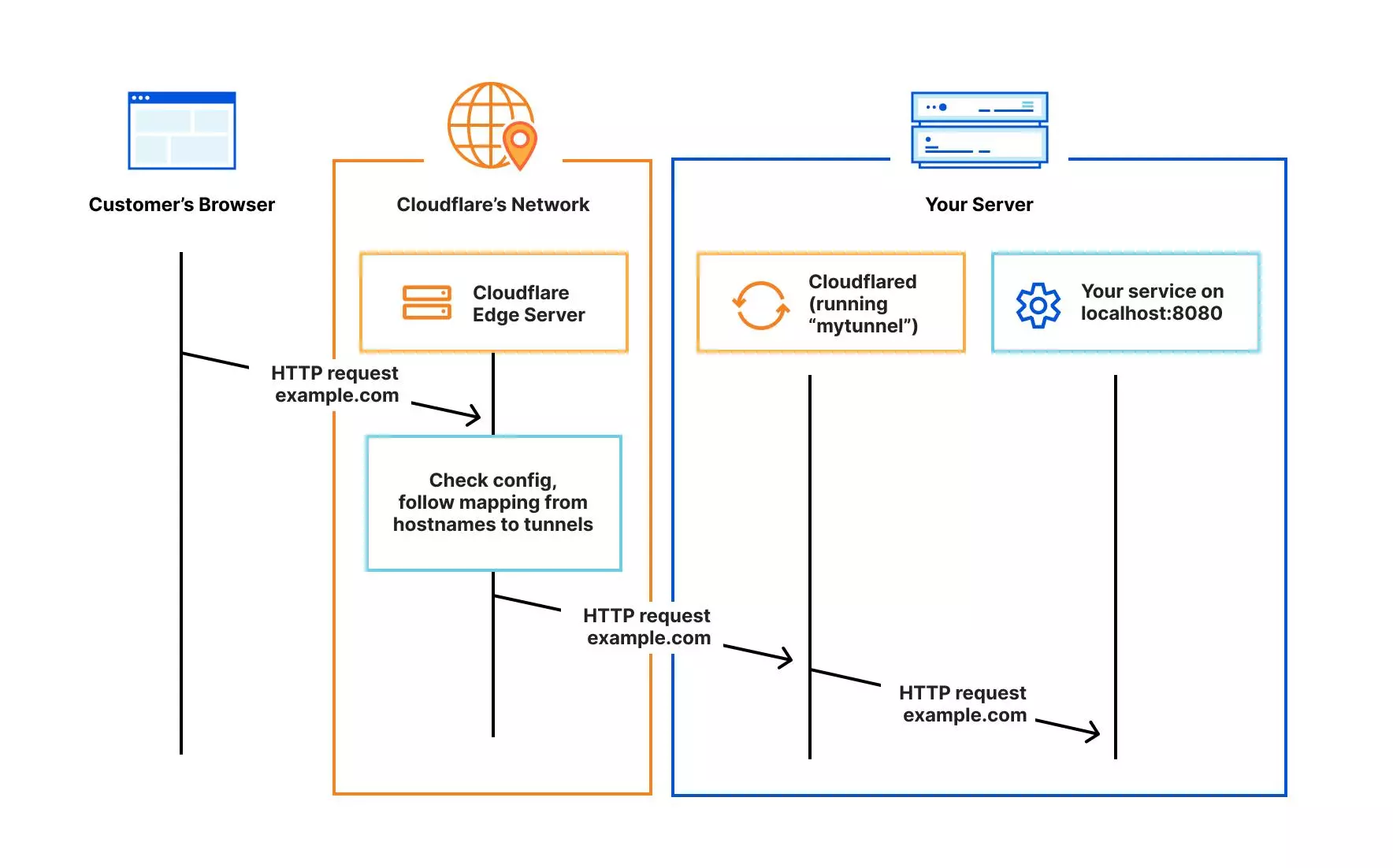

آلية عمل Cloudflare Tunnel هي أن برنامجًا صغيرًا يسمى ” cloudflare ” مسؤول عن إنشاء نفق VPN باستخدام البنية التحتية لـ Cloudflare . بهذه الطريقة، يقوم هذا البرنامج فقط بإنشاء اتصال صادر بالشبكة العالمية لعملاق الإنترنت، ويمكن تثبيته على أي نظام تشغيل مثل Windows وLinux وmacOS ويمكننا حتى دمجه في حاوية Docker، حيث أن Cloudflare يوفر لنا مع البرنامج لأي نظام تشغيل.

بمجرد قيامنا بتكوين برنامج “cloudflared”، يمكننا الوصول إلى الكمبيوتر المعني والشبكة بأكملها من خلال النطاقات الفرعية المختلفة التي يمكننا تكوينها في لوحة تحكم Clouflare. ستسمح لنا هذه الخدمة بالوصول إلى خدماتنا باستخدام بروتوكولات مثل HTTPS وSSH وRDP وحتى SMB ، كل ذلك عن بُعد دون الحاجة إلى فتح أي منفذ، نظرًا لأن ما تفعله الخدمة هو تكوين وكيل عكسي للوصول إلى جميع الموارد التي نقوم بتكوينها.

يجب أن يؤخذ في الاعتبار أن Tunnel يعمل على حماية خوادم الويب الخاصة بنا من الهجمات المباشرة، كما هو الحال ضد DDoS. بالإضافة إلى ذلك، فهو أيضًا حل يعمل كجدار حماية لتطبيقات الويب (WAF)، لذلك يمكن أن يكون مفيدًا جدًا لحماية خصائص الويب من الهجمات المحتملة. بالإضافة إلى ذلك، بمجرد تطبيق برنامج Tunnel الخفي وحظر جدار الحماية، ستتم تصفية حركة مرور الويب الواردة من خلال شبكة Cloudflare. مع كل هذا، من الممكن في جميع الحالات أن يتمكن جدار حماية الخادم من منع الهجمات ومحاولات خروج البيانات من الوصول إلى الخوادم الأصلية لتطبيقك.

بالطبع، كل شيء مشفر بالكامل بدءًا من Cloudflared وحتى البنية التحتية لـ Cloudflare، ولدينا أيضًا القدرة على إضافة مصادقة إضافية لتحسين الأمان بشكل أكبر.

في الصورة التالية يمكنك رؤية مخطط عمل لبنية الشبكة:

الميزات الرئيسية

هذه الأنفاق التي تم إنشاؤها مستمرة ، في الواقع، يمكننا تكوين إشعارات البريد الإلكتروني في حالة تعطل أحد الأنفاق، بالإضافة إلى أنها توجه حركة المرور إلى سجلات DNS التي يمكننا تهيئتها بشكل صريح. يمكننا استخدام العديد من العمليات (الموصلات) في السحابة التي نحتاجها ، أي أنه باستخدام نفق معين يمكننا إنشاء اتصالات متعددة وكل هذا يمر عبر أقرب مركز بيانات Cloudflare.

ميزة أخرى مثيرة للاهتمام للغاية لهذه الخدمة هي أنه يمكننا إنشاء “تطبيقات” لتقييد الوصول إلى نطاقات فرعية مختلفة حسب البلدان وعناوين IP والشبكات الفرعية، ويمكننا حتى إضافة مصادقة إضافية لحمايتها بشكل أفضل. لدينا عدد كبير من خيارات التكوين المتقدمة، وهي مثالية لتكييفها مع احتياجاتنا. علاوة على ذلك، إحدى الميزات الرئيسية لهذا البرنامج هي أنه يوفر وصولاً آمنًا إلى التطبيقات الداخلية. تمامًا كما يسمح لنا بتقييد الوصول إذا فضلنا التطبيقات الداخلية (تلك الموجودة في بيئات التطوير) الخارجية.

يمكننا أيضًا أن نقرر أننا نريد إنشاء شبكة خاصة ، وأنه لا يمكن الوصول إليها عبر الإنترنت ولكن فقط داخل شبكة Cloudflare، مما يعني استخدام WARP VPN للوصول إلى البنية التحتية الخاصة بها، ومع ذلك، نعتقد أن حالة الاستخدام هذه هي ليس مفيدًا تمامًا، لأنه يمكننا من أجل ذلك إعداد خادم VPN الخاص بنا، إلا إذا كنت في CG-NAT وليس لديك خيار آخر.

ما هي وظائفها الرئيسية

للحصول على فكرة أكثر عمومية عندما يتعلق الأمر بالرغبة في استخدام هذا البرنامج، هناك سلسلة من الوظائف التي يمكن أن تمنحك فكرة أكثر تفصيلاً عن الغرض منه. لذلك يجب مراعاة النقاط التالية:

- وكيل سهل التثبيت ولديه القليل من تكاليف التشغيل.

- لديها حماية DDoS مدمجة.

- لديها تسميات مخصصة لتحديد الأنفاق.

- تكوين سطر الأوامر.

- تحميل التوازن بين مجموعات مختلفة من الخوادم مع Cloudflare Load Balancer.

- أنفاق TLS المشفرة.

- لديه خطأ في تسجيل الدخول على مستوى البروتوكول وكذلك على مستوى التطبيق.

متطلبات

من أجل استخدام Cloudflare Tunnel، من الضروري للغاية امتلاك نطاق، إما على Cloudflare نفسها أو لدى مسجل نطاق آخر، ولكن سيتعين علينا تكوين أسماء النطاقات الخاصة بك. سنوضح لك في هذا الدليل كيفية تسجيل اسم نطاق جديد في Cloudflare، نظرًا لأن السعر تنافسي للغاية ويشبه إلى حد كبير المسجلين الآخرين الموجودين مثل MrDomain وGoDaddy وغيرهم الكثير.

تسجيل النطاق الجديد

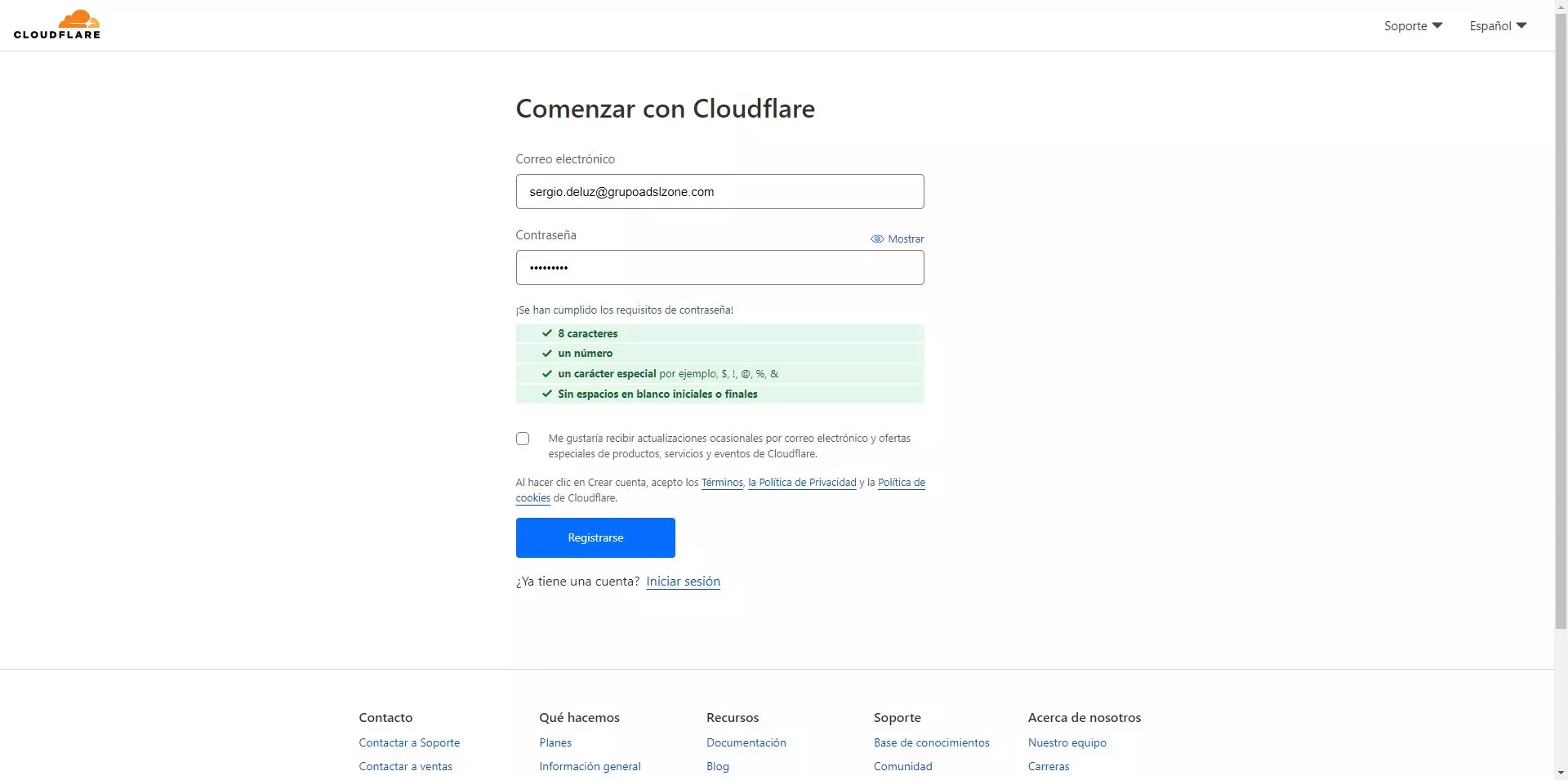

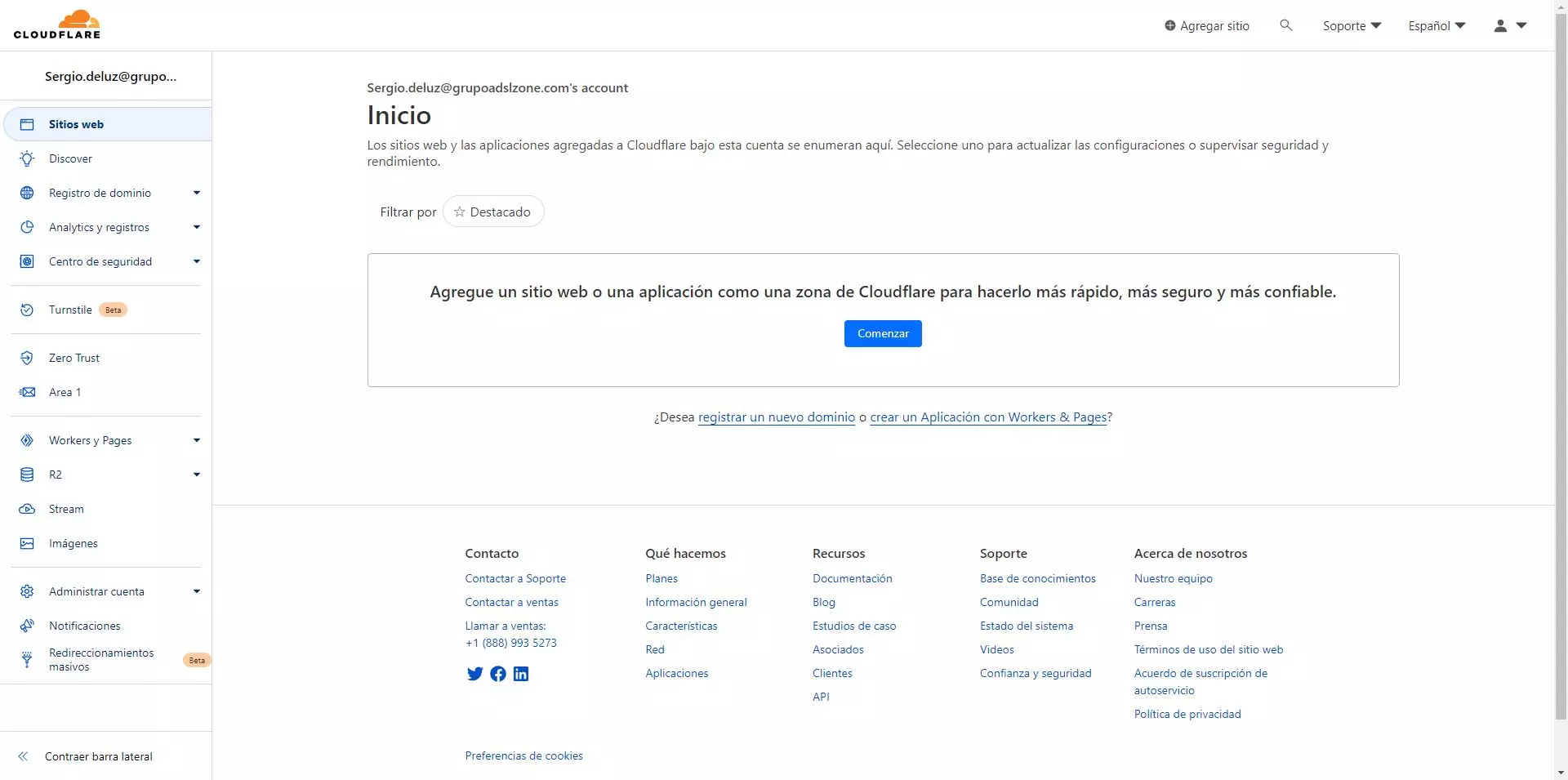

أول شيء يجب علينا فعله هو التسجيل في Cloudflare باستخدام البريد الإلكتروني وكلمة المرور، والنقر فوق الزر “تسجيل” وسنتلقى بريدًا إلكترونيًا يجب علينا التحقق من صحته حتى نتمكن من الوصول إلى المنصة.

يجب أن نأخذ في الاعتبار سياسة كلمة المرور الخاصة بالمنصة، وينصح باستخدام كلمة مرور عشوائية وقوية لتجنب المشاكل الأمنية.

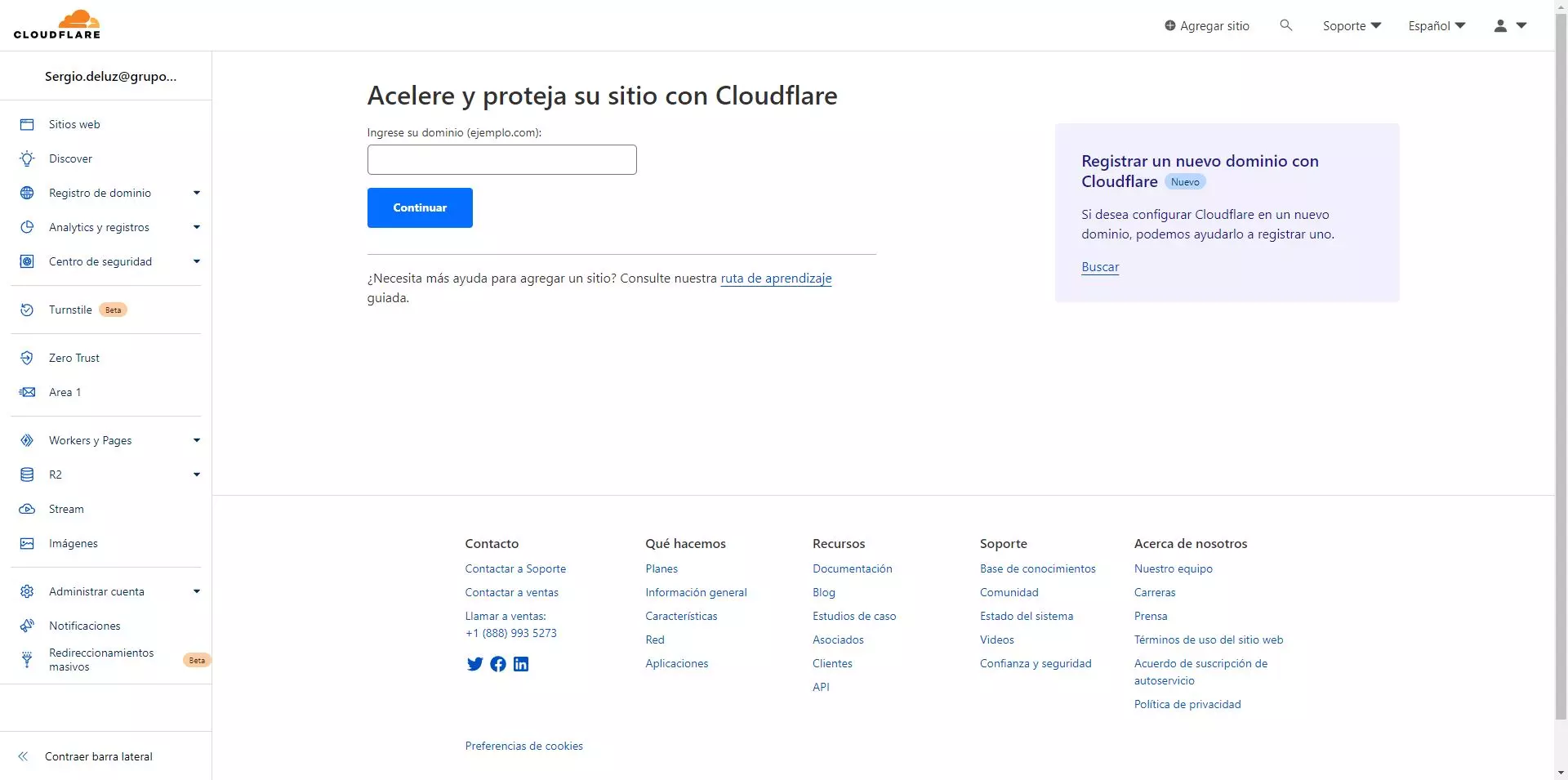

بمجرد تسجيل بريدنا الإلكتروني والتحقق من صحته، يمكننا الآن الوصول إلى القائمة الرئيسية لحسابنا. في هذه القائمة علينا الضغط على « تسجيل النطاق ».

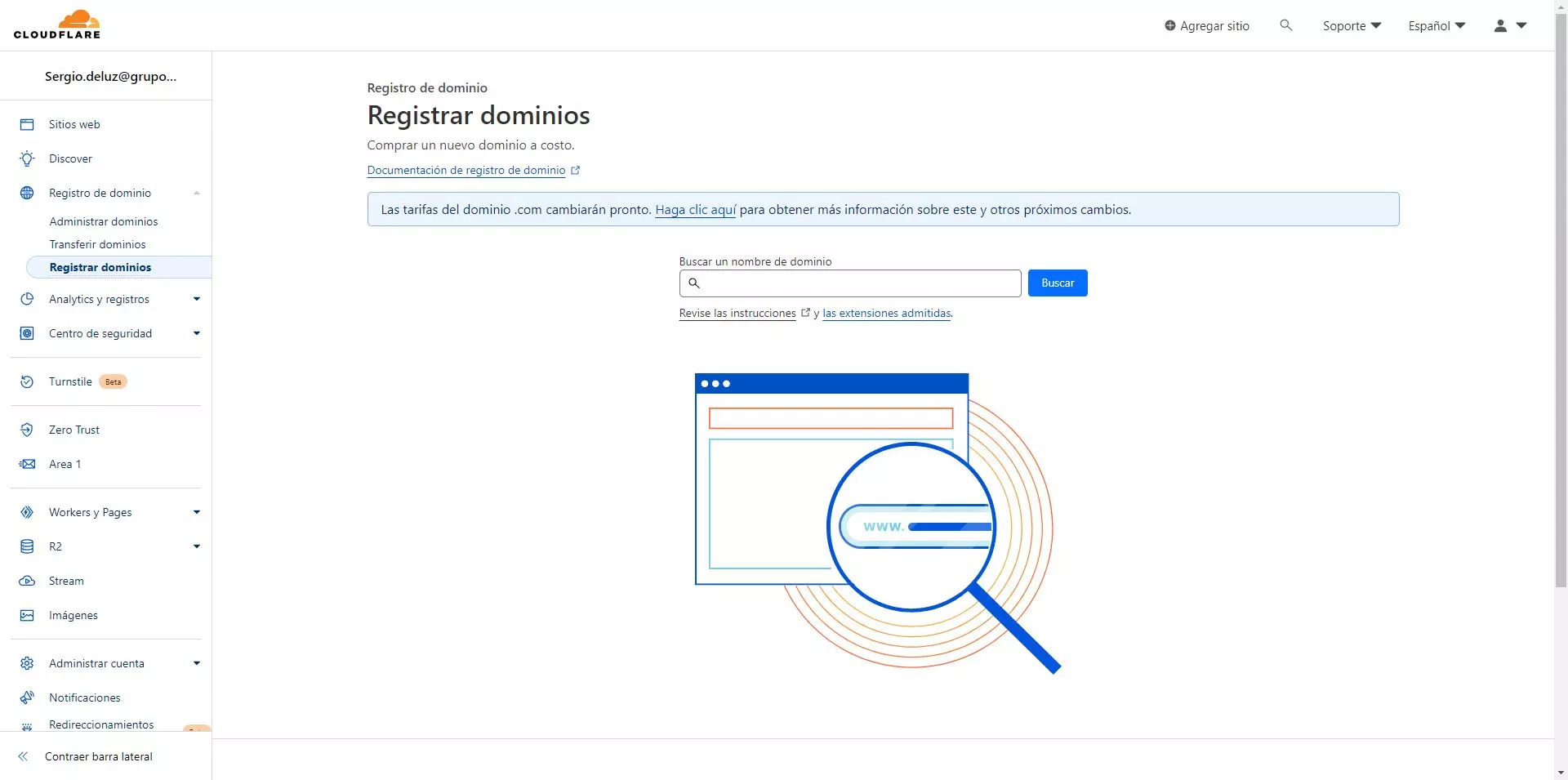

بمجرد وصولنا إلى القائمة

ننظر لمعرفة ما إذا كان اسم النطاق الذي نريده متاحًا، ثم نضغط على زر “بحث”.

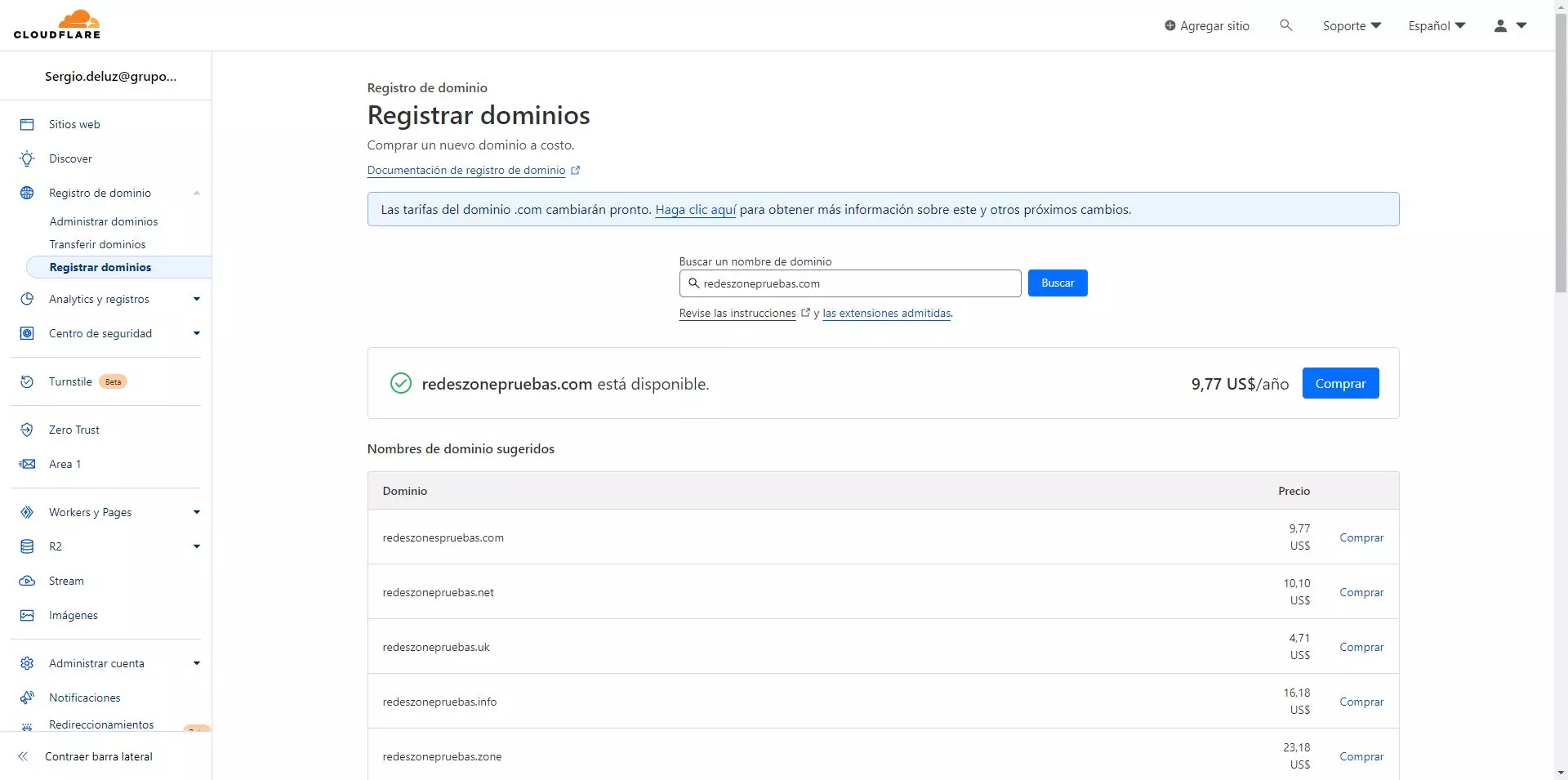

في حالتنا، النطاق “technology-arab.net” متاح، ونضغط على “شراء”.

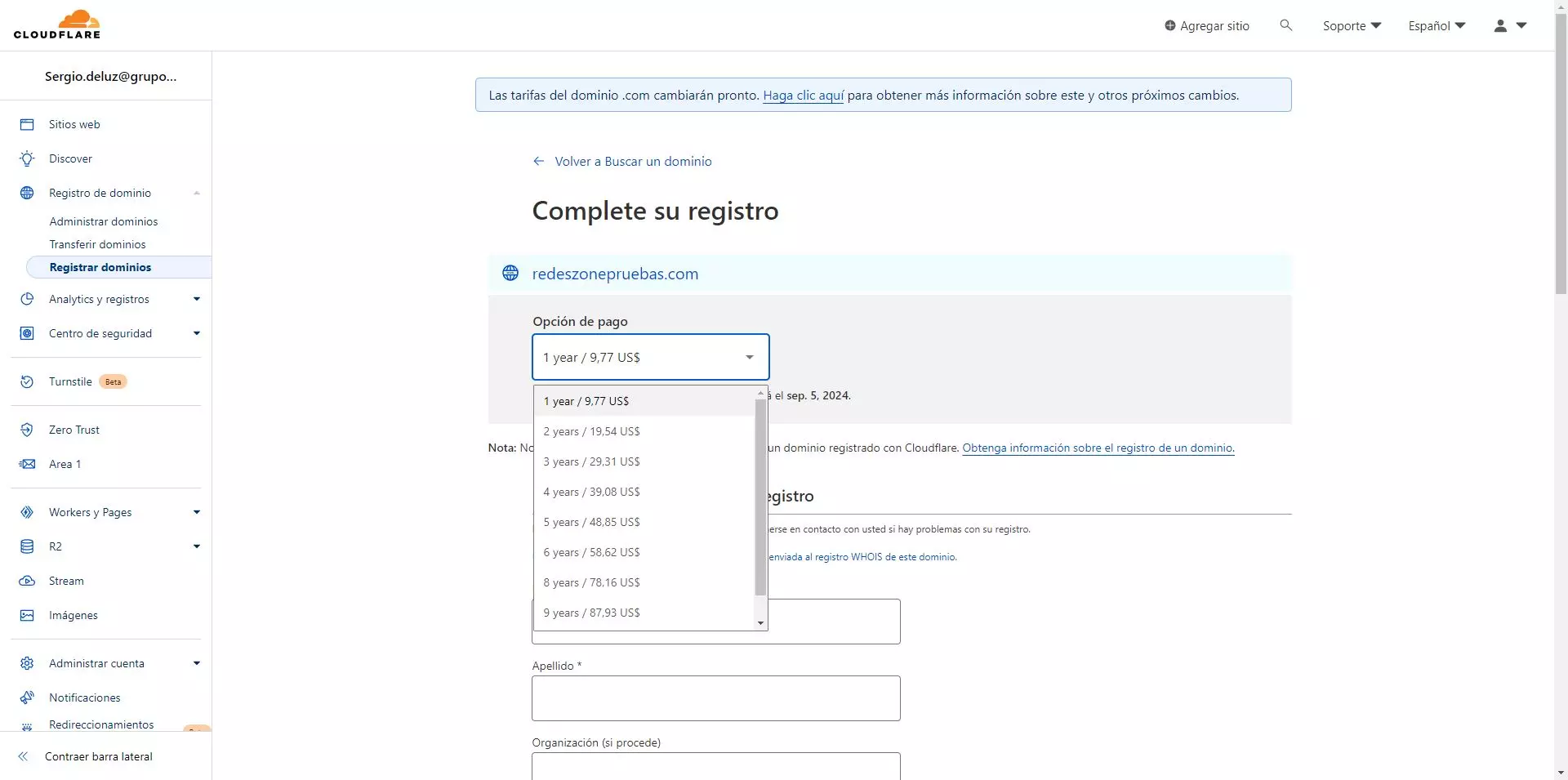

نحن نختار مدة النطاق

وعادة ما تكون سنة واحدة، على الرغم من أنه يمكننا شرائه لفترة أطول. يتعين علينا أيضًا ملء جميع المعلومات الخاصة بنا عند شراء النطاق، وأخيرًا الدفع باستخدام بطاقة الخصم أو الائتمان، وأيضًا باستخدام PayPal.

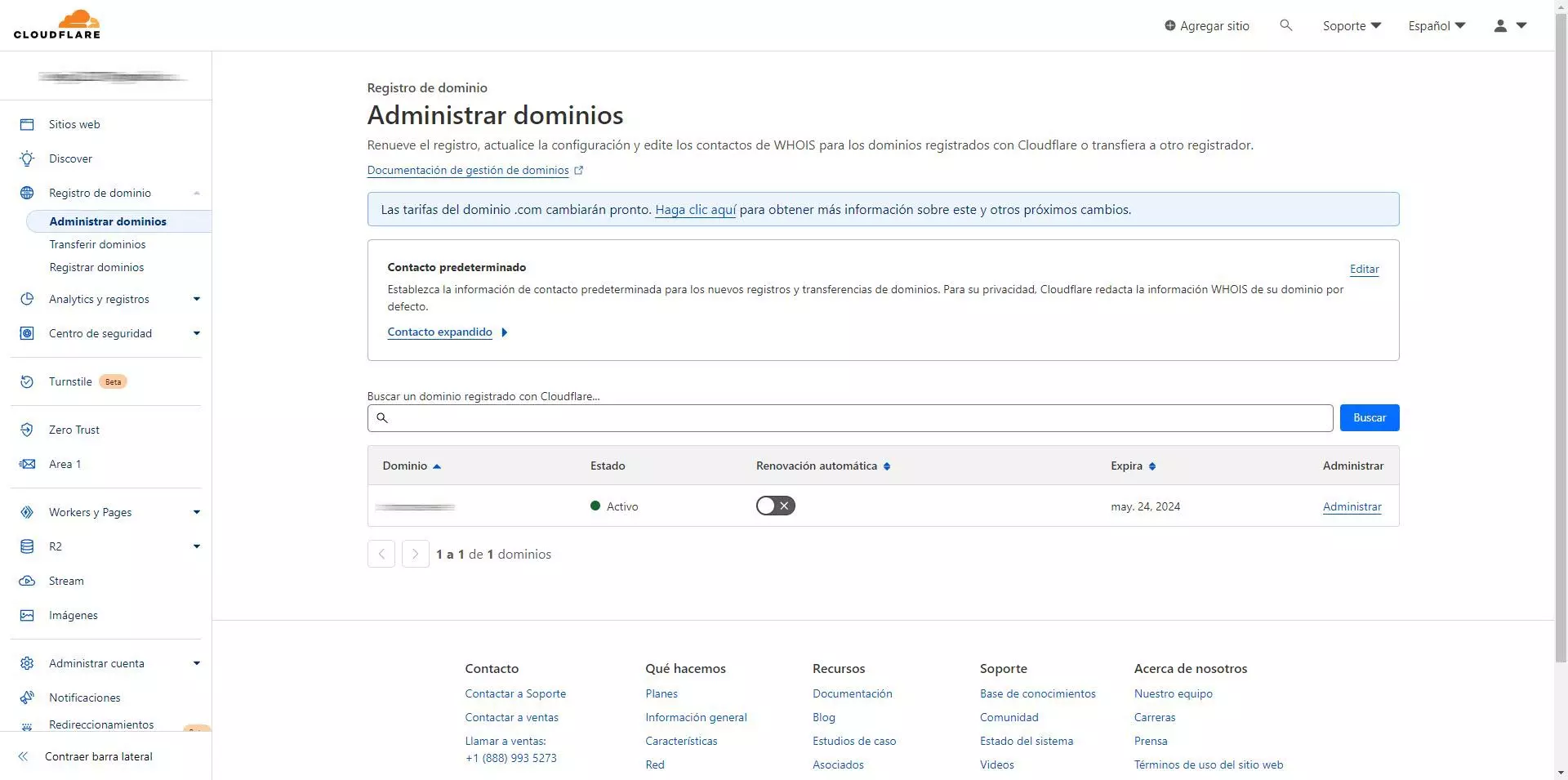

بمجرد قيامنا بتسجيل النطاق، سيظهر في قائمة ” إدارة النطاقات “، كما ترون في الصورة التالية.

خلال البرنامج التعليمي، سنقوم بتقسيم اسم النطاق الذي سنستخدمه وكذلك الأنفاق المختلفة التي أنشأناها، لأنها قيد الاستخدام حاليًا.

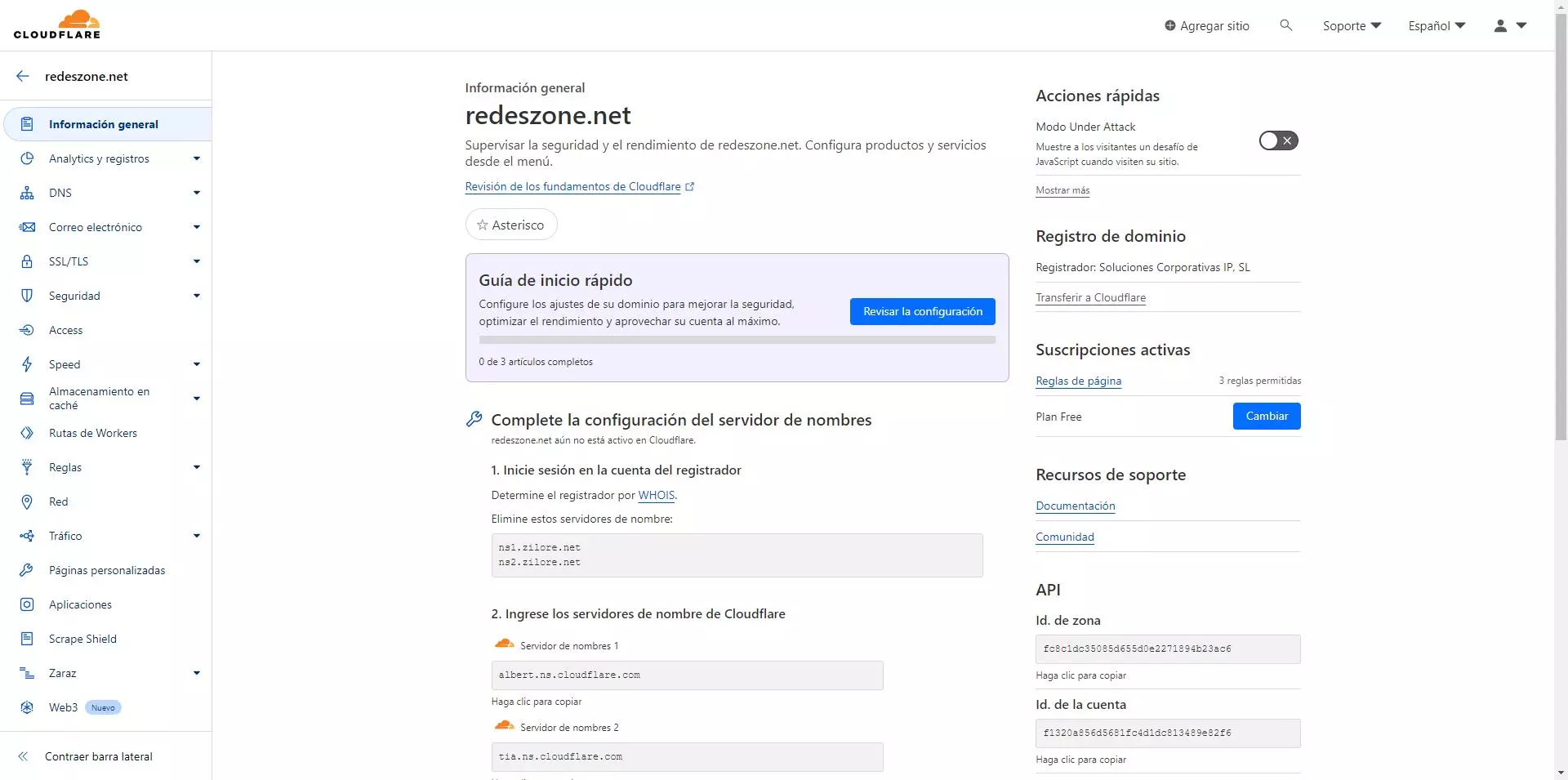

استخدم مجالًا مسجلاً بالفعل

إذا كنت تريد استخدام نطاق لديك مع GoDaddy أو أي مسجل نطاق آخر، فيمكنك أيضًا تكوينه للتكامل مع Cloudflare واستخدام هذه الوظيفة. أول شيء يجب عليك فعله هو الضغط على “ إضافة موقع ” في القائمة الرئيسية. هنا يجب علينا إدخال اسم النطاق الذي قمنا بتسجيله بالفعل لدى المسجل الآخر.

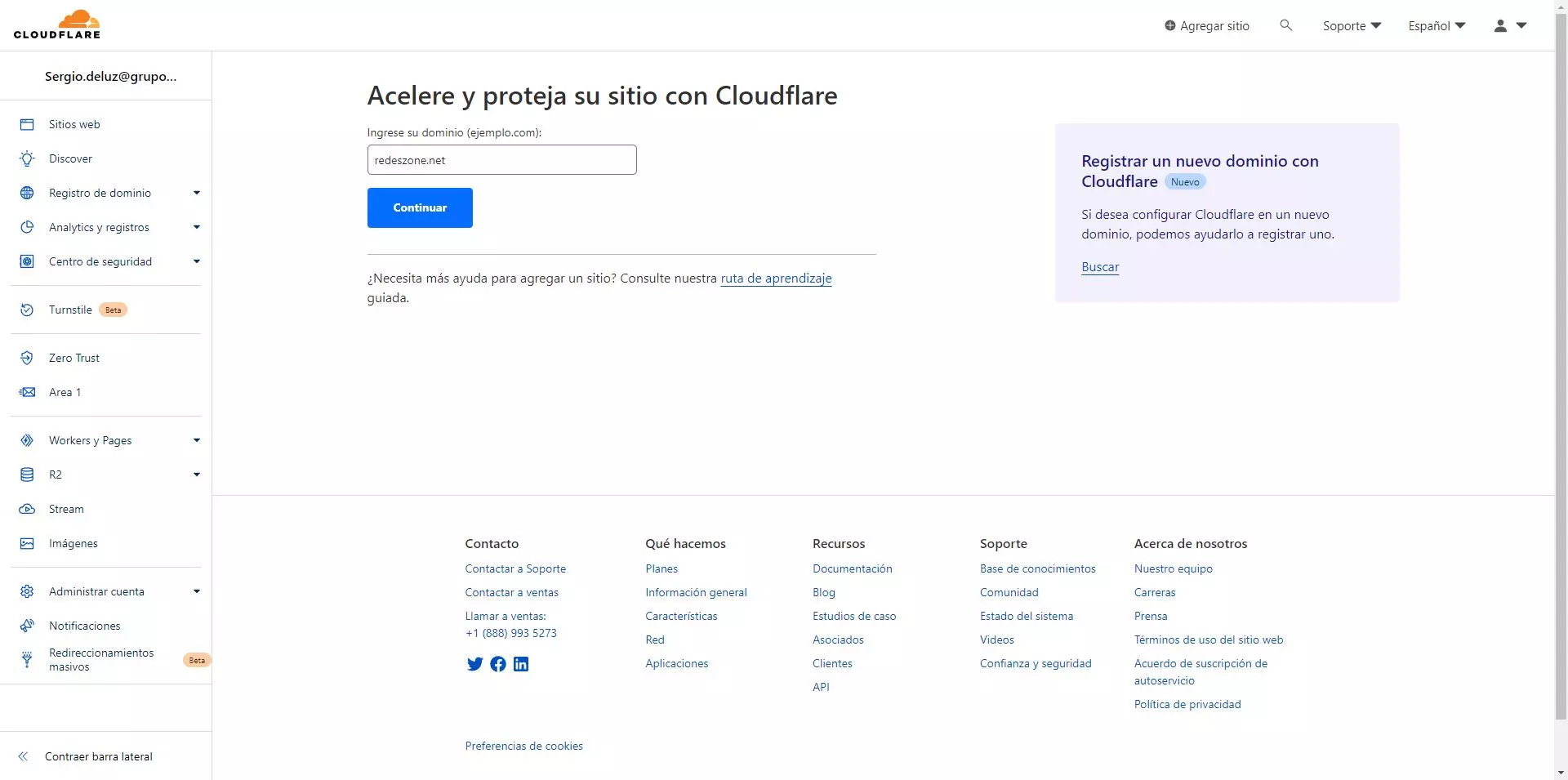

لقد اخترنا “technology-arab.net” كمثال، على الرغم من أننا لن ننهي العملية حتى النهاية.

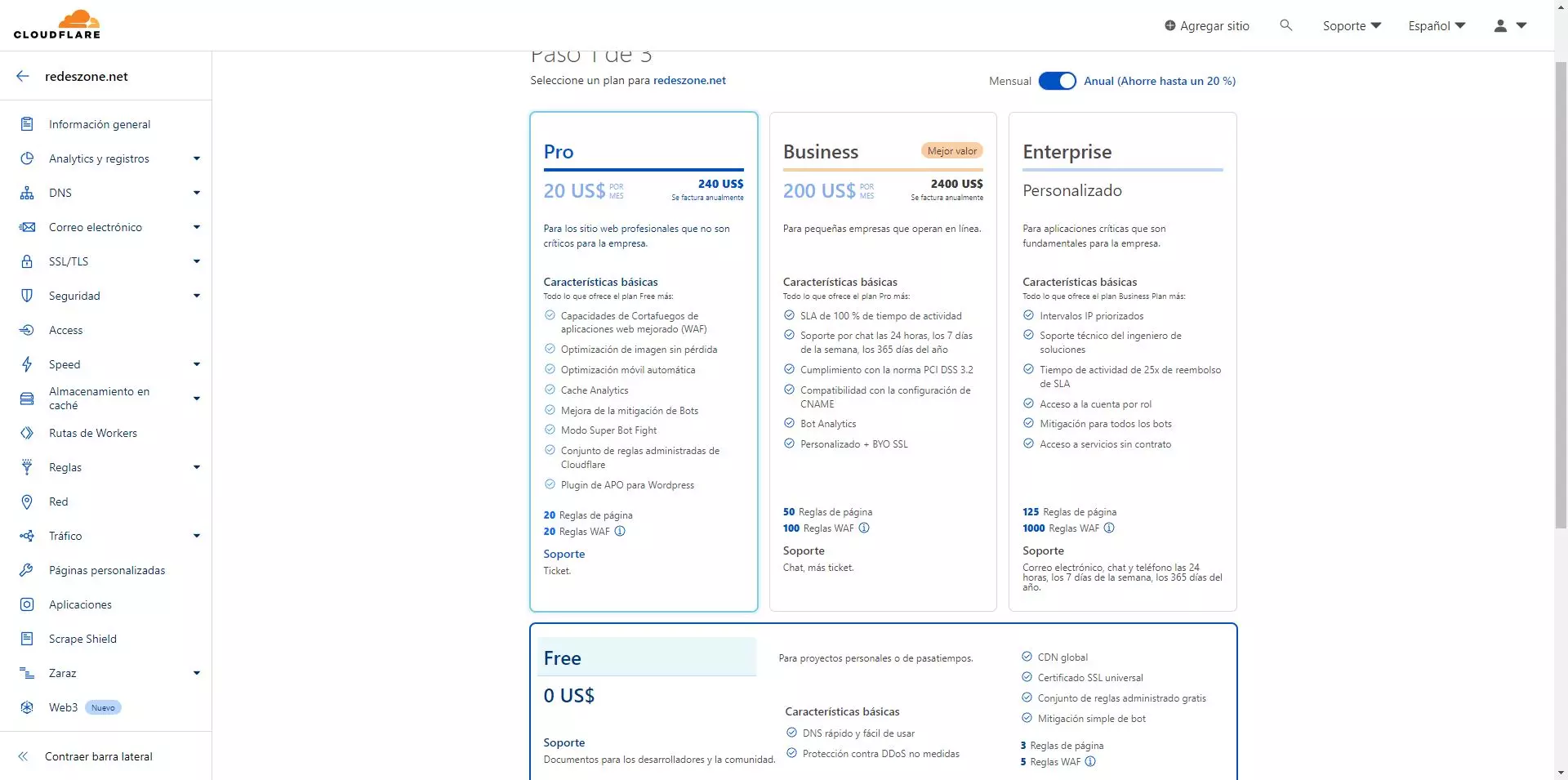

نختار الخيار “المجاني”، المخصص للمشاريع الشخصية وأيضًا لنفق Cloudflare.

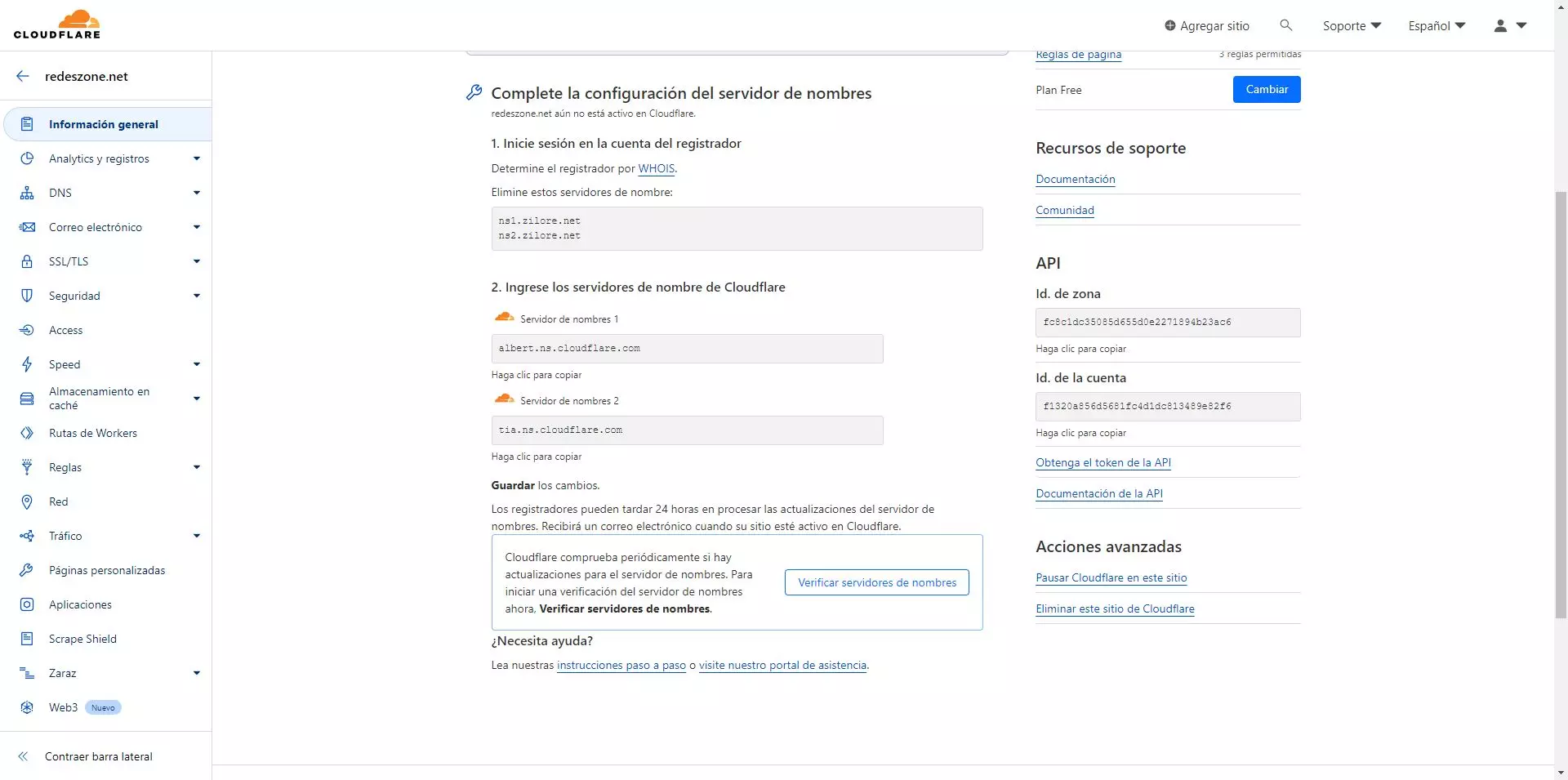

سيخبرنا الآن ما نحتاج إلى تهيئته على المُسجل الأصلي

وهو خوادم أسماء Cloudflare. من الضروري أن ندخل بالضبط ما يقدمه لنا Cloudflare، وإلا فلن يعمل.

في هذه الشاشة، نرى برنامجًا تعليميًا صغيرًا حول كيفية تكوينه في المسجل.

توجد على الموقع الرسمي لتكوين خادم الأسماء العملية التي يجب عليك اتباعها في جميع مسجلي النطاقات الموجودين (أو في جميعهم تقريبًا). ما عليك القيام به بشكل أساسي هو إلغاء تنشيط بروتوكول DNSSEC في المسجل الحالي الخاص بك، وإدخال خادمي الأسماء اللذين حصلنا عليهما، وسنجعله جاهزًا لاستخدام وظيفة Cloudflare Tunnels.

تثبيت Cloudflared للنفق

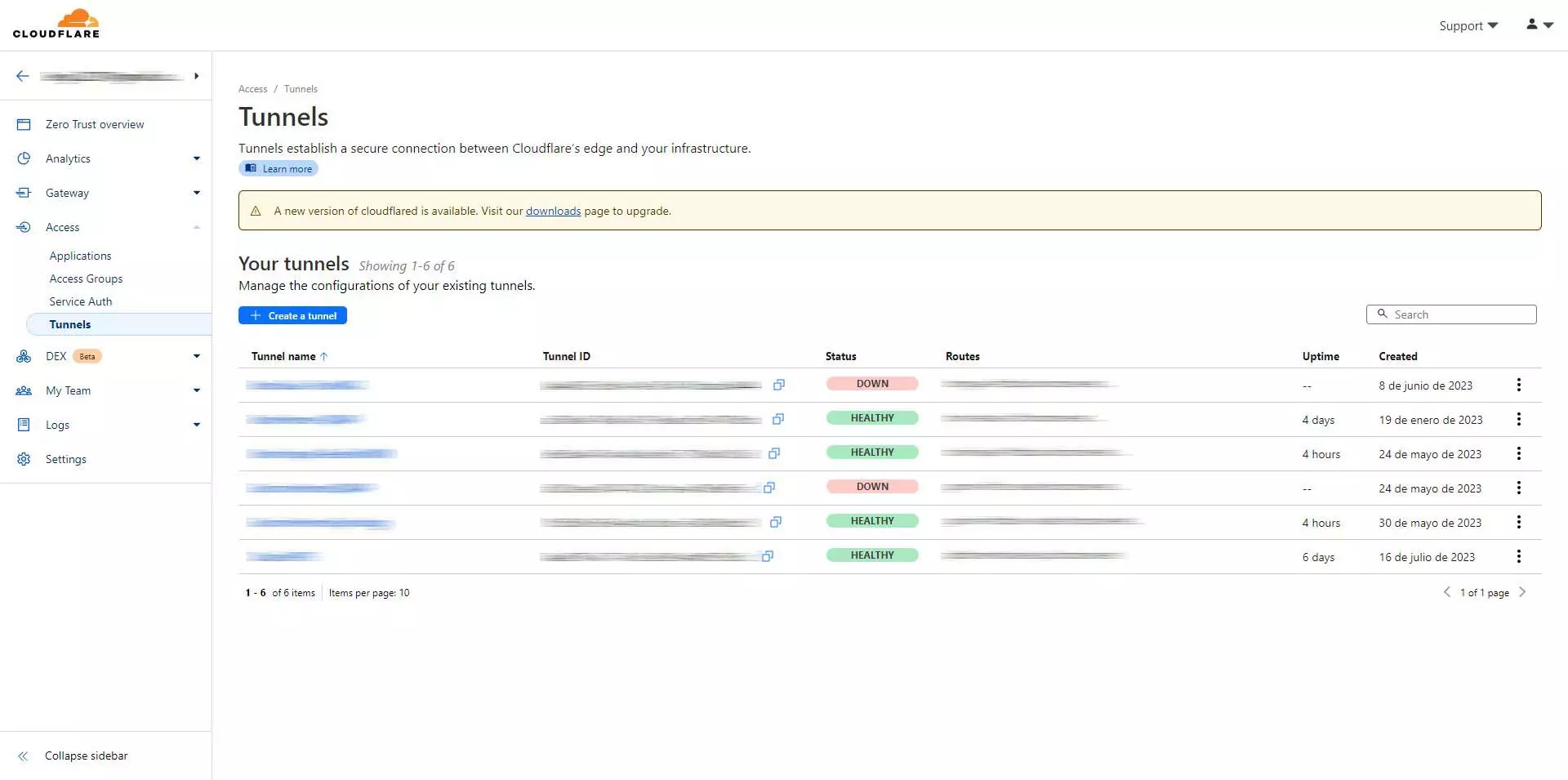

يعد تثبيت هذه الخدمة المجانية وتكوينها أمرًا بسيطًا للغاية، ولكن علينا أن نضع بعض الأشياء في الاعتبار لضمان التكوين الجيد. أول شيء يجب علينا فعله هو الانتقال إلى موقع ” Cloudflare Zero Trust “، في قسم ” الوصول / الأنفاق ” حيث يجب علينا إنشاء النفق الجديد. يجب أن نضع في اعتبارنا أنه سيكون لدينا نفق لكل عميل Cloudflared سنقوم بتكوينه، داخل كل نفق يمكن أن يكون لدينا نطاقات فرعية مختلفة تشير إلى عناوين IP ومنافذ مختلفة. إذا كان لدينا خادم NAS أو جهاز كمبيوتر صغير، ونريد الوصول إلى شبكتنا المنزلية المحلية بالكامل، فلن يتعين علينا سوى إنشاء نفق. ومع ذلك، إذا كان لدينا عدة منازل أو ندير فرقًا من العائلة والأصدقاء، فسيتعين علينا إنشاء نفق لكل منزل لدينا.

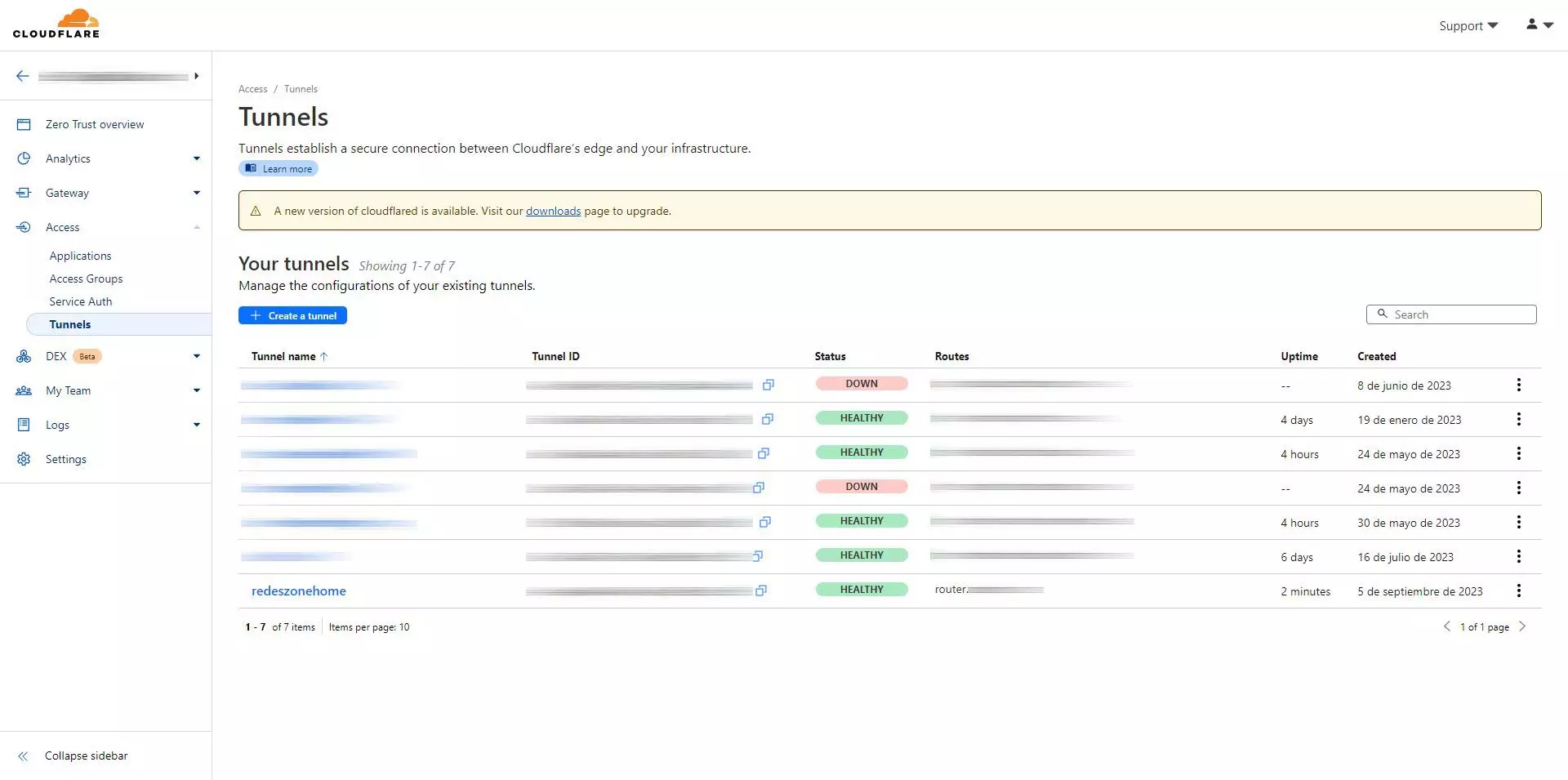

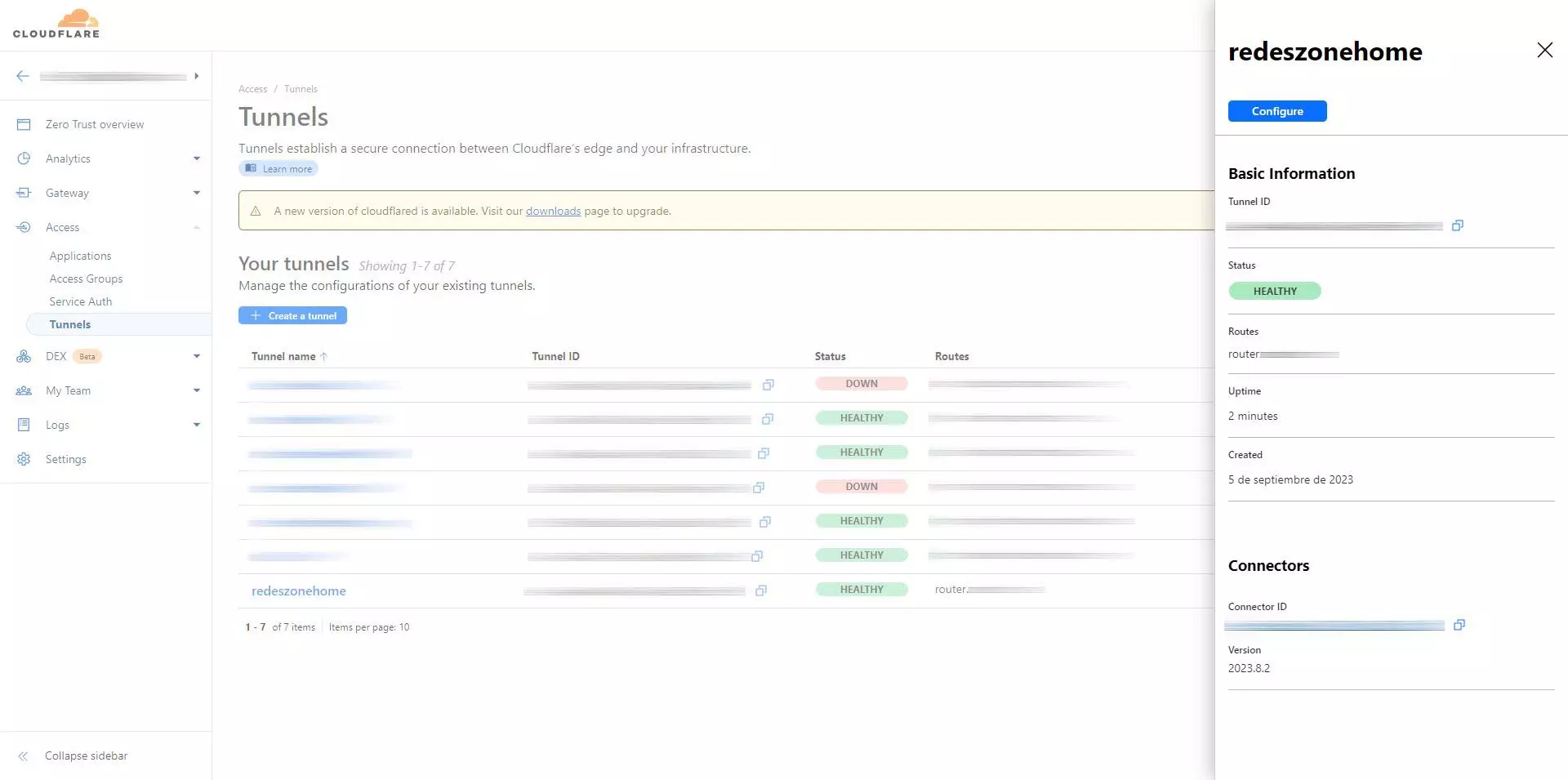

بمجرد وصولنا إلى قائمة “الوصول / الأنفاق”، نضغط على الزر ” إنشاء نفق “، في هذه القائمة سنرى جميع الأنفاق التي أنشأناها مسبقًا، وكذلك حالتها.

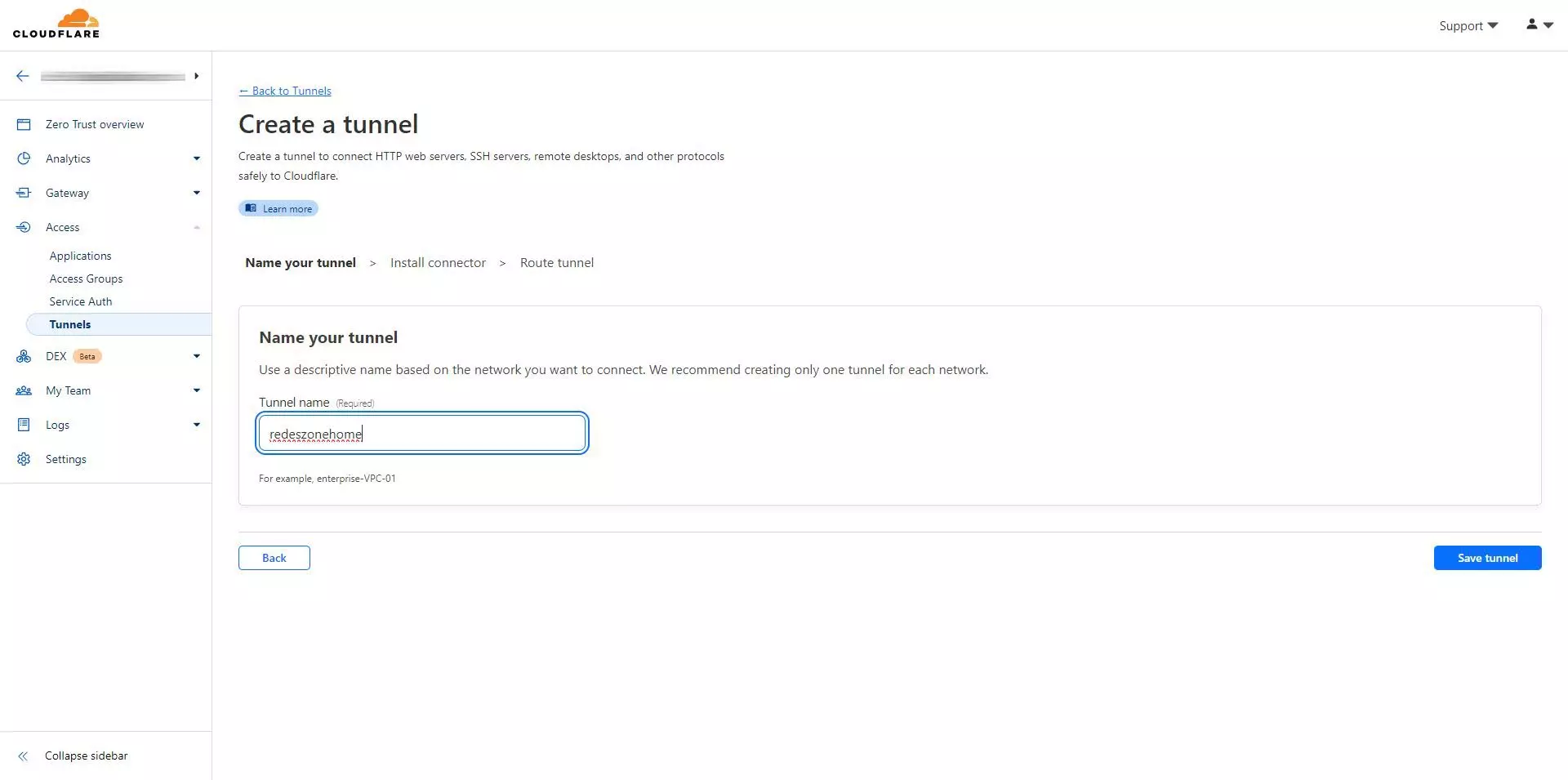

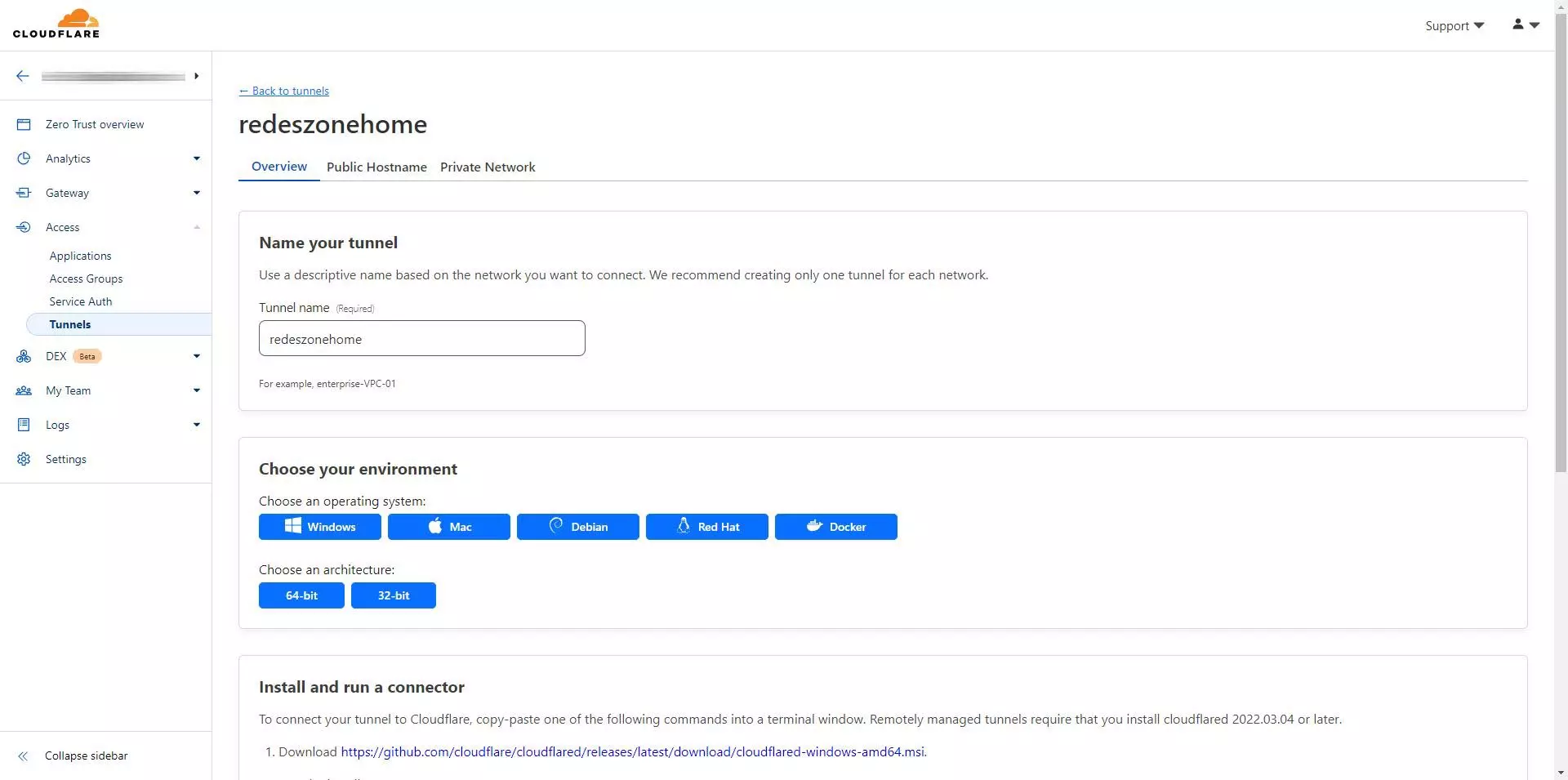

أول شيء يجب علينا فعله هو إعطاء اسم للنفق الذي سنقوم بإنشائه، ويجب أن يكون هذا الاسم وصفيًا تمامًا، بحيث إذا أنشأنا المزيد من الأنفاق، فإننا لا نرتكب خطأ إذا أردنا تكوينه لاحقًا. بمجرد اختيار الاسم، نضغط على زر ” حفظ النفق “.

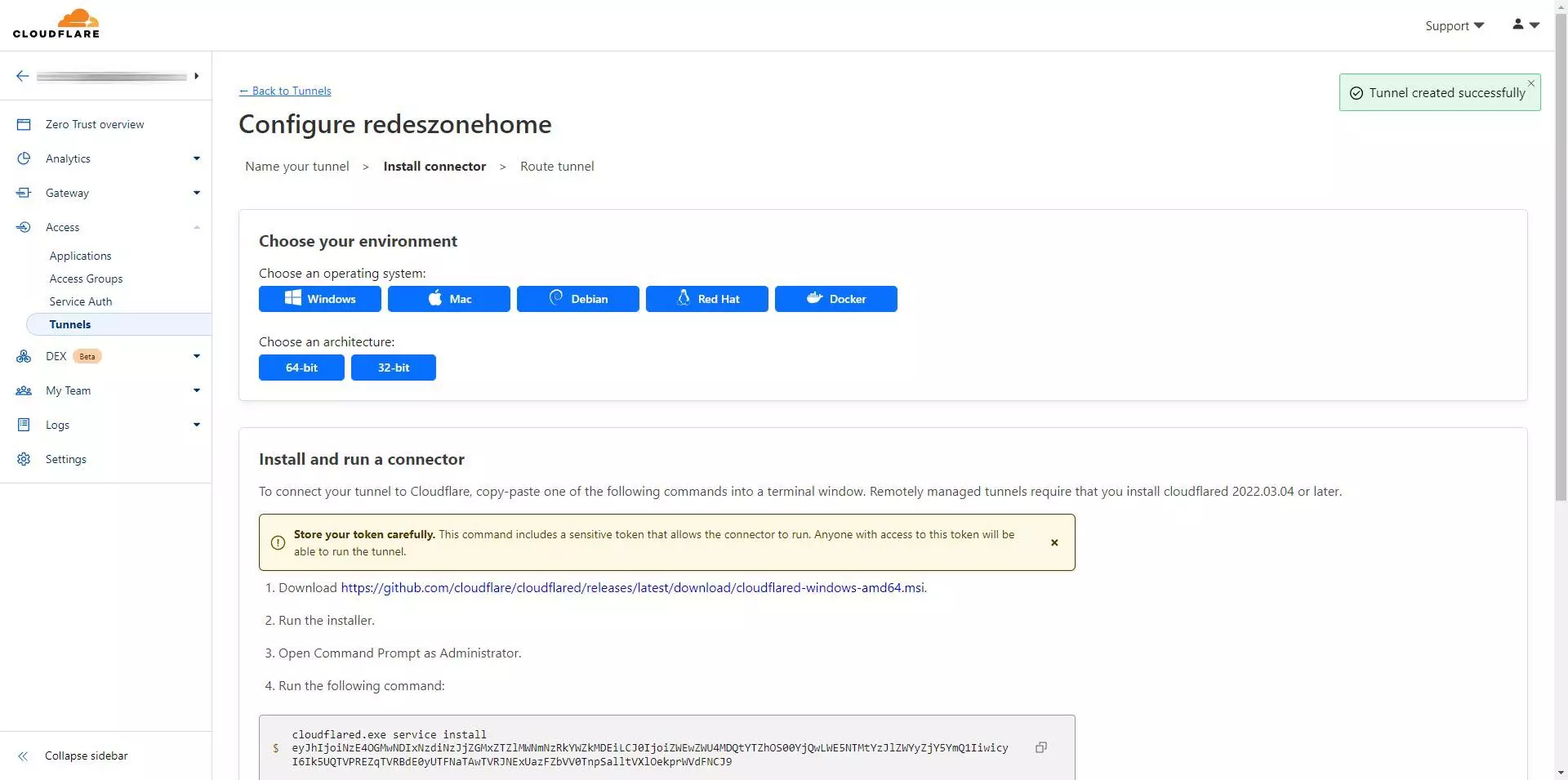

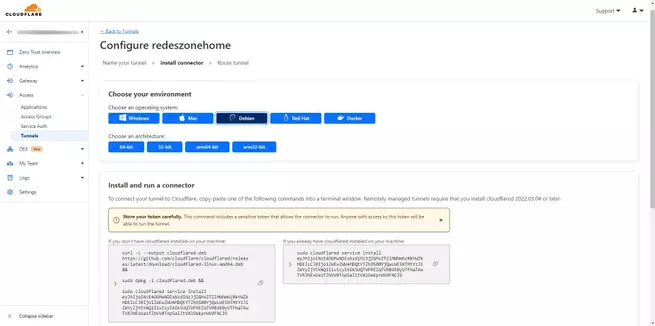

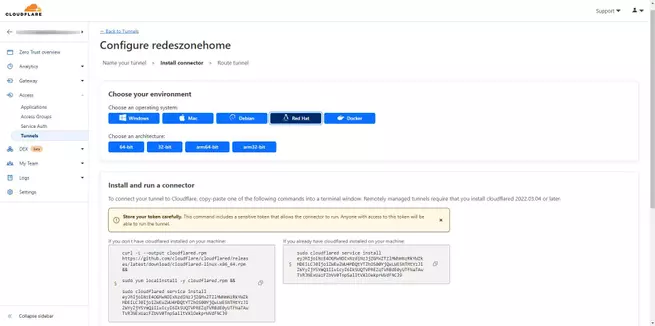

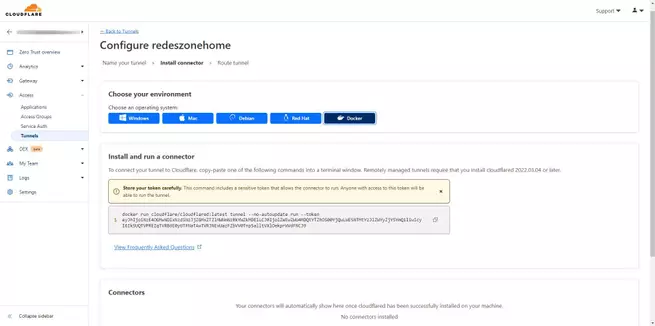

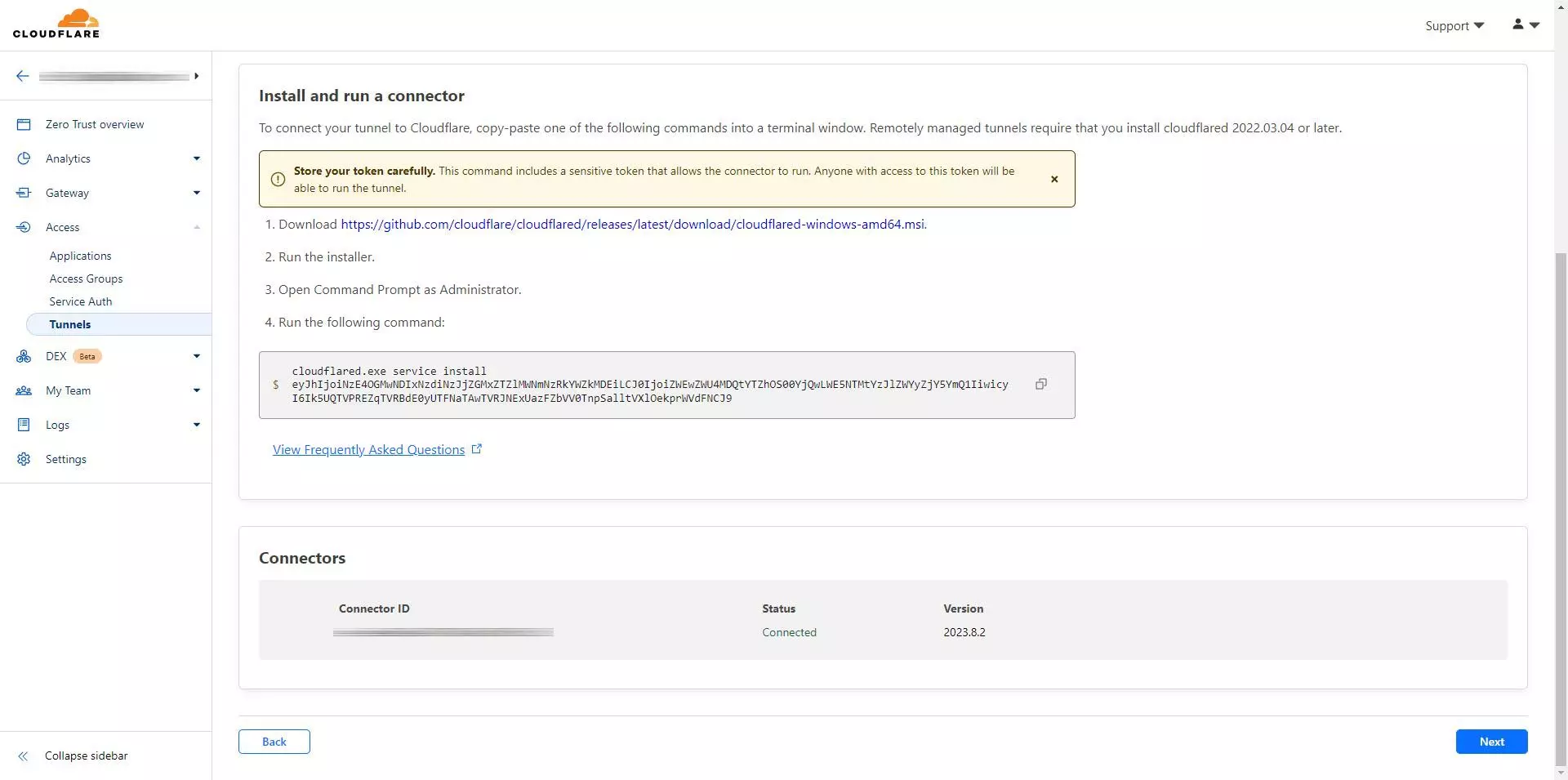

يتعين علينا الآن ربط جهاز الكمبيوتر أو الخادم الذي يعمل كنفق مع Cloudflare، يمكننا استخدام Windows وMac وDebian وRed Hat وأيضًا Docker، لذلك سيكون جهاز الكمبيوتر الخاص بك بالتأكيد متوافقًا مع برنامج cloudflare. يعد برنامج Cloudflare هذا مسؤولاً عن إنشاء نفق خارجي إلى البنية التحتية لـ Cloudflare. سنكون قادرين أيضًا على رؤية دليل صغير حول كيفية تثبيته، بالنسبة لنظام التشغيل Windows، يتعين علينا ببساطة تثبيت البرنامج، ثم تنفيذ الأمر الذي سيشير إليه لنا في وضع المسؤول من موجه الأوامر.

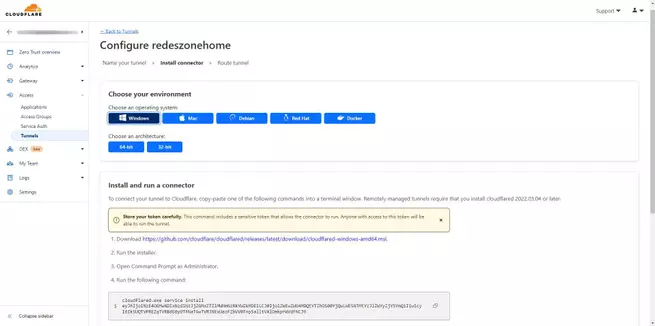

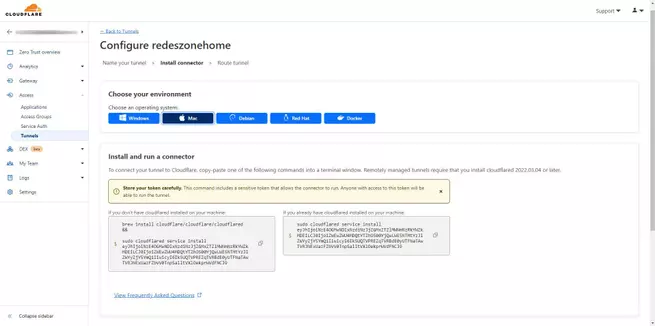

بالنسبة لبقية أنظمة التشغيل

تكون التعليمات متشابهة جدًا: قم بتنزيل البرنامج وتثبيته ثم ابدأ الخدمة باستخدام الرمز المميز الذي توفره لنا Cloudflare. سيتعين علينا النقر فوق الزر “نسخ” حتى يتم نسخ كل شيء لنا تمامًا.

الشيء الذي نفتقده في قسم Docker هو أنه لا يزودنا بـ Docker Compose لدمجه بسهولة في مكدس الحاوية الخاص بنا، وإليك الصيغة التي يجب عليك استخدامها لتكوينها بشكل صحيح.

version: '3.7'من المهم جدًا أن تقوم بنسخ الكود السابق والتحقق من صحة لغة YAML للكود. حتى لا يُرجع أي نوع من الأخطاء. أهم شيء هو جزء “الأمر:” الذي يجب عليك وضع ما أشرنا إليه، على الرغم من أنه من المنطقي أنه سيتعين عليك تغيير الرمز المميز، وهو الموجود في المثال السابق.

networks:

dockerbron:

name: dockerbron

driver: bridge

ipam:

config:

- subnet: 172.30.1.0/24

services:

# Cloudflared para el tunel via Cloudflare

cloudflared:

image: cloudflare/cloudflared:latest

container_name: cloudflared

restart: always

networks:

dockerbron:

ipv4_address: 172.30.1.2

command:

- tunnel

- --no-autoupdate

- run

- --token

- eyJhIjoiNzE4OGMwNDIxNzdiNzJjZGMxZTZlMWNmNzRkYWZkMDEiLCJ0IjoiZWEwZWU4MDQtYTZhOS00YjQwLWE5NTMtYzJlZWYyZjY5YmQ1IiwicyI6Ik5UQTVPREZqTVRBdE0yUTFNaTAwTVRJNExUazFZbVV0TnpSalltVXlOekprWVdFNCJ9

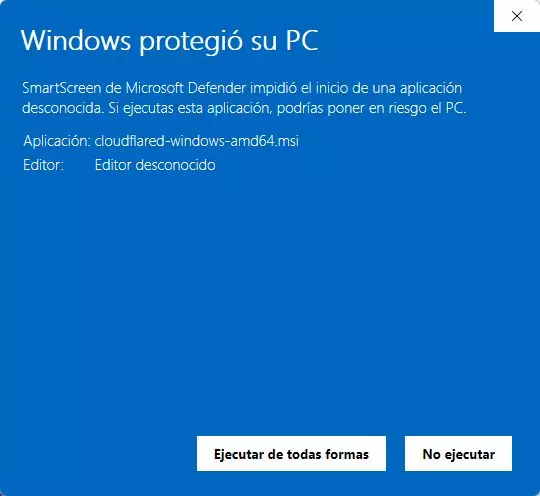

بالنسبة لهذه الاختبارات، قمنا بتثبيته في نظام التشغيل Windows. نظرًا لأن أجهزة الكمبيوتر الصغيرة المزودة بنظام التشغيل هذا تحظى بشعبية كبيرة اليوم. ببساطة ما يتعين علينا فعله هو تنزيل ملف .msi، والقبول بأنه محرر غير معروف والمضي قدمًا في تثبيته.

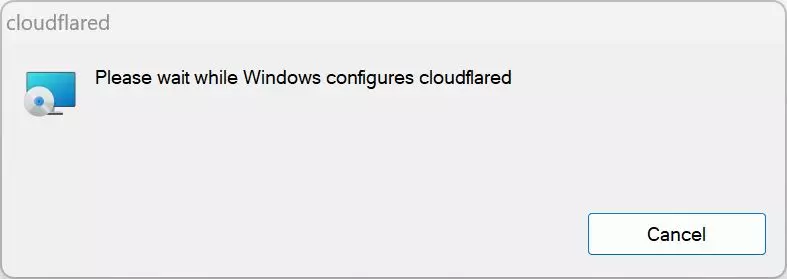

ننتظر بضع دقائق وسنقوم بتثبيته.

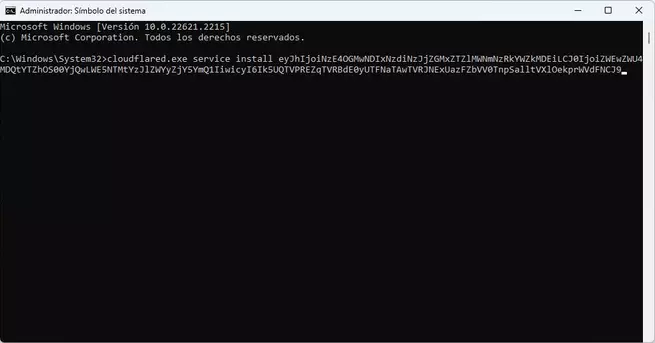

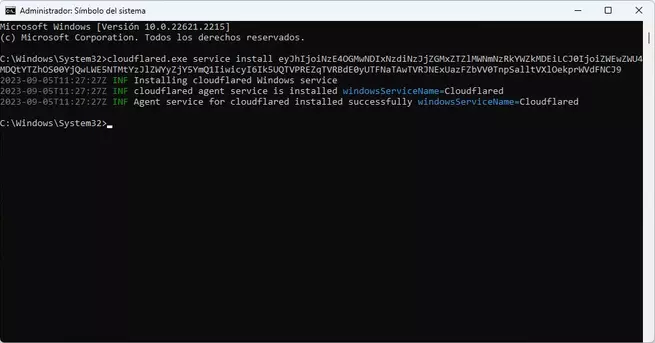

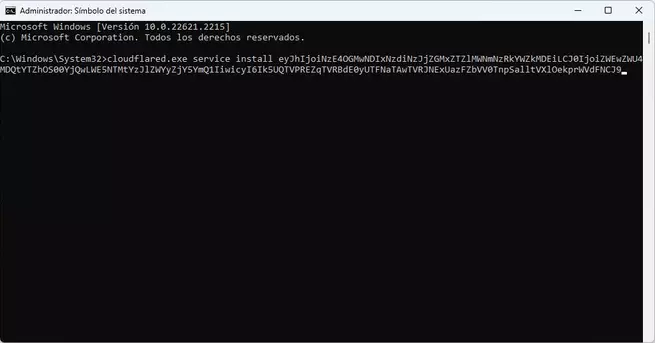

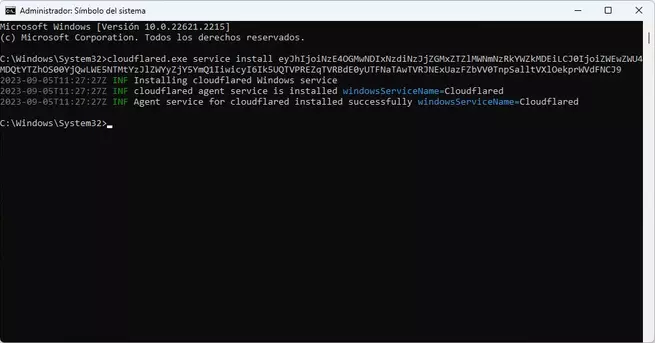

نفتح الآن موجه الأوامر بأذونات المسؤول (انقر بزر الماوس الأيمن، ثم تشغيل كمسؤول). وانسخ الكود الذي تمت الإشارة إليه مسبقًا على موقع Cloudflare. سيخبرنا أنه تم تثبيت الخدمة وأن الوكيل يعمل بشكل صحيح.

إذا انتظرنا بضع ثوانٍ

يمكننا أن نرى أدناه في قسم “الموصلات” أن العميل متصل بالفعل بشكل مثالي، وكذلك إصدار cloudflared المتوفر لدينا. من المهم جدًا مراقبة تحديثات البرامج لأنها لا تسمح باستخدام الإصدارات القديمة جدًا، لذلك يجب علينا مراجعة الإصدار مرة كل 6 أشهر. لأنها تعمل على تحسين أدائه والأخطاء المحتملة التي قد تكون به.

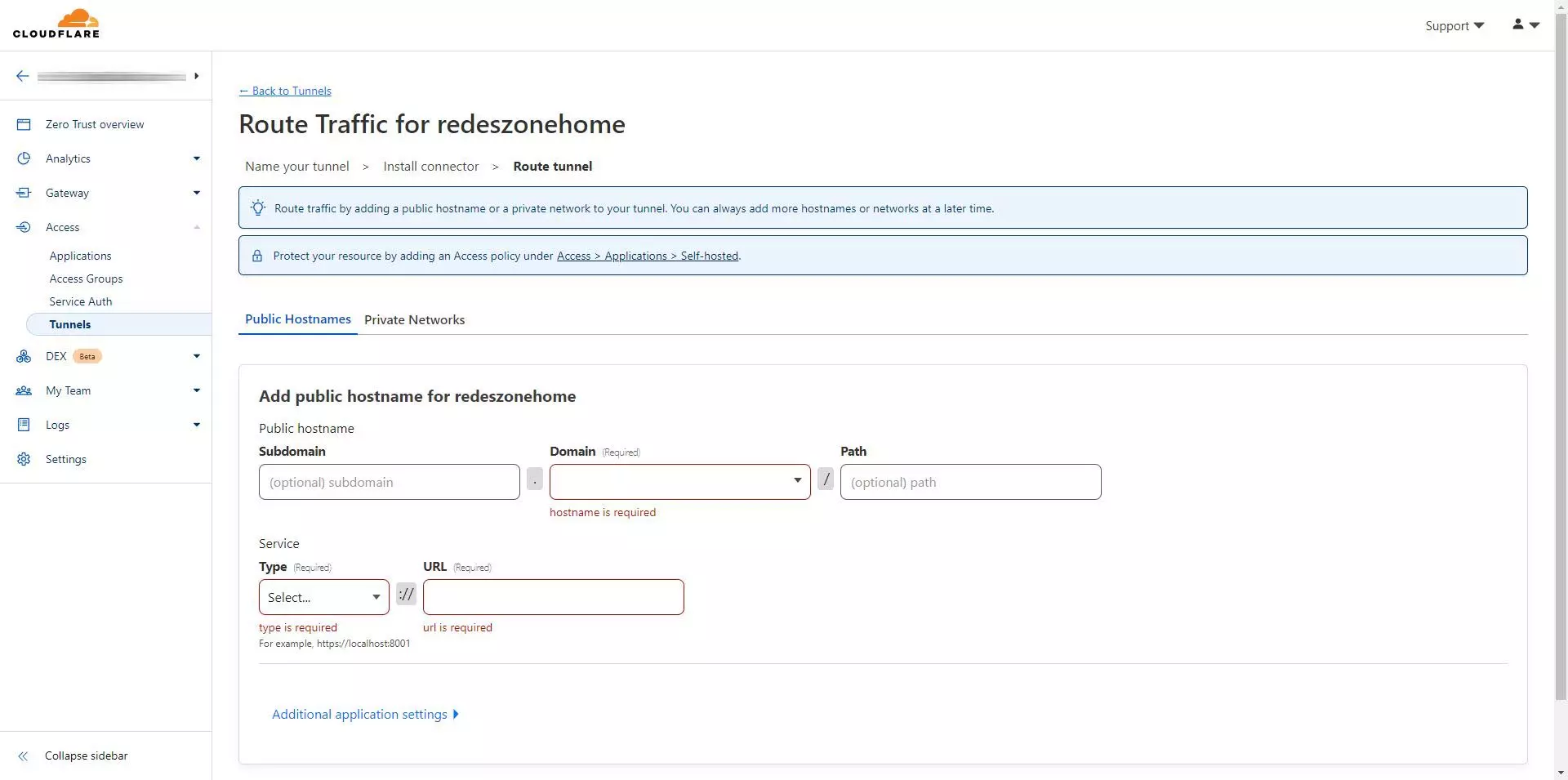

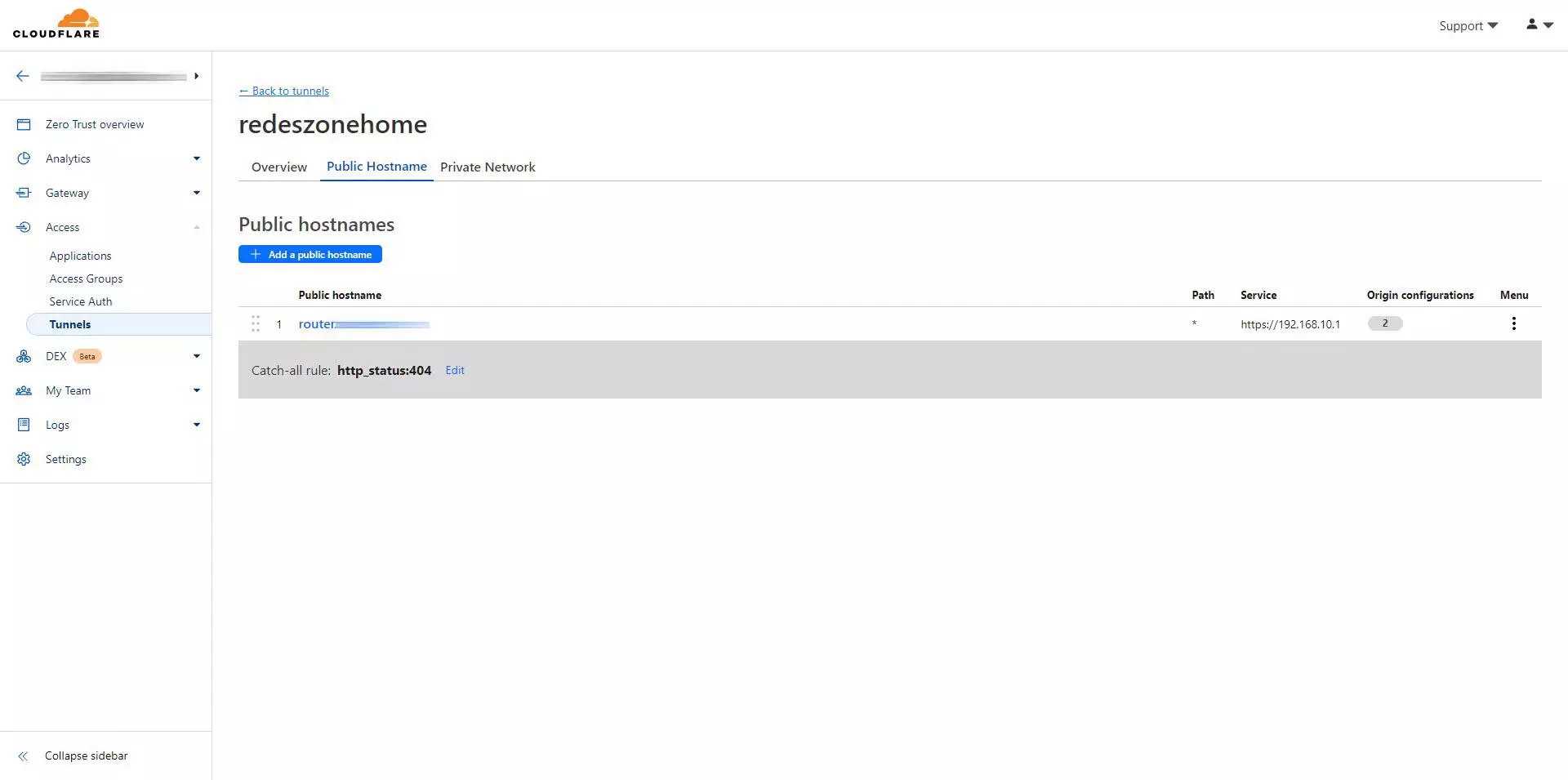

في هذه اللحظة، قمنا بالفعل بتثبيت وكيل cloudflared. والجهاز متصل بالبنية التحتية لـ Cloudflare حتى نتمكن من الوصول إليه. من الضروري الآن تكوين “اسم المضيف العام” حتى يعرف المكان الذي نريد الوصول إليه.

تعيين “اسم المضيف العام”

الخطوة التالية التي يجب علينا تكوينها هي ” أسماء المضيفين العامة “، أي الخدمات التي نريد الوصول إليها عن بعد باستخدام نطاق فرعي. عند إدخال النطاق الفرعي في تطبيق ما أو في المتصفح، فإنه سيوجهنا مباشرة إلى خدمة الكمبيوتر الذي يعمل كوكيل، ولكن أيضًا إلى الشبكة المحلية بأكملها التي يصل إليها هذا الكمبيوتر المعني. أي أنه إذا قمنا بتثبيت وكيل cloudflared على NAS لدينا، فيمكننا الوصول إلى خدمات خادم NAS، وموقع إدارة جهاز التوجيه، وحتى مثيل Home Assistant الموجود لدينا على جهاز كمبيوتر صغير داخل الشبكة المحلية. بفضل هذه الوظيفة. سنكون قادرين على الوصول إليه عن بعد دون الحاجة إلى فتح المنافذ أو الاتصال بخادم VPN في منزلنا، وذلك ببساطة عن طريق إدخال النطاق الفرعي المعني الذي ستعرفه أنت فقط وستتمكن من الوصول إليه. بالإضافة إلى ذلك، يمكننا تحديد عناوين IP المصدر والبلدان التي يمكنها الوصول إلى هذا النطاق الفرعي من أجل إضافة عامل تصفية أمان إضافي.

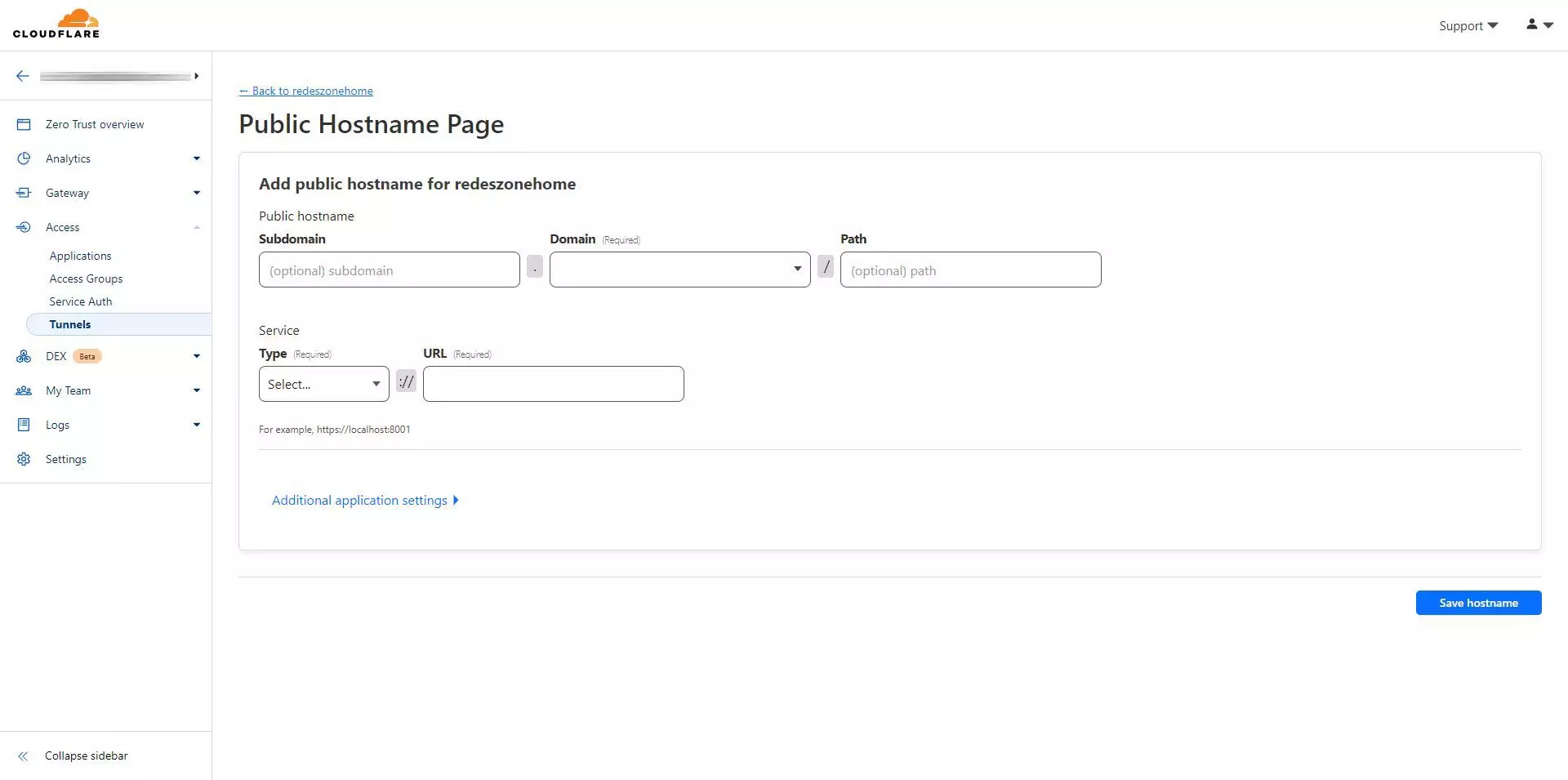

في هذه القائمة لدينا خيارات مختلفة، وسنشرحها بالتفصيل:

- اسم المضيف العام

- النطاق الفرعي: هو النطاق الفرعي الذي يجب أن نختاره للوصول إلى خدمة داخل الشبكة المحلية.

- النطاق: هو النطاق الذي قمنا بتسجيله في Cloudflare، إذا كان لدينا عدة، فسوف نختار فقط النطاق الذي نريده.

- المسار: وهو اختياري وعموما لن تستخدمه، ولكن يمكننا إضافة مسار بعد المجال.

- خدمة

- النوع: يمكننا الاختيار بين HTTP وHTTPS والبروتوكولات الأخرى.

- URL: هو عنوان IP الخاص بالخدمة، أو عنوان IP بالإضافة إلى المنفذ بتنسيق IP:PORT كما هو معتاد.

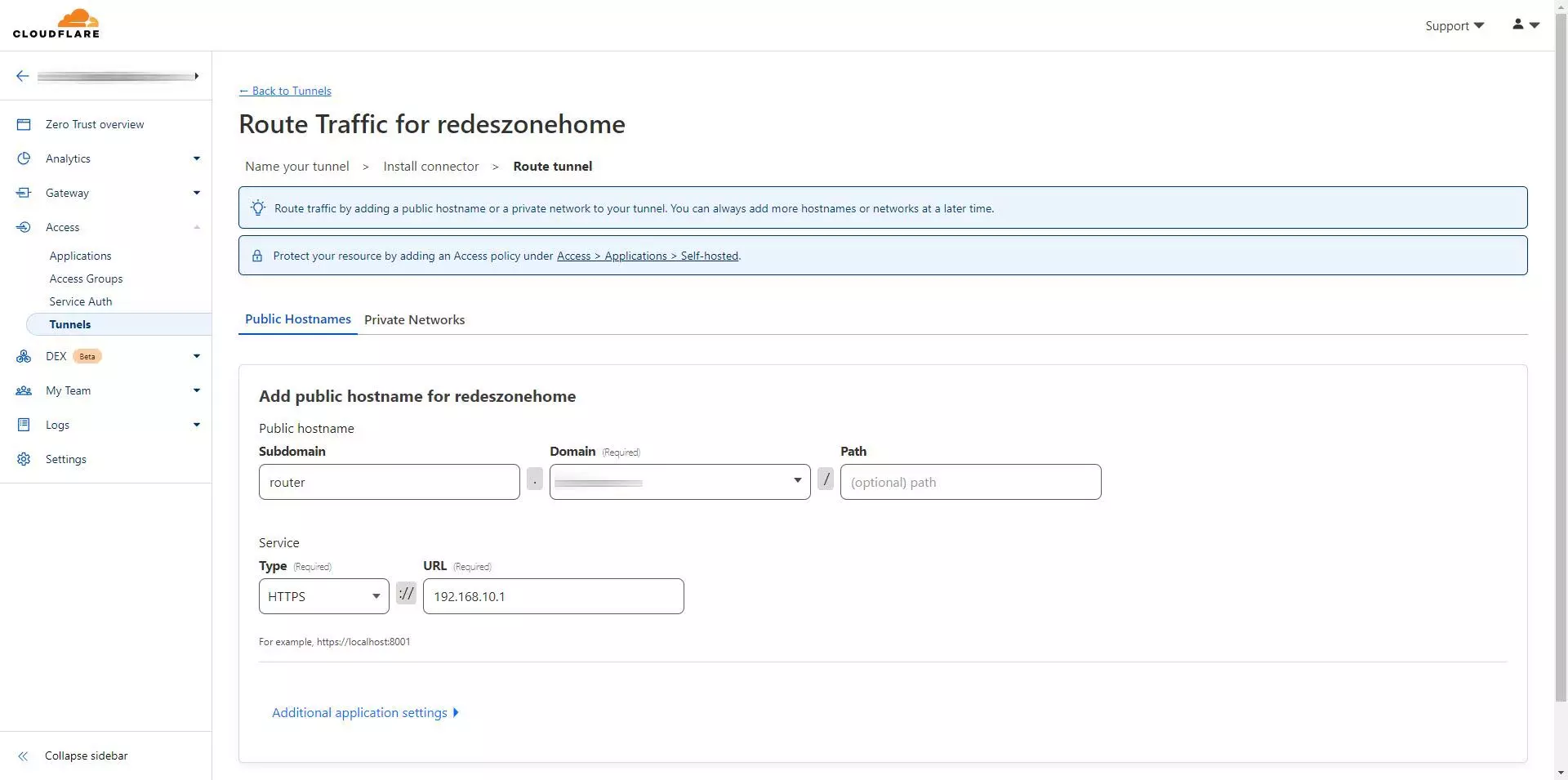

في حالتنا. سنستخدم وكيل Windows Cloudflared للوصول عن بعد إلى موقع الإدارة الخاص بجهاز التوجيه الخاص بنا. البيانات التي وضعناها هي:

-

اسم المضيف العام

- النطاق الفرعي: جهاز التوجيه

- النطاق: technology-arab.net

- المسار: فارغ.

- خدمة

- النوع: HTTPS (يتم الوصول إلى جهاز التوجيه عبر HTTPS، وليس عبر HTTP).

- URL: 192.168.10.1 (إذا لم نشير إلى المنفذ. فسيكون HTTPS الافتراضي وهو 443)، ولكن يمكننا وضعه للتأكد.

التكوين سيكون مثل هذا:

للوصول إلى جهاز التوجيه الخاص بنا عن بعد. علينا ببساطة فتح المتصفح وإدخال: https://router.redeszonetrabajos.com وسنتمكن من الوصول إليه.

لنتخيل أن لدينا مثيل Home Assistant يعمل على جهاز كمبيوتر على الشبكة المحلية، بعنوان IP 192.168.10.27 والمنفذ الافتراضي 8123 مع بروتوكول HTTP، سيكون التكوين كما يلي:

-

اسم المضيف العام

- النطاق الفرعي: homeassistant

- النطاق: redzoneprobas.com

- المسار: فارغ.

- خدمة

- النوع: HTTP

- عنوان URL: 192.168.10.27:8123

الآن للوصول إلى مثيل Home Assistant الخاص بنا. سيتعين علينا وضع https://homeassistant.redeszonetrabajos.com في المتصفح

افتراضيًا، كل الوصول يتم عبر HTTPS وليس HTTP. بالإضافة إلى ذلك. سيتم إنشاء شهادة SSL/TLS تلقائيًا دون الحاجة إلى القيام بأي شيء.

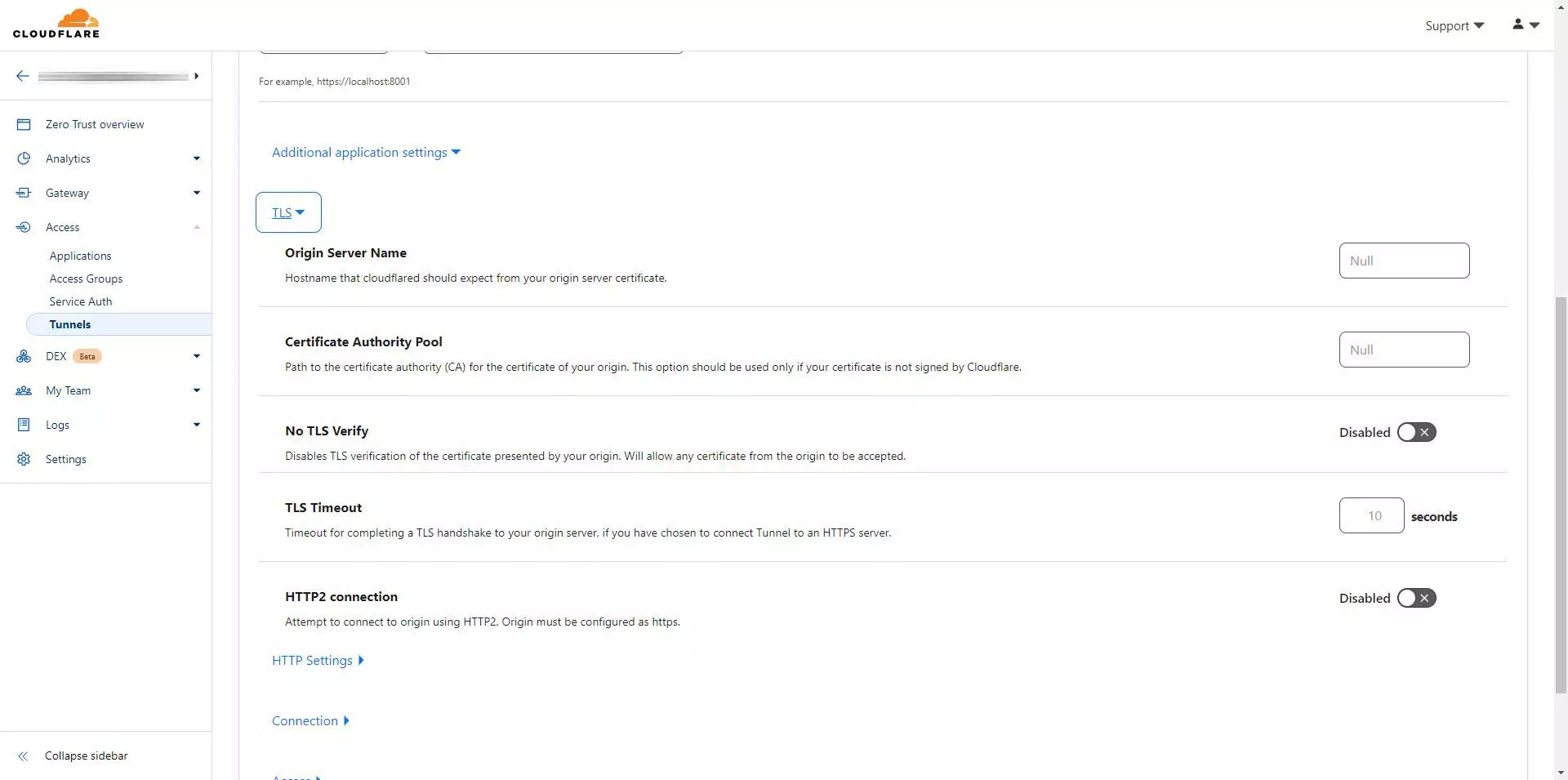

لدينا خيارات تكوين أخرى مثيرة للاهتمام أدناه:

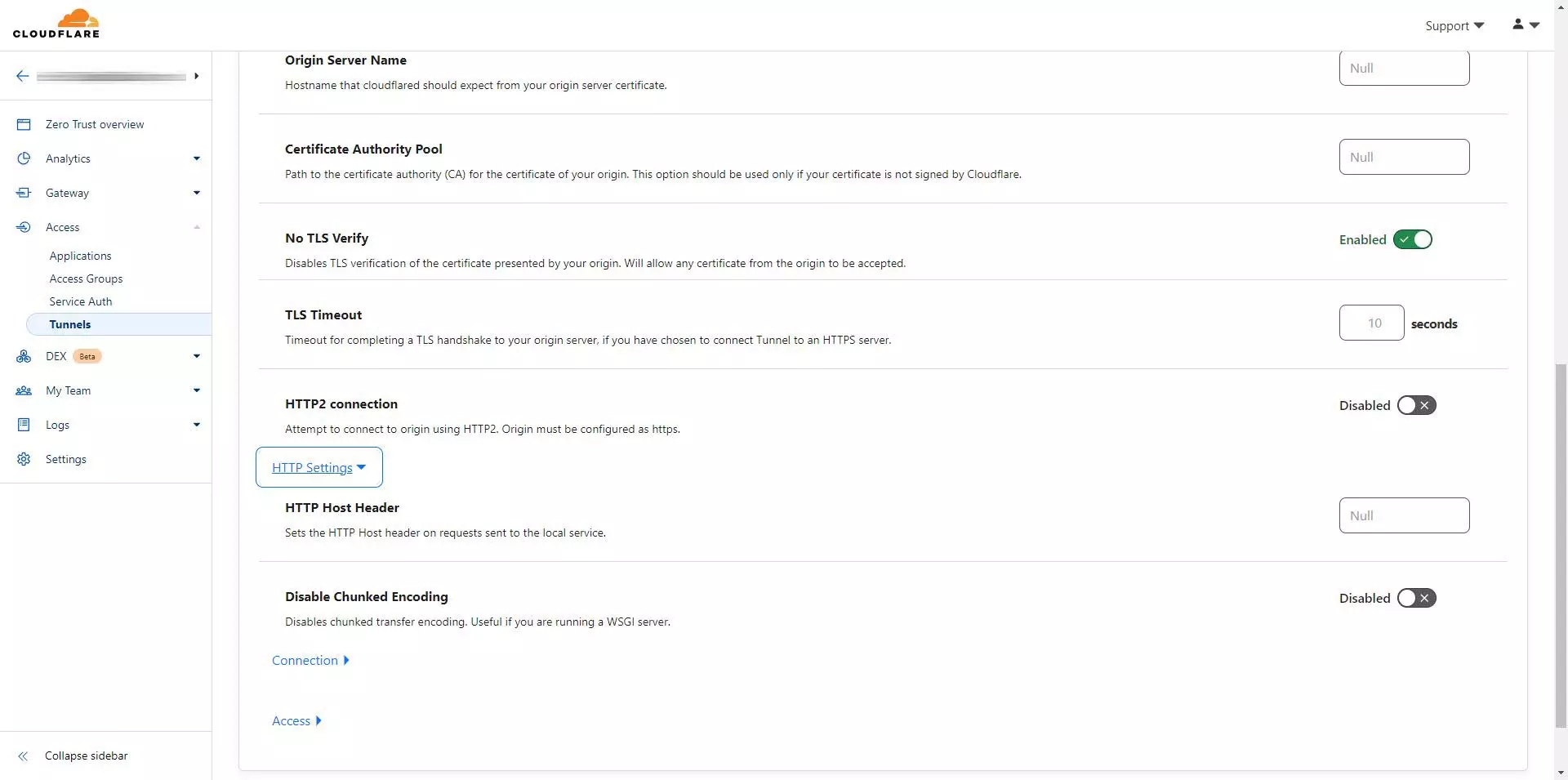

إذا كان لديك حق الوصول إلى خدمة من خلال HTTPS باستخدام شهادة موقعة ذاتيًا. فمن الضروري أن تقوم بتنشيط الإعداد ” No TLS Verify ” حتى لا يتم التحقق من الشهادة. وإلا فسيعطي خطأ ولن تتمكن من ذلك للوصول. في حالتنا المتعلقة بالوصول إلى جهاز التوجيه، نظرًا لأنه شهادة موقعة ذاتيًا. يتعين علينا تمكينه.

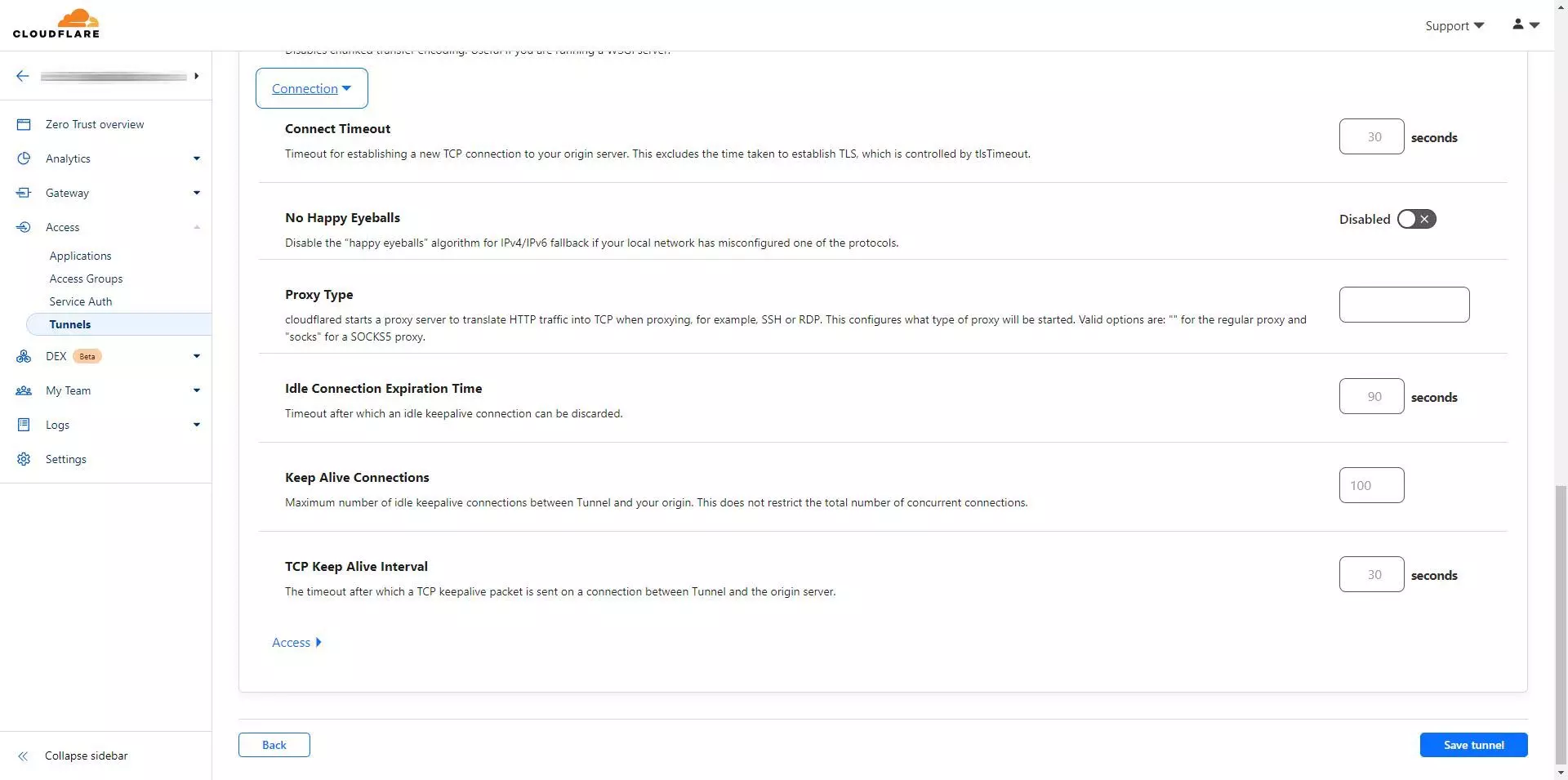

في قسم ” الاتصال ” لدينا خيارات تكوين أخرى

من حيث المبدأ، لا ينبغي عليك تكوين أي شيء آخر. إلا إذا كنت تعرف ما تفعله وتحتاج إليه حقًا.

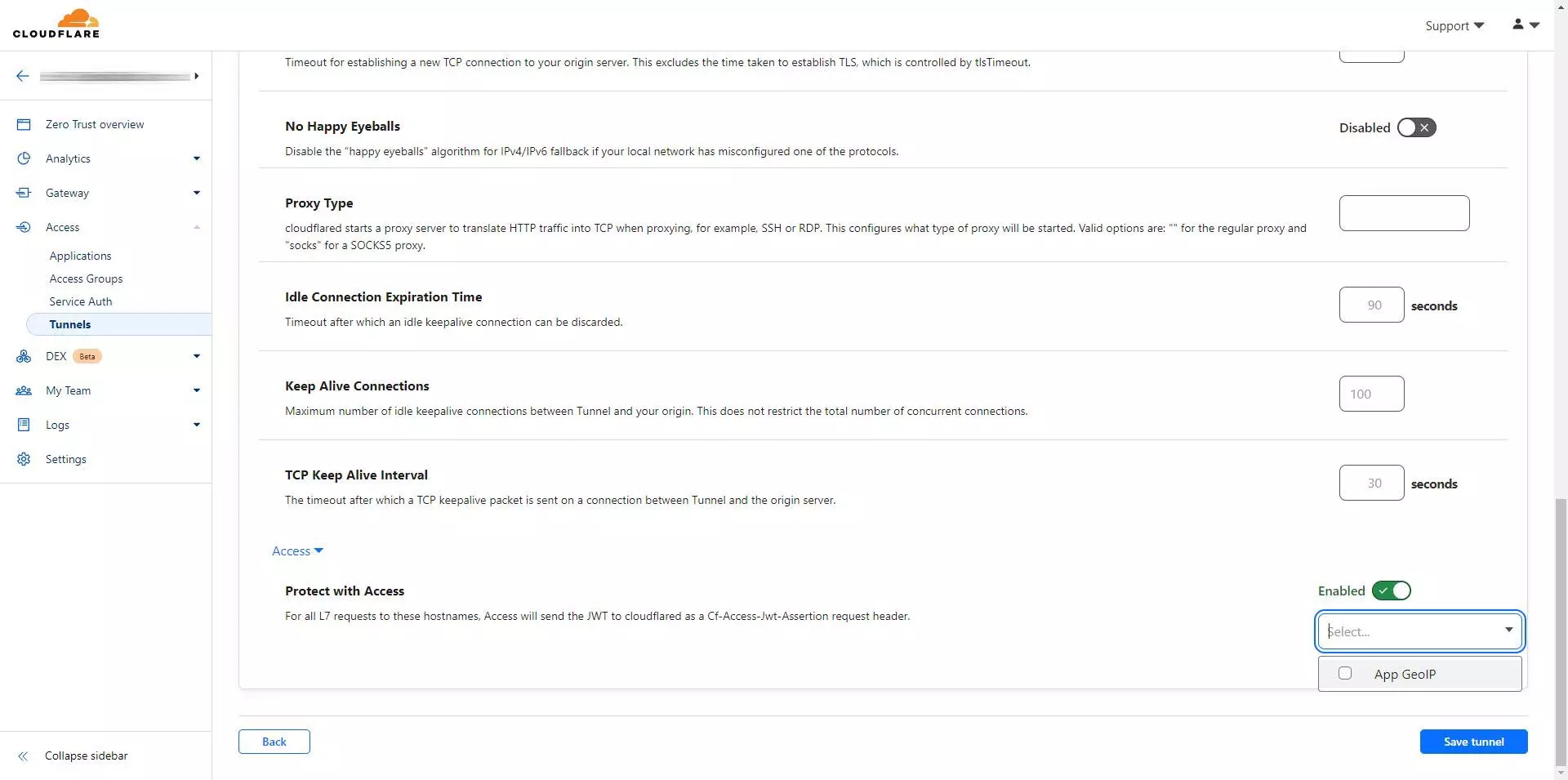

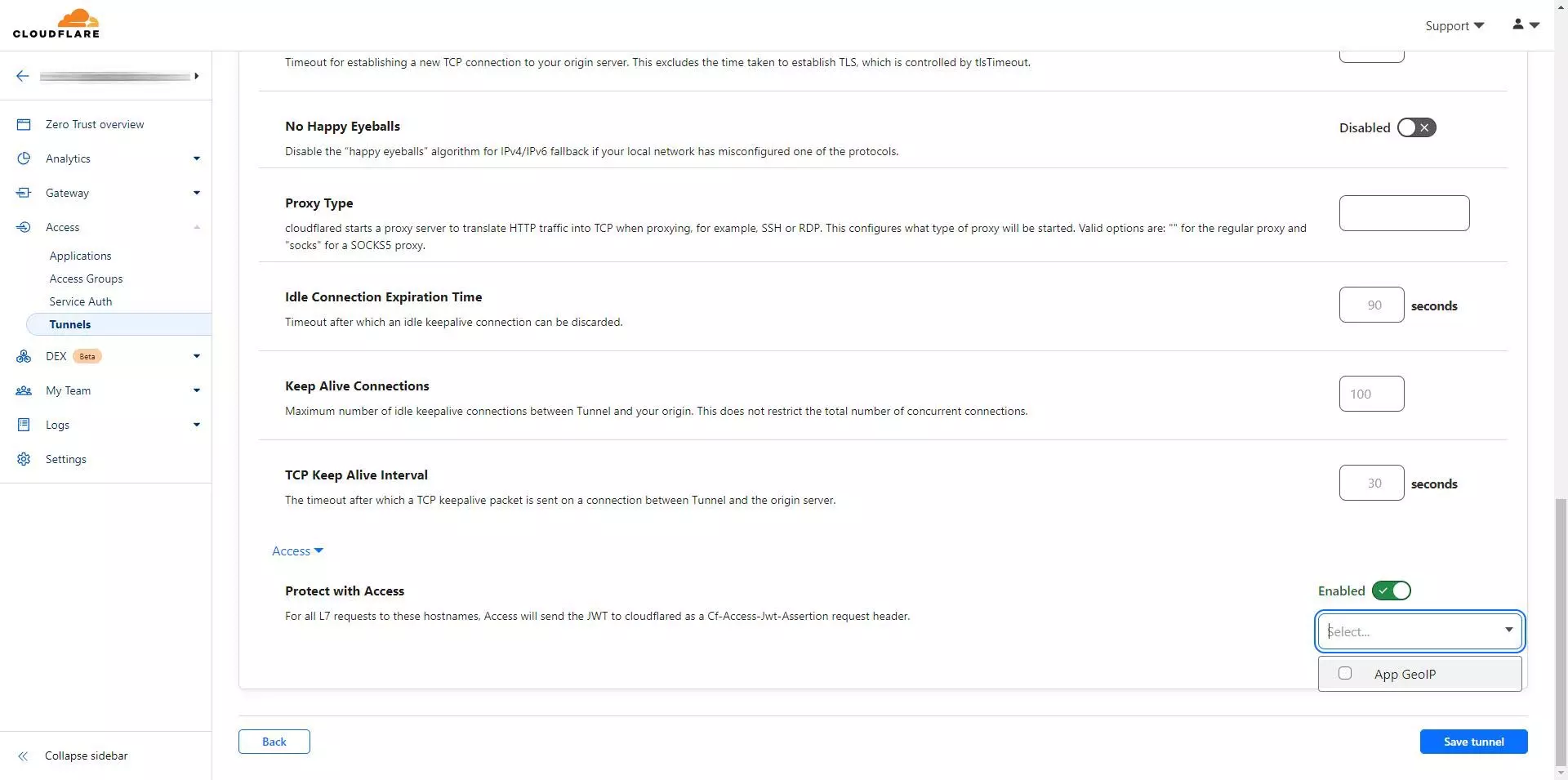

أخيرًا، في قسم ” الوصول ” لدينا إمكانية تكوين حماية إضافية من خلال وظيفة “الوصول”. في الوقت الحالي لا يمكننا استخدامها لأنه يجب علينا أولاً إنشاء ” تطبيق ” وإنشائه هناك لتطبيقه لاحقًا. من خلال تمكينه. سنرى قائمة “التطبيقات” التي أنشأناها. في حالتنا تطبيق GeoIP للحظر عن طريق عنوان IP الأصلي في إسبانيا فقط.

بمجرد أن نقوم بتكوين كل شيء. سنرى أن اسم النفق “technology-arab” يعمل بشكل مثالي. وسنرى “المسارات” الأولى التي قمنا بتكوينها، إذا أنشأنا المزيد فسوف تظهر في ملخص.

إذا نقرنا على “technology-arab”. فلدينا إمكانية تكوين المزيد من ” أسماء المضيفين العامة ” من خلال النقر على ” تكوين “.

في علامة التبويب

” نظرة عامة “، لدينا معلومات النفق وكيفية تكوينها على الأجهزة المختلفة.

في ” اسم المضيف العام ” حيث يمكننا الوصول إلى جهاز التوجيه الذي قمنا بتكوينه. هنا سيكون لدينا قائمة بالنطاقات الفرعية التي يمكننا الوصول إليها على شبكتنا المحلية.

يمكننا في أي وقت إضافة واحدة جديدة. وسيكون لدينا نفس خيارات التكوين كما كان من قبل.

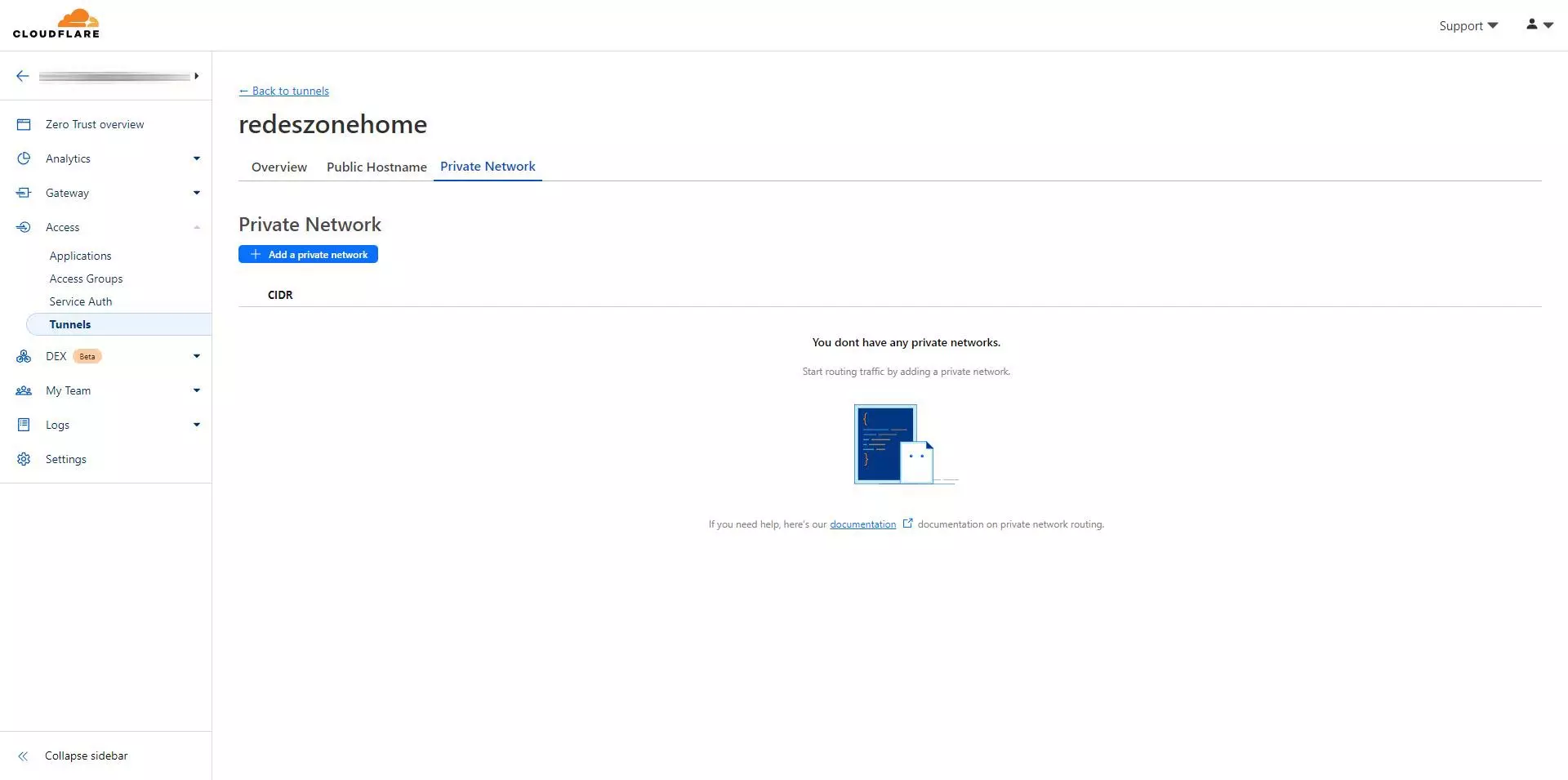

تذكر أنه يمكننا أيضًا إنشاء شبكة خاصة للوصول إلى الموارد. ولكن إذا أردنا استخدام هذه الشبكة، فمن الضروري أن نقوم دائمًا بتنشيط WARP VPN. يكون هذا الخيار منطقيًا فقط إذا كنت لا تريد الوصول إليه من الإنترنت ومن شبكة Cloudflare فقط، على الرغم من أنك يجب أن تعلم أنه يمكننا إضافة عوامل تصفية لمزيد من حماية الجزء العام.

في الوقت الحالي

يجب أن يعمل النظام بأكمله بشكل مثالي. ويجب أن تكون قادرًا على الوصول إلى جهاز التوجيه وخادم الويب وحتى مثيل Home Assistant الخاص بك، وجميع خدمات الويب الموجودة على الشبكة المحلية دون أي مشكلة. إذا كنت تريد معرفة كيفية إضافة طبقة حماية، فسنعلمك كيفية القيام بذلك أدناه.

قم بتكوين خدمة RDP (بروتوكول سطح المكتب البعيد).

إذا أردنا تكوين خدمة RDP من خلال هذه الخدمة. دون الكشف عن منفذ RDP لخادمنا (Windows في هذه الحالة)، فيمكننا القيام بذلك بسهولة تامة من خلال Cloudflare Tunnel.

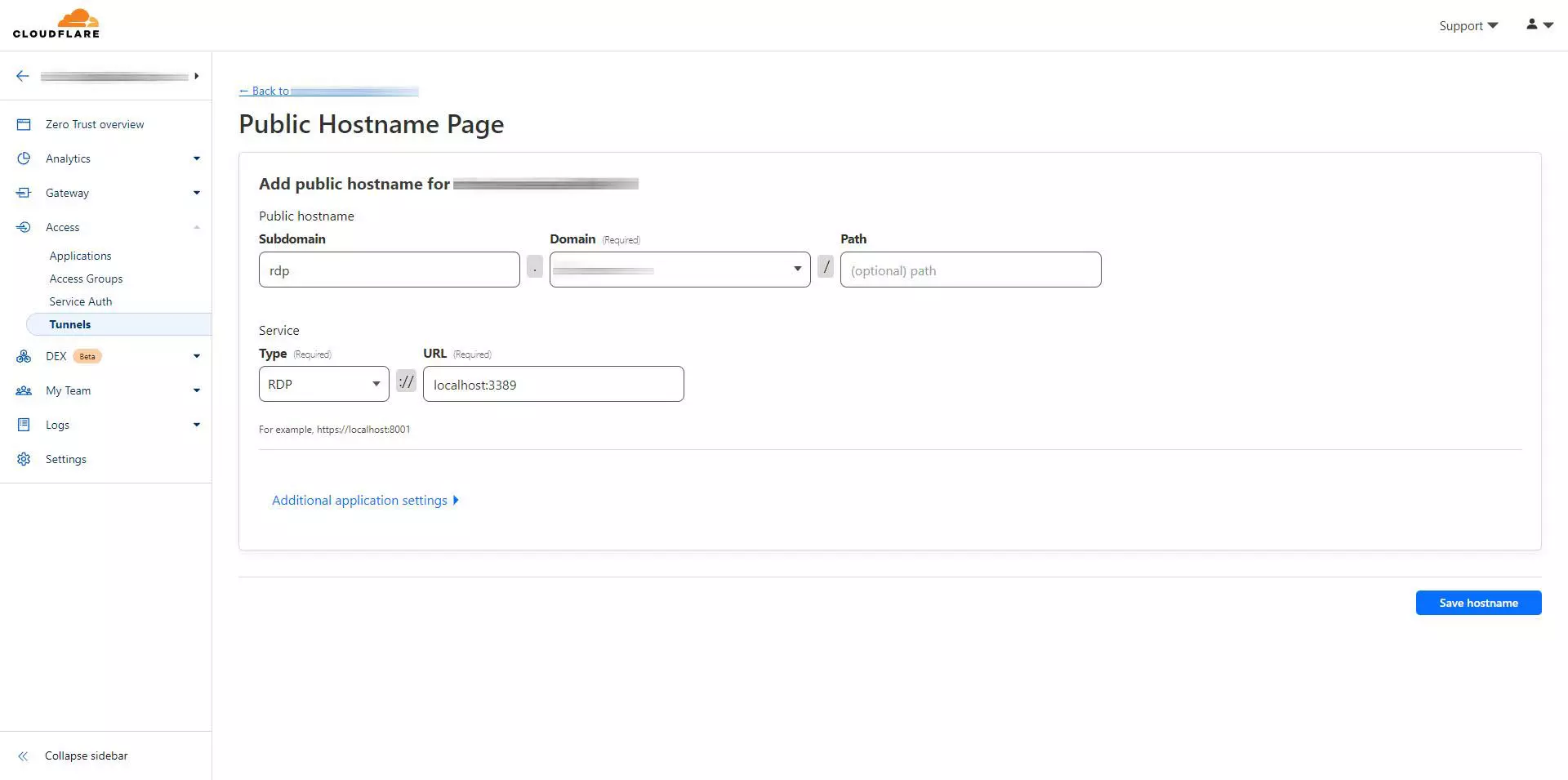

أول شيء يجب علينا فعله هو إنشاء “اسم مضيف عام” جديد. وتذكر أنه يمكننا إنشاء أي عدد نريده. علينا إنشائه بالبيانات التالية:

-

اسم المضيف العام

- النطاق الفرعي: rdp

- النطاق: technology-arab.net

- المسار: فارغ.

- خدمة

- النوع: آر دي بي

- عنوان URL: المضيف المحلي:3389 (في حالة خادم RDP الذي يعمل بنظام التشغيل Windows، يكون هذا المنفذ)

وفي الصورة التالية يمكنك رؤيتها:

بمجرد الانتهاء من ذلك

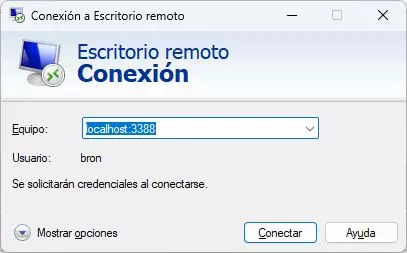

من الضروري تثبيت برنامج Cloudflare على جميع أجهزة الكمبيوتر العميلة كما لو كنا سنقوم بإنشاء نفق (ولكن دون الحاجة إلى القيام بذلك، سيتم توصيله فقط بالبنية التحتية لـ Cloudflare). بعد التثبيت علينا تنفيذ الأمر التالي:

cloudflared access rdp --hostname rdp.redeszonepruebas.com --url rdp://localhost:3388من المهم جدًا أن يكون المنفذ متاحًا على جهاز الكمبيوتر المحلي الخاص بك (العميل)، لأنه إذا قمت بإدخال 3389، فقد يكون نظام التشغيل قد تم استخدامه بالفعل. بمجرد تشغيل هذا الأمر في موجه الأوامر (وحدة التحكم)، يمكننا فتح عميل سطح المكتب البعيد ووضع localhost:3388 كعنوان.

وبعد بضع ثواني سيظهر لنا اسم المستخدم وكلمة المرور للدخول مباشرة إلى الكمبيوتر.

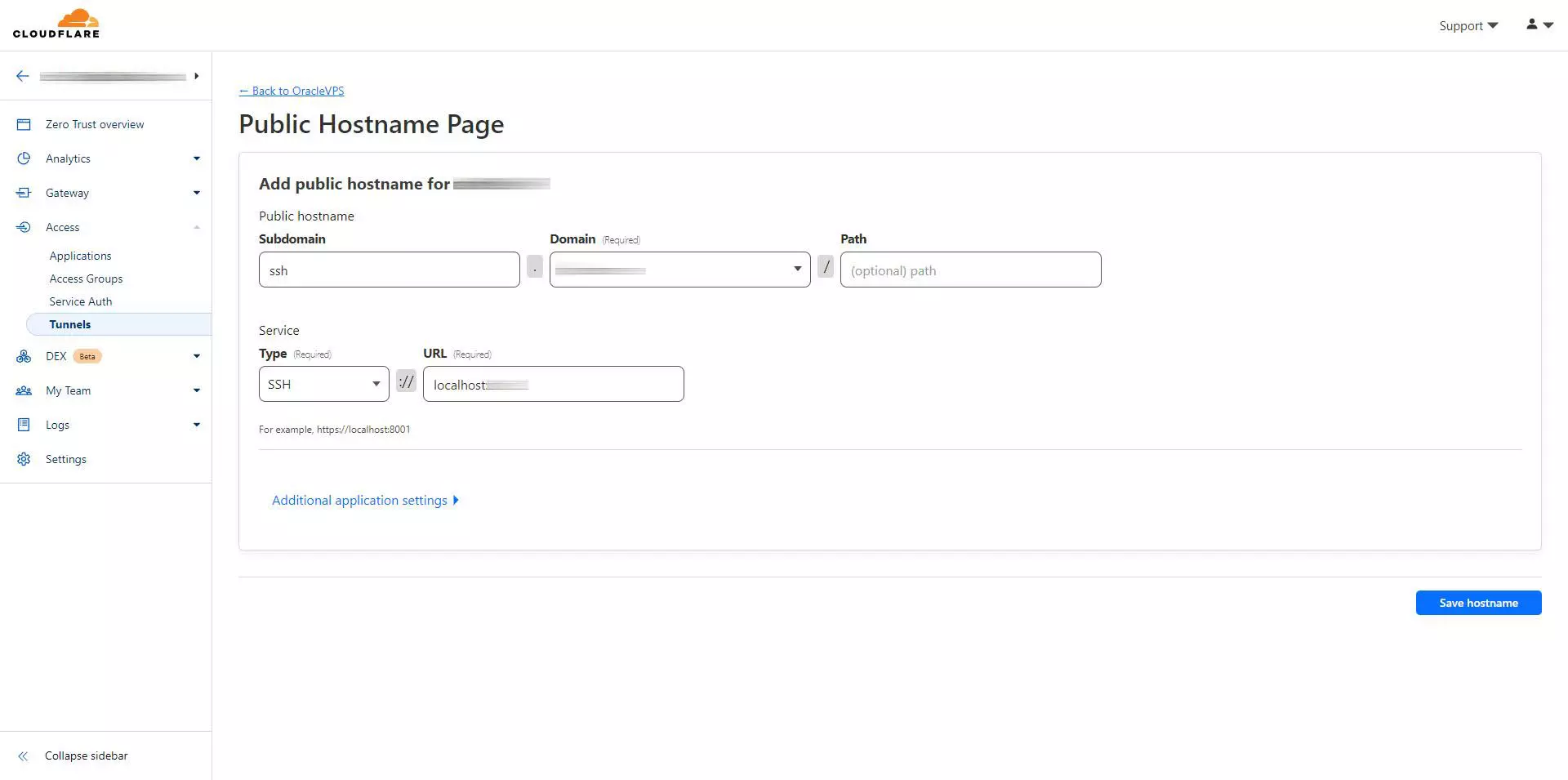

تكوين خدمة SSH

عملية القيام بذلك باستخدام خدمة SSH تشبه تمامًا العملية السابقة. في هذا المثال نضع البيانات التالية:

- اسم المضيف العام

- النطاق الفرعي: سش

- النطاق: technology-arab.net

- المسار: فارغ.

- خدمة

- النوع: إس إس إتش

- عنوان URL: localhost:22 (في حالة خادم SSH مع Debian، يتم استخدام هذا المنفذ)

في الصورة التالية يمكنك أن ترى كيف سيبدو:

أصبح من الضروري الآن القيام بسلسلة من الخطوات في العميل المستخدم للاتصال.

يجب علينا تحرير ملف تكوين عميل SSH في نظام التشغيل:

nano ~/.ssh/configوبعد الانتهاء من ذلك. يتعين علينا وضع المعلومات التالية داخل:

Host ssh.redeszonepruebas.comتذكر أن اسم المضيف الخاص بنا سوف يتغير إلى اسمك، وهذا مجرد مثال.

ProxyCommand /usr/local/bin/cloudflared access ssh --hostname %h

بمجرد الانتهاء من كل هذا، علينا ببساطة بدء اتصال SSH على النحو التالي:

ssh [email protected]الآن سوف نكون قد أنشأنا اتصال SSH بشكل صحيح.

نوصي بالوصول إلى وثائق Cloudflare Tunnel الرسمية من هنا. حيث يمكنك العثور على المزيد من المعلومات وحالات الاستخدام التي يمكننا القيام بها باستخدام كل من SSH وRDP:

إذا كنت مهتمًا بالوصول إلى خادم SMB الخاص بك عن بُعد. فيمكنك أيضًا القيام بذلك، فالعملية هي نفسها تمامًا كما في حالة RDP، فمن الضروري استخدام برنامج cloudflared لربط منفذ معين بالمضيف المحلي، ثم الوصول إليه.

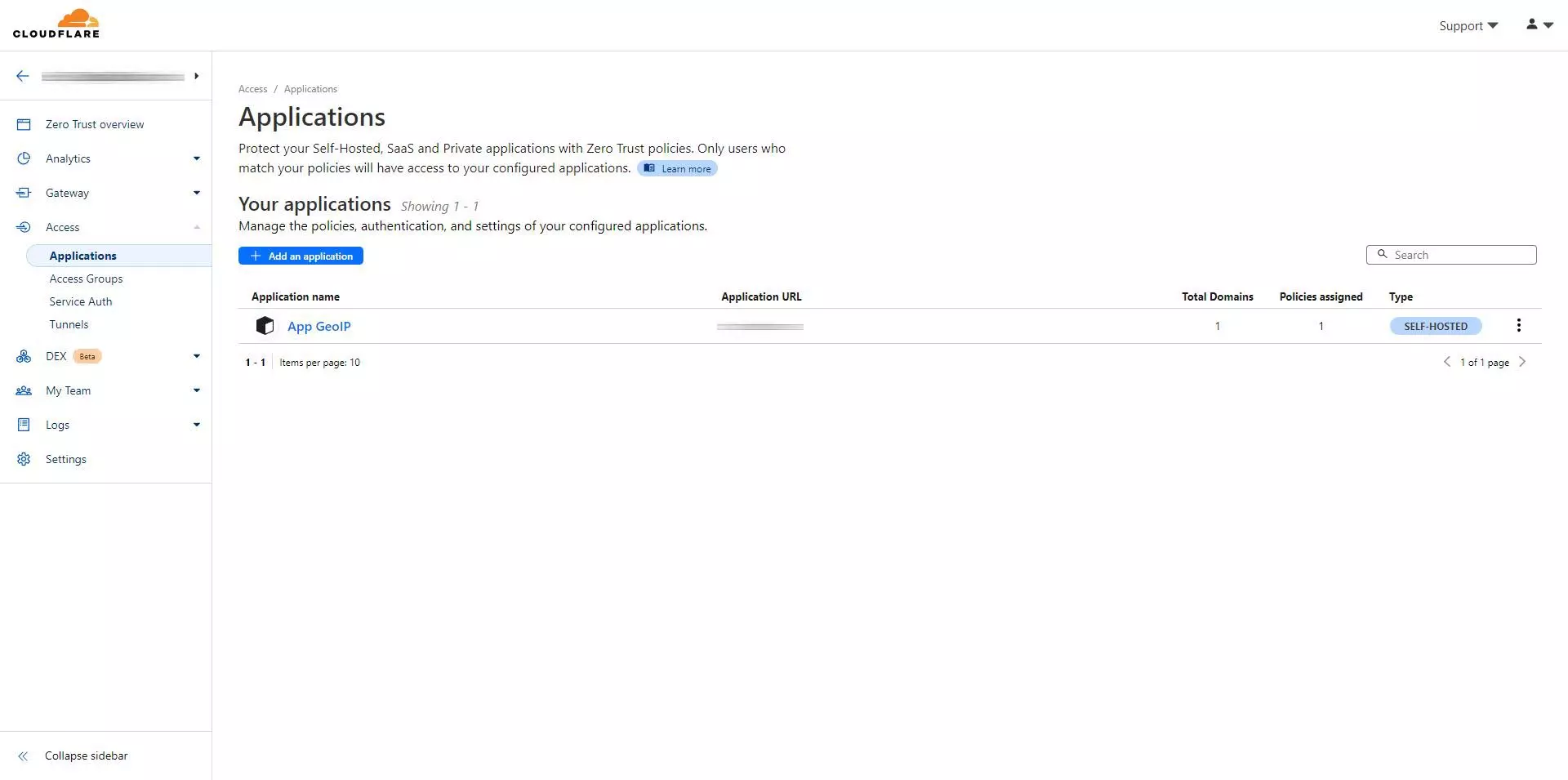

إعدادات الأمان الإضافية

إذا كنت ترغب في إضافة إعداد للتصفية حسب بلد المنشأ. فستتمكن من القيام بذلك بسهولة بفضل قسم ” الوصول / التطبيقات “. إذا دخلنا إلى هذه القائمة، فيجب علينا النقر فوق ” إضافة تطبيق ” لمتابعة التكوين المطلوب إجراؤه.

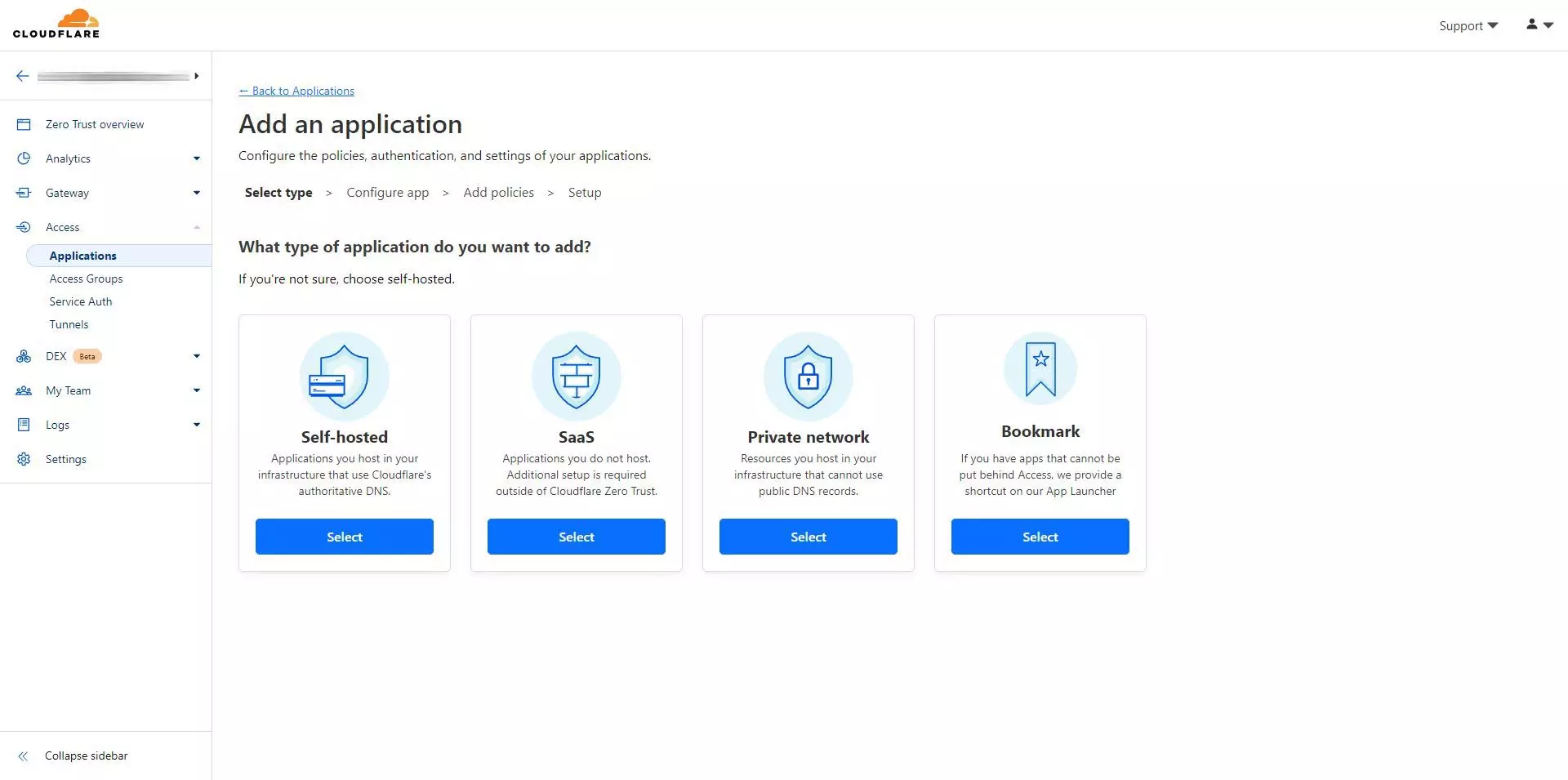

أول شيء يجب علينا فعله هو تحديد نوع « التطبيق ». في هذه الحالة يجب علينا تحديد « Self-Hosted »، أي الخيار الأول.

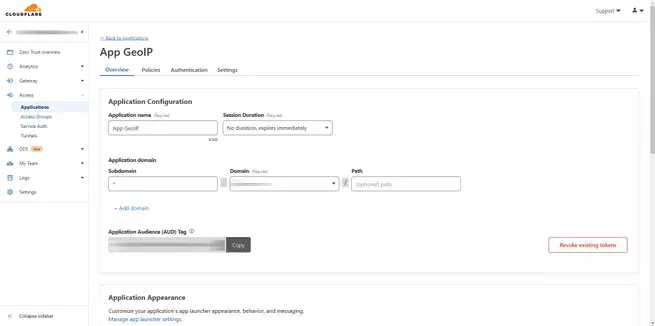

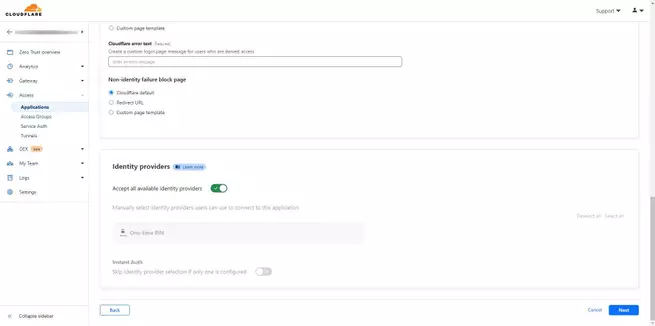

الآن يتعين علينا إعطاء التطبيق اسمًا وإجراء تكوينات مختلفة. ونقدم لك ما يجب عليك تكوينه لإنشاء مرشح وتطبيقه لاحقًا على “أسماء المضيفين العامة”:

-

تكوين التطبيق

- اسم التطبيق: GeoIP App

- مدة الجلسة: بدون مدة، تنتهي فورًا

- النطاق الفرعي: * (جميع النطاقات الفرعية).

- النطاق: technology-arab.net

- المسار: فارغ

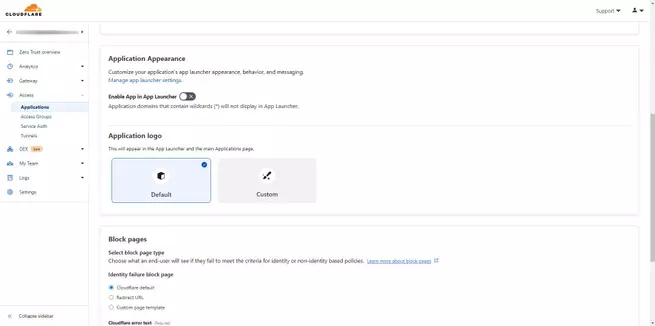

- مظهر التطبيق : نترك هذا التكوين بشكل افتراضي، وليس علينا تعديل أي شيء.

- حظر الصفحات : نختار “Cloudflare الافتراضي”

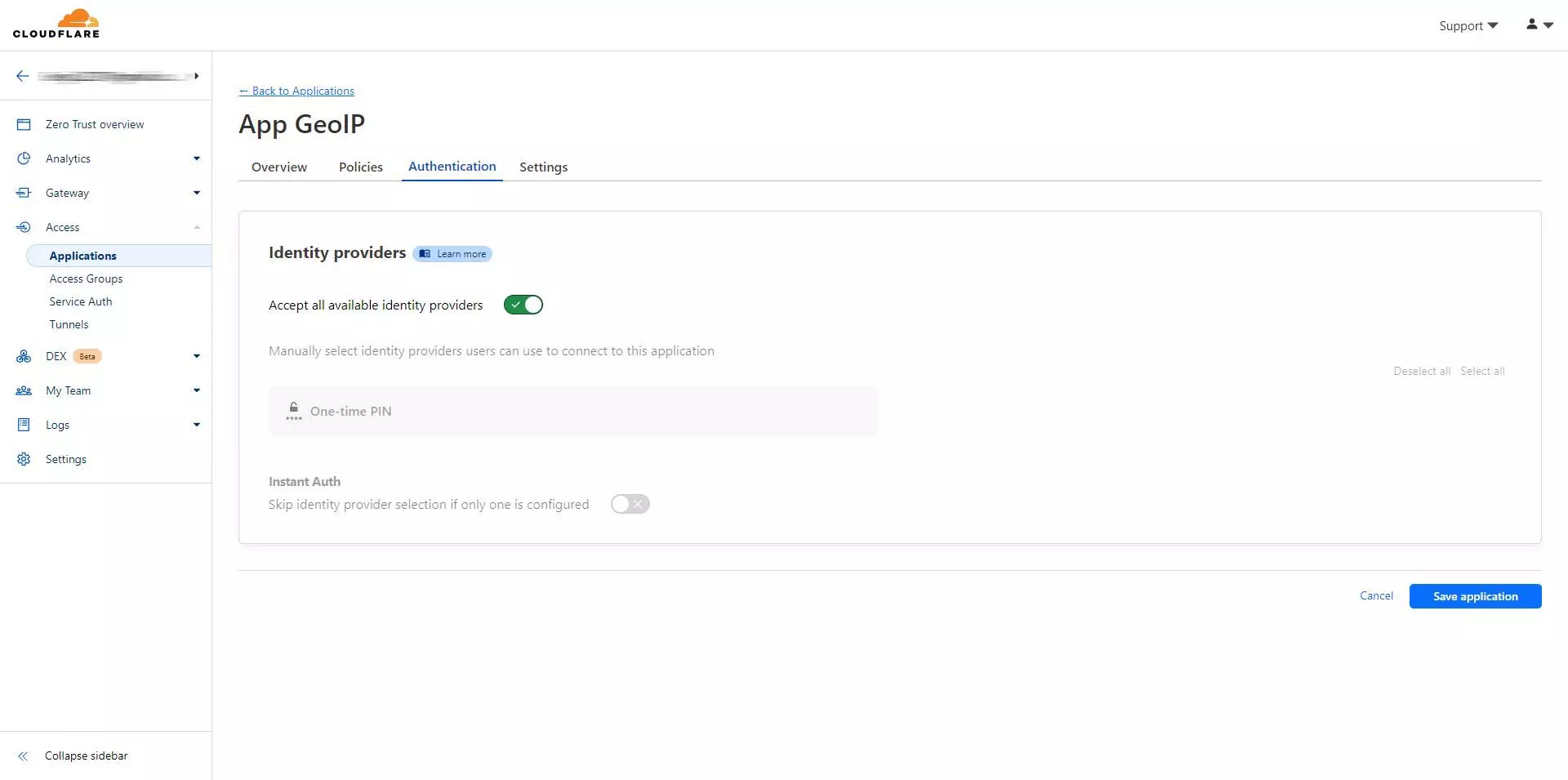

- موفري الهوية : نقوم بتمكين خيار “قبول الكل”.

نضغط على “التالي” لمتابعة التكوين.

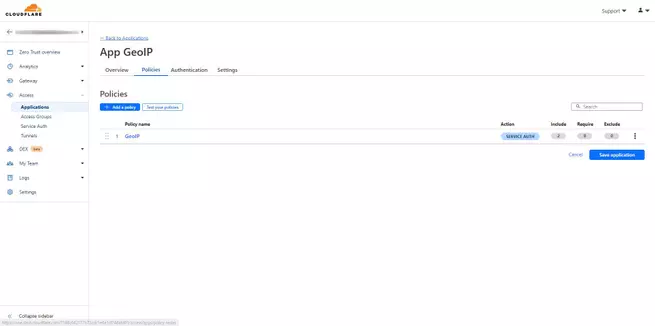

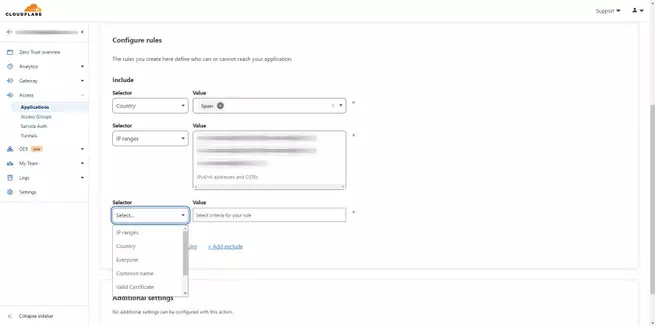

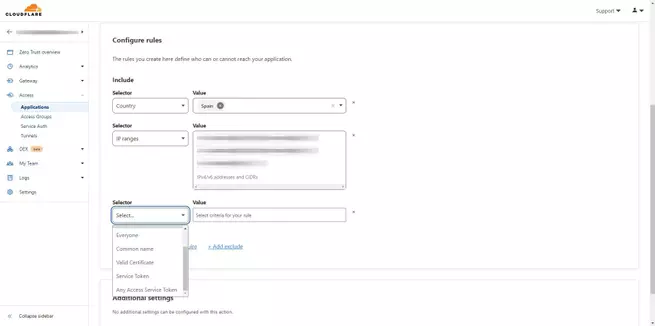

الآن علينا تكوين سياسات التطبيق، للقيام بذلك نضغط على ” إضافة سياسة “. إذا كانت لدينا سياسة بالفعل فسوف تظهر، ويمكن أن يحتوي نفس التطبيق على عدة سياسات واحدة تلو الأخرى.

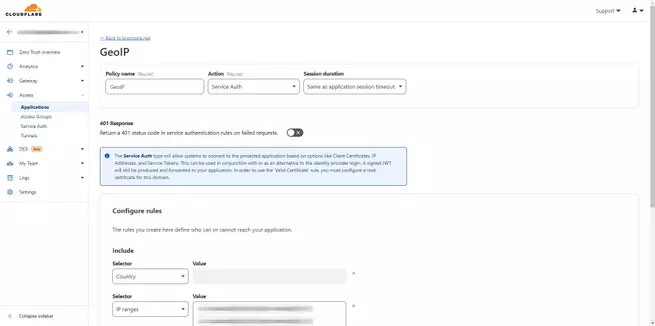

- اسم السياسة : GeoIP

- الإجراء : مصادقة الخدمة. هذا الجزء مهم جدًا، إذا اخترنا هذا الخيار، فستهتم الخدمة بالمصادقة (سنحصل على مصادقة جهاز التوجيه أو Home Assistant أو أي شيء آخر، ولا يقوم بمصادقة مسبقة). من المهم جدًا أن تختار “مصادقة الخدمة”، إذا اخترت خيارًا آخر. فمن المحتمل ألا تفعل ما تريده حقًا.

- مدة الجلسة : نفس مهلة جلسة التطبيق.

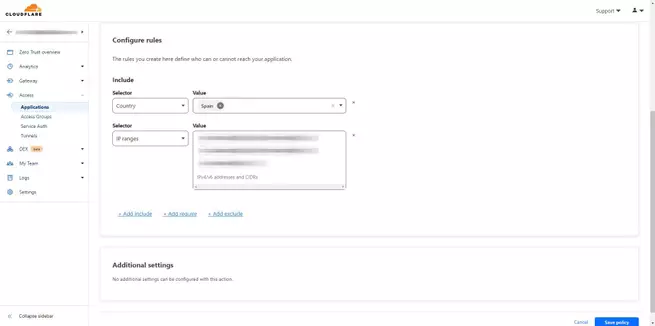

في قسم الاستجابة 401. تركناه معطلاً، وعلينا الآن تكوين القواعد. إذا أردنا تهيئة إمكانية الوصول إلى هذه الخدمات من إسبانيا فقط، ومن شبكات فرعية معينة لعناوين IP العامة المصدر، فيجب علينا إدخال ما يلي:

- اختر تضمين

- المحدد : البلد واختر “إسبانيا” كقيمة.

- المحدد : نطاق IP وقم بتعيين شبكة فرعية مثل 1.1.1.0/24 (هذا مثال).

باستخدام هذا التكوين. سيتمكنون من الوصول إذا كان عنوان IP من إسبانيا، أو إذا كان عنوان IP أحد العناوين المضمنة في “INCLUDE”.

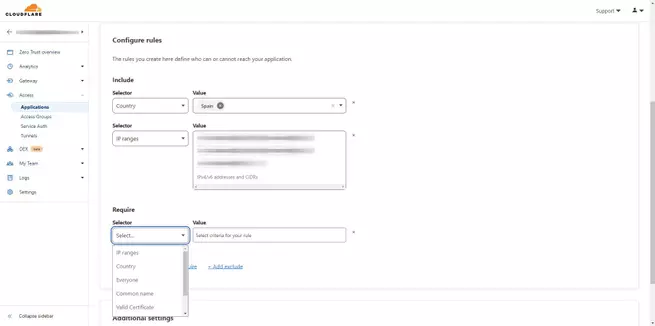

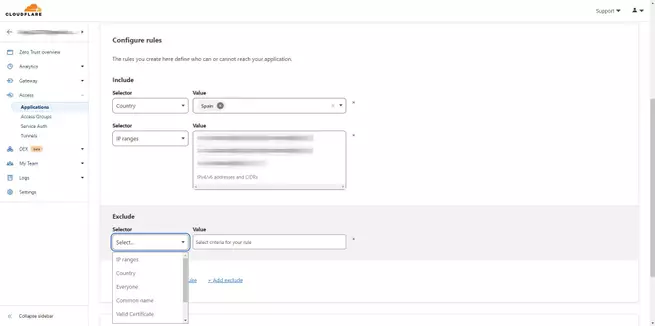

لدينا أيضًا القدرة على إضافة الاستثناءات (يتطلب) والقواعد المطلوبة (يتطلب) بنفس خيارات التكوين في قسم “المحدد”.

الخيارات الأخرى هي “المصادقة” فيما يتعلق بـ “موفري الهوية” كما ترون.

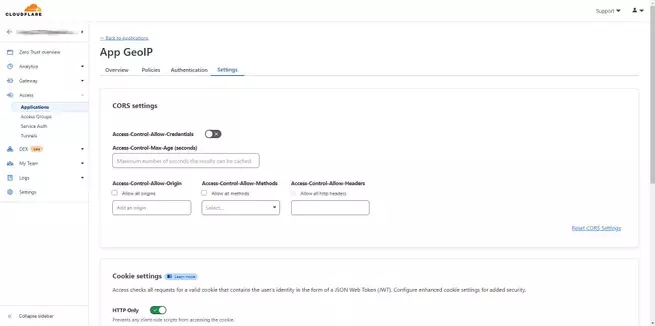

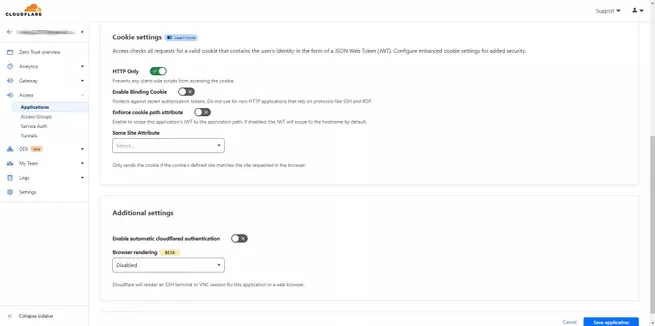

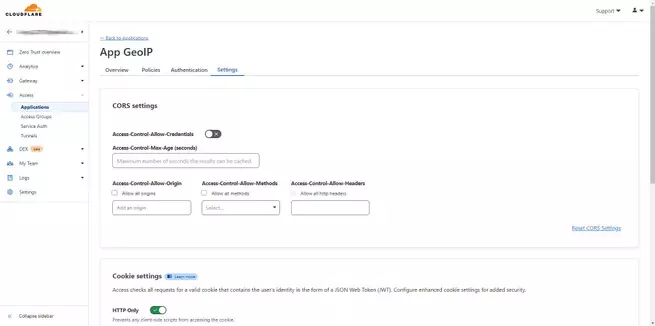

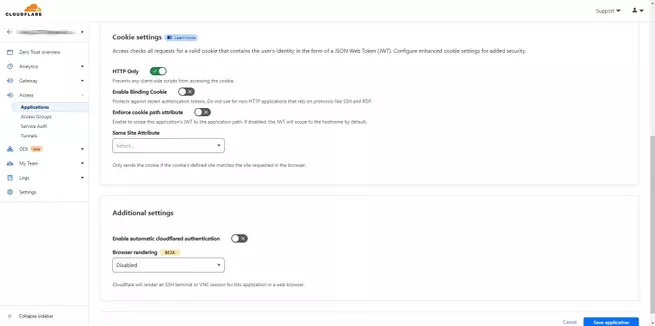

في قائمة ” الإعدادات ” ، يجب ألا نلمس أي إعدادات افتراضية. إلا إذا كنت في حاجة إليها حقًا. على سبيل المثال، قد يكون التكوين المثير للاهتمام هو “Enable Binding Cookie”.

يمكنك الآن تفعيل وظيفة “التطبيق” في “أسماء المضيفين العامة” الخاصة بك. وبالتحديد هنا في الأسفل، نقوم بتمكين الخيار واختيار التطبيق الذي أنشأناه للتو.

بفضل هذه الميزة المثيرة للاهتمام في Cloudflare Tunnel، يمكننا حماية النطاق الفرعي من محاولات الوصول من بلدان أخرى. إذا أردنا الوصول من إسبانيا، فمن الأفضل تقييد الوصول وبهذه الطريقة سنتخلص من العديد من محاولات الوصول إذا تمكن شخص ما من الحصول على النطاق الفرعي، حيث لا ينبغي أن يظهر هذا النطاق الفرعي في أي مكان.

الاستنتاجات

إن استخدام Cloudflare Tunnel للوصول إلى خوادم وخدمات الشبكة المحلية، دون الحاجة إلى تكوين خادم VPN وفتح المنفذ المقابل على جهاز التوجيه الخاص بنا، سيوفر لنا الكثير من الأمان في أي شبكة منزلية ومهنية . لذلك يصبح أحد الحلول الأمنية العديدة التي يمكننا استخدامها في جميع الأوقات.

بالإضافة إلى ذلك، أحد المفاتيح التي يجب أخذها في الاعتبار هو أنه ليس من الضروري إجراء تكوينات معقدة كما يحدث عند إعداد خادم VPN باستخدام OpenVPN أو WireGuard. ولكن علينا فقط تثبيت وكيل cloudflared وربطه بالخادم المعلومات التي توفر لنا الخدمة نفسها.

جانب آخر نود تسليط الضوء عليه هو الأمان الذي توفره لنا ” التطبيقات ” ، وهو أننا سنكون قادرين على تقييد الوصول إلى الموارد التي نريدها بطريقة بسيطة للغاية، على سبيل المثال، إذا كنا في إسبانيا ونريد فقط الوصول من هنا إلى مواردنا، فأفضل شيء يمكنك القيام به هو حظر بقية العالم، وتهتم Cloudflare بهذا الأمر بالفعل، وهي واحدة من أفضل شبكات CDN في العالم.

لقد استخدمنا Traefik سابقًا للحصول على وكيل عكسي خاص بنا في المنزل، وبالتالي نكون قادرين على الوصول إلى جميع الموارد مثل Home Assistant وخادم NAS وجهاز التوجيه وخدمات الويب الأخرى المتوفرة لدينا محليًا. عند التبديل إلى Cloudflare Tunnel، لاحظنا أن الاتصال الأولي أبطأ إلى حد ما، ولكن بمجرد اتصالنا فإنه يعمل بنفس السرعة ولم نلاحظ أي تغييرات ذات صلة. ما يجب أن نأخذه في الاعتبار هو أنه من المستحسن تحديث وكيل cloudflared مع إصدار إصدارات جديدة، لأنها لا تصحح الأخطاء فحسب. بل تعمل أيضًا على تحسين العملية لجعلها أسرع. خلال بعض الإصدارات، لم يكن يعمل بسرعة على الإطلاق، ولاحظنا الكثير من التأخير عند الوصول إلى التشغيل الآلي للمنزل لدينا، ومع ذلك، بدءًا من الإصدار 2023.7.0، تم حل جميع المشكلات ولم نعد نعاني من التأخير. في الواقع، تخبرنا الشركة أنه عند إصدار إصدارات جديدة، يتم وضع علامة على الإصدارات السابقة على أنها “مهملة” ولن تقوم بإنشاء النفق لأنها قديمة جدًا.