في كل مرة تقوم بتنزيل برنامج من الإنترنت ، عليك أن تثق بالمطور بأنه ليس ضارًا. لا توجد وسيلة حول ذلك. لكن هذه ليست مشكلة ، عادةً ، خاصةً مع البرامج والمطورين المعروفين.

ومع ذلك ، فإن مواقع الويب التي تستضيف برامج أكثر عرضة للخطر. يمكن للمهاجمين تخريب أمان موقع الويب واستبدال البرامج بنسختهم الضارة. يبدو هذا ويعمل تمامًا مثل الأصل ، إلا أنه يحتوي على باب خلفي مُدرج. باستخدام هذا الباب الخلفي ، يمكن للمهاجمين التحكم في أجزاء مختلفة من الحوسبة اليومية العادية. يتم إدخال جهاز الكمبيوتر الخاص بك في شبكة الروبوت ، أو ما هو أسوأ من ذلك ، تنتظر الأداة المساعدة حتى تستخدم بطاقة الائتمان / الخصم الخاصة بك وتسرق بيانات اعتمادها. يجب أن تكون حريصًا بشكل خاص عند تنزيل برامج مهمة مثل نظام التشغيل أو محفظة العملات المشفرة أو ما شابه ذلك.

يمكن للتوقيعات الرقمية أن تنقذ اليوم

يمكن لكتاب البرامج التوقيع على منتجاتهم. ما لم يتمكن المهاجم من سرقة مفتاحه الخاص ، فلا توجد طريقة معروفة لتزوير هذا التوقيع. هناك العديد من الحالات التي قام فيها الآلاف من المستخدمين بتنزيل برامج ضارة ، وفي كل حالة تقريبًا ، إذا قاموا بفحص التوقيعات الرقمية ، لكانوا قد لاحظوا أنها غير صالحة ، وبالتالي تجنبوا الموقف. من السهل نسبيًا استبدال البرامج الموجودة على موقع ويب ضعيف ولكن من الصعب للغاية سرقة مفتاح خاص يتم تخزينه بشكل صحيح ومعزول عن الوصول إلى الإنترنت.

كيفية استخدام Gpg4win للتحقق من التوقيعات الرقمية

انتقل إلى هذه الصفحة وقم بتنزيل وتثبيت Gpg4win . سيسأل الأذكياء أنفسهم ، “لكن كيف أعرف أن هذا مشروع؟” وهو سؤال جيد. إذا تم كسر هذا ، فستكون جميع الخطوات اللاحقة عديمة الفائدة.

لحسن الحظ ، واجه المطور كل المشاكل لتوقيع برامجه من قبل سلطة إصدار الشهادات. ويفصل خطوات التحقق من برنامجه على موقعه على الإنترنت . على الرغم من استخدام التشفير المماثل للتحقق من الصلاحية ، فإن الطريقة الكلية مختلفة. تستخدم الشهادات الرقمية لهذا الغرض.

تحقق من مجاميع فحص الملف

لنفترض أنك تريد تنزيل محفظة Bitcoin Core . قم بتنزيل x64 Windows القابل للتنفيذ (exe ، وليس zip). بعد ذلك ، انقر فوق “التحقق من توقيعات الإصدار” لتنزيل ملف “SHA256SUMS.asc”. الخطوة الأولى هي التحقق من تجزئة ملف الإعداد.

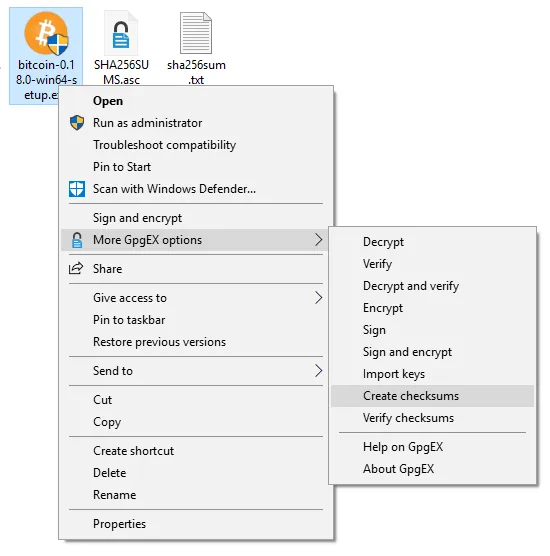

انتقل إلى مجلد التنزيلات ، وبعد تثبيت Gpg4win ، يمكنك الآن النقر بزر الماوس الأيمن فوق ملف ، وستظهر قائمة سياق جديدة. انقر بزر الماوس الأيمن على ملف إعداد Bitcoin (exe الذي قمت بتنزيله) ، وحدد “المزيد من خيارات GpgEX -> إنشاء مجاميع اختبارية” ، كما في الصورة أدناه.

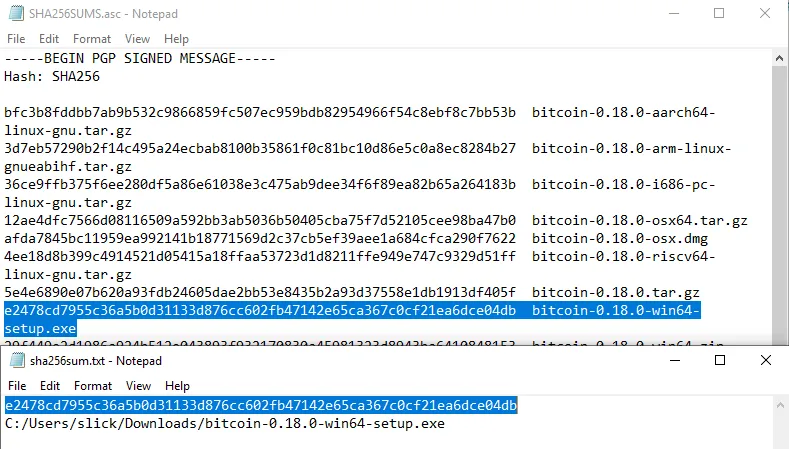

افتح كل من “sha256sum.txt” الذي تم إنشاؤه و “SHA256SUMS.asc” الذي قمت بتنزيله. قارن بين المجموع الاختباري لـ SHA256. يجب أن تكون مباراة مثالية.

تحقق من توقيع الملف الذي يسرد المجاميع الاختبارية

أثناء تنزيل ملف إعداد وقائمة بالمجموعات الاختبارية من نفس موقع الويب ، إذا استبدل أحد المهاجمين ملف الإعداد ، فيمكنه بسهولة استبدال قائمة المجاميع الاختبارية أيضًا. لكن ما لا يستطيع فعله هو تزوير توقيع. يمكن التحقق من صحة ذلك عن طريق مفتاح عام معروف (شرعي). أولاً ، تحتاج إلى تنزيل هذا المفتاح.

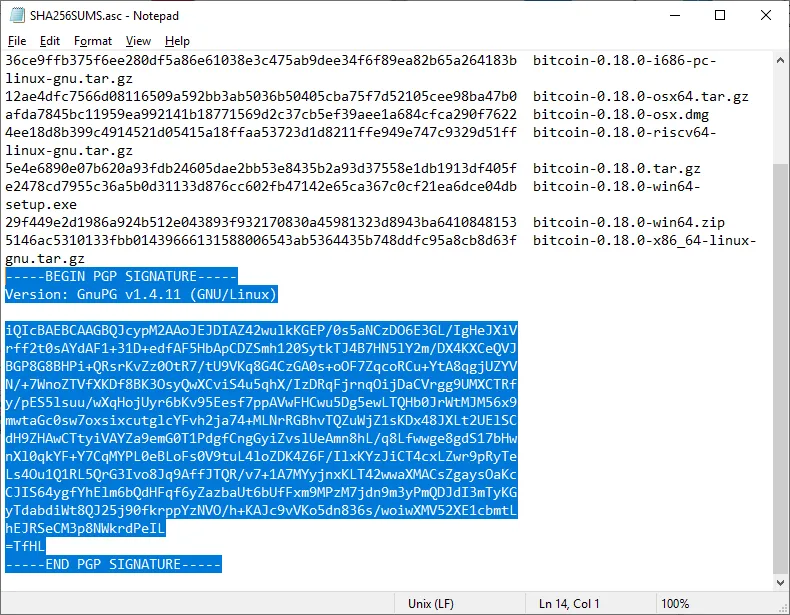

الصورة التالية هي شكل التوقيع.

هذا توقيع مضمن (مضمن في نفس الملف الذي يتحقق من صحته). في بعض الأحيان يتم فصل هذا ، ويتم تضمينه في ملف منفصل. إذا قمت بتغيير حرف واحد فقط في هذا الملف النصي ، يصبح التوقيع غير صالح. هذه طريقة لمعرفة أن المطور وافق ووقع على هذه المحتويات الدقيقة والمحددة بالمجموعات الاختبارية الصحيحة.

استيراد المفتاح العام لمطور البرامج

لديك المفاتيح العامة المتاحة للتنزيل ضمن “مفاتيح توقيع إصدار Bitcoin Core” في صفحة تنزيل Bitcoin. كإجراء وقائي ، يمكنك تنزيلها من مصدر آخر. إذا استبدل المهاجم المفاتيح الشرعية بمفاتيحه الخاصة ، فمن المحتمل أننا سنجد المفاتيح الصحيحة (وبصمات الأصابع) في جميع الأماكن الأخرى التي تم نشرها فيها أو مناقشتها.

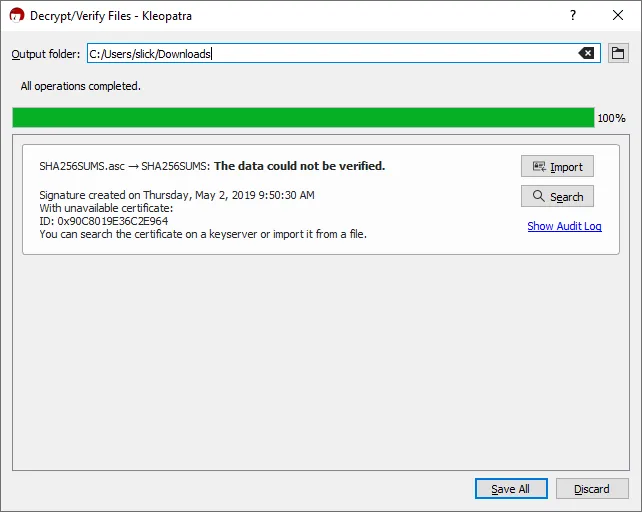

انقر بزر الماوس الأيمن على “SHA256SUMS.asc” وحدد “فك تشفير وتحقق”. سيخبرك البرنامج أنه ليس لديك المفتاح العام بعد. انقر فوق “بحث”.

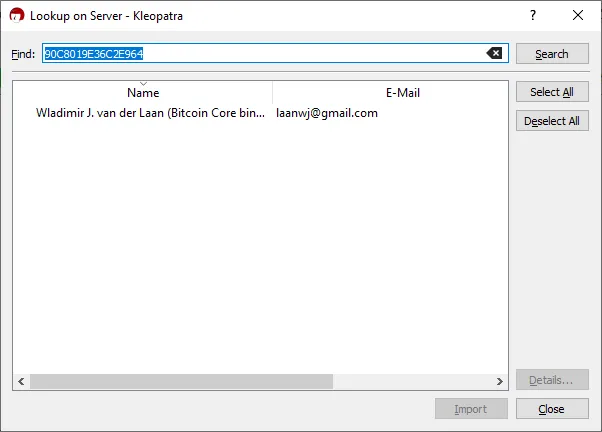

قد يستغرق البحث بعض الوقت. لاحظ السلسلة في حقل “بحث”.

يمكنك نسخ هذا ولصقه في Google لمعرفة ما إذا كانت بصمة المفتاح العام هذه قد تمت مناقشتها في سلاسل منتديات / مواقع ويب شرعية ، وما إلى ذلك.

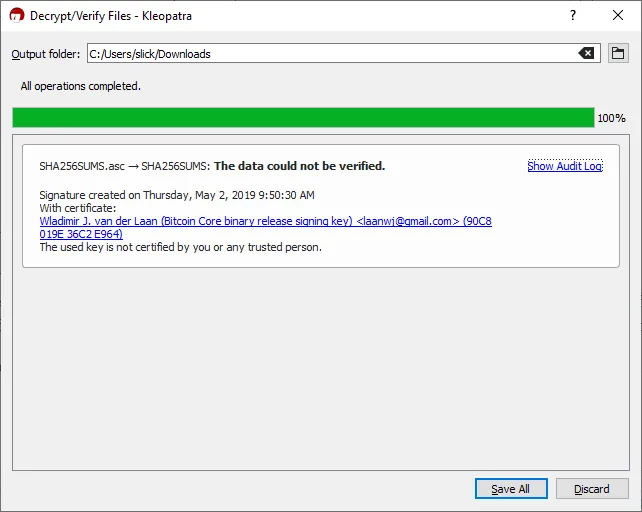

انقر فوق المفتاح ثم قم باستيراده. يمكنك النقر فوق “لا” في المطالبة التي تحصل عليها بعد ذلك (اتخاذ إجراءات للمصادقة على المفتاح) إذا كنت لا تعرف كيف أو لا تريد القيام بذلك الآن.

أخيرًا ، انقر فوق “إظهار سجل التدقيق”.

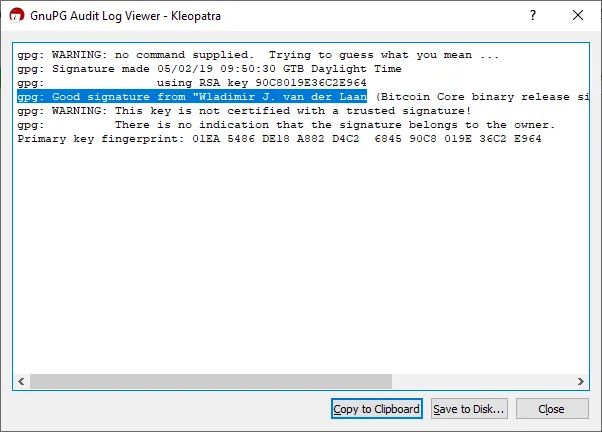

يجب أن ترى النص الذي تم تمييزه في الصورة التالية ، “توقيع جيد”.

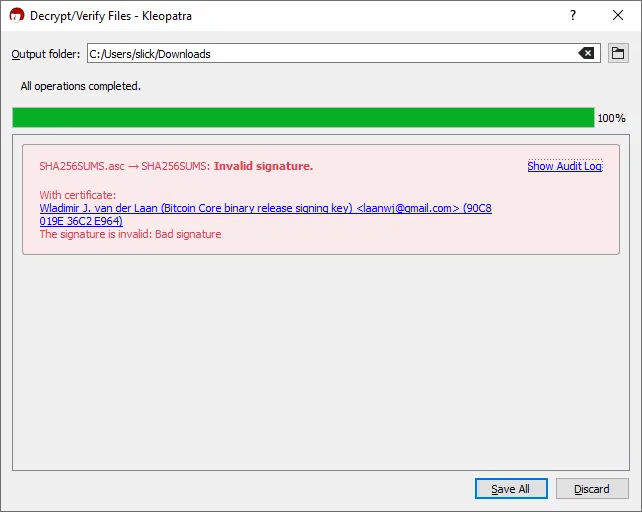

حاول تغيير حرف واحد فقط في “SHA256SUMS.asc” ، وستحصل على ما هو موضح في الصورة التالية.

استنتاج

قلة من المطورين يمنحونك إمكانية التحقق من أن برامجهم تأتي منهم. لكن عادةً ما تقدم لك البرامج التي تتعامل مع بيانات حساسة أو مهمة جدًا هذا الخيار. استخدمه وقد يخلصك من المتاعب يومًا ما.