اكتسب iPhone سمعة باعتباره جهازًا يركز على الأمان بفضل (جزئيًا) قبضة Apple الحديدية على النظام البيئي. ومع ذلك ، لا يوجد جهاز مثالي عندما يتعلق الأمر بالأمان. لذا ، هل يمكن اختراق جهاز iPhone الخاص بك؟ ما هي المخاطر؟

ماذا يعني “اختراق” جهاز iPhone

القرصنة مصطلح فضفاض يستخدم غالبًا بشكل غير صحيح. تقليديا ، يشير إلى الوصول بشكل غير قانوني إلى شبكة الكمبيوتر. في سياق iPhone ، يمكن أن يشير الاختراق إلى أي مما يلي:

- الوصول إلى المعلومات الخاصة بشخص ما المخزنة على iPhone.

- مراقبة أو استخدام iPhone عن بعد دون علم المالك أو موافقته.

- تغيير طريقة عمل iPhone باستخدام برامج أو أجهزة إضافية.

من الناحية الفنية ، يمكن لأي شخص يخمن رمز المرور الخاص بك أن يشكل قرصنة. قد يكون تثبيت برنامج المراقبة على جهاز iPhone الخاص بك حتى يتمكن شخص ما من التجسس على أنشطتك أمرًا تتوقع أن يفعله “المتسلل”.

هناك أيضًا كسر حماية ، أو عملية تثبيت برامج ثابتة مخصصة على الجهاز. يعد هذا أحد التعريفات الأكثر حداثة للقرصنة ، ولكنه يستخدم أيضًا على نطاق واسع. قام الكثير من الأشخاص “باختراق” أجهزة iPhone الخاصة بهم عن طريق تثبيت إصدار معدل من iOS لإزالة قيود Apple.

تعد البرامج الضارة مشكلة أخرى أصابت جهاز iPhone من قبل. لم يتم تصنيف التطبيقات الموجودة على App Store على أنها برامج ضارة فحسب ، ولكن تم أيضًا العثور على ثغرات يوم الصفر في متصفح الويب الخاص بشركة Apple ، Safari. سمح ذلك للمتسللين بتثبيت برامج تجسس تحايلت على إجراءات أمان Apple وسرقة المعلومات الشخصية.

مساحة كسر الحماية تتحرك بسرعة. إنها لعبة قط وفأر ثابتة بين Apple و tweakers. إذا حافظت على تحديث جهازك ، فأنت على الأرجح “آمن” ضد أي عمليات اختراق تعتمد على طريقة كسر الحماية.

ومع ذلك ، هذا ليس سببًا لتخذل حذرك. تهتم مجموعات القرصنة والحكومات ووكالات إنفاذ القانون جميعًا بإيجاد طرق للتغلب على إجراءات الحماية التي توفرها Apple. يمكن لأي منهم اكتشاف اختراق في أي لحظة وعدم إخطار Apple أو الجمهور.

لا يمكن استخدام iPhone الخاص بك عن بعد

لا تسمح Apple لأي شخص بالتحكم عن بعد في جهاز iPhone عبر تطبيقات الوصول عن بُعد ، مثل برنامج TeamViewer. بينما يأتي macOS مزودًا بخادم حوسبة شبكة افتراضية (VNC) مثبتًا يتيح التحكم في جهاز Mac الخاص بك عن بُعد إذا قمت بتمكينه ، فإن iOS لا يفعل ذلك.

هذا يعني أنه لا يمكنك التحكم في جهاز iPhone الخاص بشخص ما دون كسر الحماية أولاً. تتوفر خوادم VNC لأجهزة iPhone التي تم كسر حمايتها والتي تمكن هذه الوظيفة ، لكن نظام iOS لا يعمل.

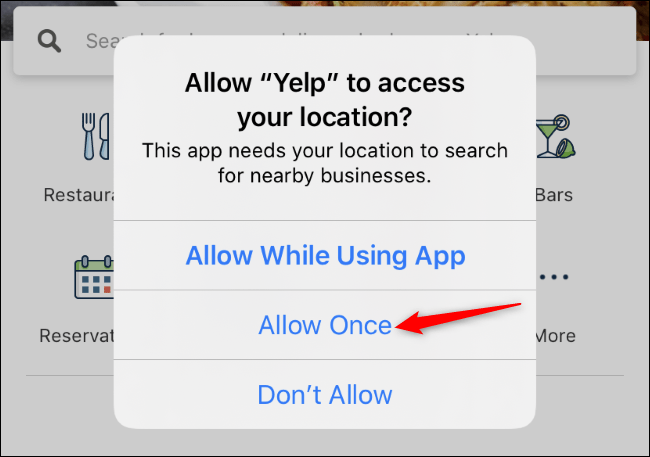

يستخدم iOS نظام أذونات قويًا لمنح التطبيقات وصولاً صريحًا إلى خدمات ومعلومات معينة. عند تثبيت تطبيق جديد لأول مرة ، يُطلب منك غالبًا منح الإذن لخدمات الموقع أو كاميرا iOS. لا يمكن للتطبيقات حرفيًا الوصول إلى هذه المعلومات دون إذن صريح منك.

لا يوجد مستوى إذن متاح داخل iOS يمنح الوصول الكامل إلى النظام. يتم وضع الحماية لكل تطبيق ، مما يعني أن البرنامج منفصل عن باقي النظام في بيئة “وضع الحماية” آمنة. هذا يمنع التطبيقات التي قد تكون ضارة من التأثير على بقية النظام ، بما في ذلك تقييد الوصول إلى المعلومات الشخصية وبيانات التطبيق.

يجب أن تكون دائمًا حذرًا من الأذونات التي تمنحها للتطبيق. على سبيل المثال ، يريد تطبيق مثل Facebook الوصول إلى جهات الاتصال الخاصة بك ، لكنه لا يتطلب ذلك للعمل. بمجرد منحك حق الوصول إلى هذه المعلومات ، يمكن للتطبيق أن يفعل ما يريد بهذه البيانات ، بما في ذلك تحميلها على خادم خاص وتخزينها إلى الأبد. قد ينتهك هذا اتفاقية مطور Apple ومتجر App Store ، ولكن لا يزال من الممكن تقنيًا أن يقوم التطبيق بذلك.

في حين أنه من الطبيعي أن تقلق بشأن الهجمات على جهازك من مصادر شائنة ، فمن المحتمل أنك أكثر عرضة لخطر إعطاء معلوماتك الشخصية بعيدًا إلى تطبيق “آمن” يطلب ببساطة بأدب. راجع أذونات تطبيق iPhone بشكل روتيني ، وفكر دائمًا مرتين قبل الموافقة على طلبات التطبيق.

معرف Apple و iCloud Security

من المحتمل أن يكون معرف Apple الخاص بك (وهو حساب iCloud الخاص بك) أكثر عرضة للتدخل الخارجي من جهاز iPhone الخاص بك. مثل أي حساب على الإنترنت ، يمكن للعديد من الجهات الخارجية الحصول على بيانات الاعتماد الخاصة بك.

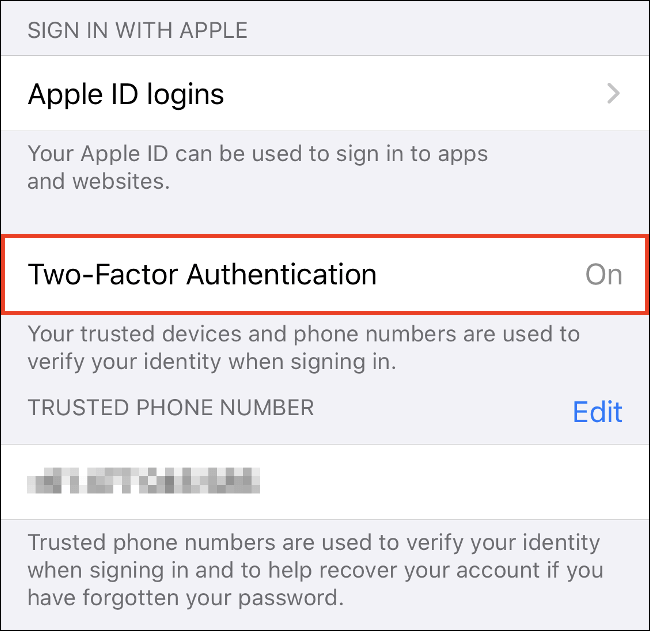

من المحتمل أن يكون لديك بالفعل مصادقة ثنائية (2FA) ممكّنة على معرف Apple الخاص بك. ومع ذلك ، قد ترغب في التأكد من خلال الانتقال إلى الإعدادات> [اسمك]> كلمة المرور والأمان على جهاز iPhone الخاص بك. انقر على “تشغيل المصادقة الثنائية” لإعدادها إذا لم تكن ممكّنة بالفعل.

في المستقبل ، كلما قمت بتسجيل الدخول إلى معرف Apple أو حساب iCloud الخاص بك ، ستحتاج إلى إدخال رمز تم إرساله إلى جهازك أو رقم هاتفك. هذا يمنع أي شخص من تسجيل الدخول إلى حسابك حتى لو كان يعرف كلمة مرورك.

ومع ذلك ، حتى المصادقة الثنائية (2FA) عرضة لهجمات الهندسة الاجتماعية . تم استخدام الهندسة الاجتماعية لنقل رقم هاتف من بطاقة SIM إلى أخرى. هذا يمكن أن يمنح “الهاكر” الجزء الأخير من اللغز لحياتك على الإنترنت بالكامل إذا كانوا يعرفون بالفعل كلمة مرور البريد الإلكتروني الرئيسية الخاصة بك.

هذه ليست محاولة لإخافتك أو جعلك بجنون العظمة. ومع ذلك ، فإنه يوضح كيف يمكن اختراق أي شيء إذا أعطيت الوقت والبراعة الكافية. لا يجب أن تقلق كثيرًا بشأن هذه الأشياء ، لكن كن على دراية بالمخاطر وكن يقظًا.

ماذا عن برنامج “التجسس” على iPhone؟

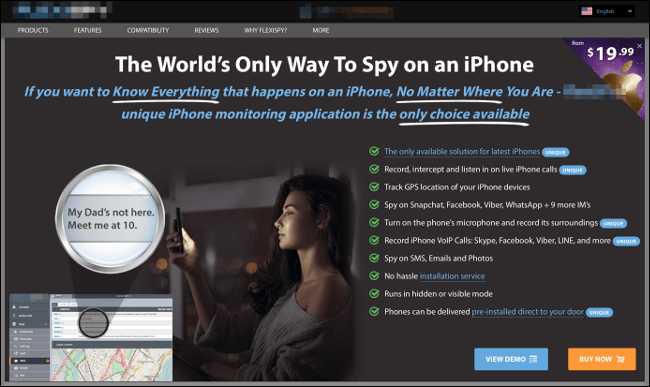

يُطلق على أحد أقرب الأشياء للتطفل على مالكي iPhone ما يسمى ببرنامج التجسس. تفترس هذه التطبيقات جنون العظمة والخوف من خلال دعوة الأشخاص لتثبيت برامج المراقبة على الأجهزة. يتم تسويقها للآباء والأمهات والأزواج المشتبه بهم كوسيلة لتتبع نشاط iPhone الخاص بشخص آخر.

لا يمكن أن تعمل هذه التطبيقات على نظام iOS الأساسي ، لذا فهي تتطلب كسر حماية الجهاز أولاً. هذا يفتح iPhone لمزيد من التلاعب ، ومشاكل الأمان الكبيرة ، ومشاكل توافق التطبيقات المحتملة ، حيث أن بعض التطبيقات لن تعمل على أجهزة مكسورة الحماية.

بعد كسر حماية الجهاز وتثبيت خدمة المراقبة ، يمكن للأشخاص التجسس على الأجهزة الفردية من لوحات التحكم في الويب. سيرى هذا الشخص كل رسالة نصية يتم إرسالها ، وتفاصيل جميع المكالمات التي تم إجراؤها واستلامها ، وحتى الصور أو مقاطع الفيديو الجديدة التي تم التقاطها بالكاميرا.

لن تعمل هذه التطبيقات على أحدث أجهزة iPhone (بما في ذلك XS و XR و 11 وأحدث SE) ، ولا يتوفر سوى جيلبريك مقيد لبعض أجهزة iOS 13. لقد سقطوا من النعمة لأن Apple تجعل من الصعب للغاية كسر حماية الأجهزة الحديثة ، لذا فهي تشكل تهديدًا ضئيلًا تحت نظام iOS 13.

ومع ذلك ، لن يبقى على هذا النحو إلى الأبد. مع كل تطوير كبير لكسر الحماية ، تبدأ هذه الشركات في التسويق مرة أخرى. لا يعتبر التجسس على أحد أفراد أسرته أمرًا مشكوكًا فيه (وغير قانوني) فحسب ، بل إن كسر حماية جهاز شخص ما يعرضه أيضًا لخطر البرامج الضارة. كما أنه يلغي أي ضمان قد يكون تركه.

قد تظل شبكة Wi-Fi عرضة للخطر

بغض النظر عن الجهاز الذي تستخدمه ، لا تزال الشبكات اللاسلكية غير الآمنة تشكل أحد أكبر التهديدات لأمان الجهاز المحمول. يمكن للقراصنة (ويفعلون) استخدام هجمات “man in the middle” لإنشاء شبكات لاسلكية مزيفة وغير آمنة لالتقاط حركة المرور.

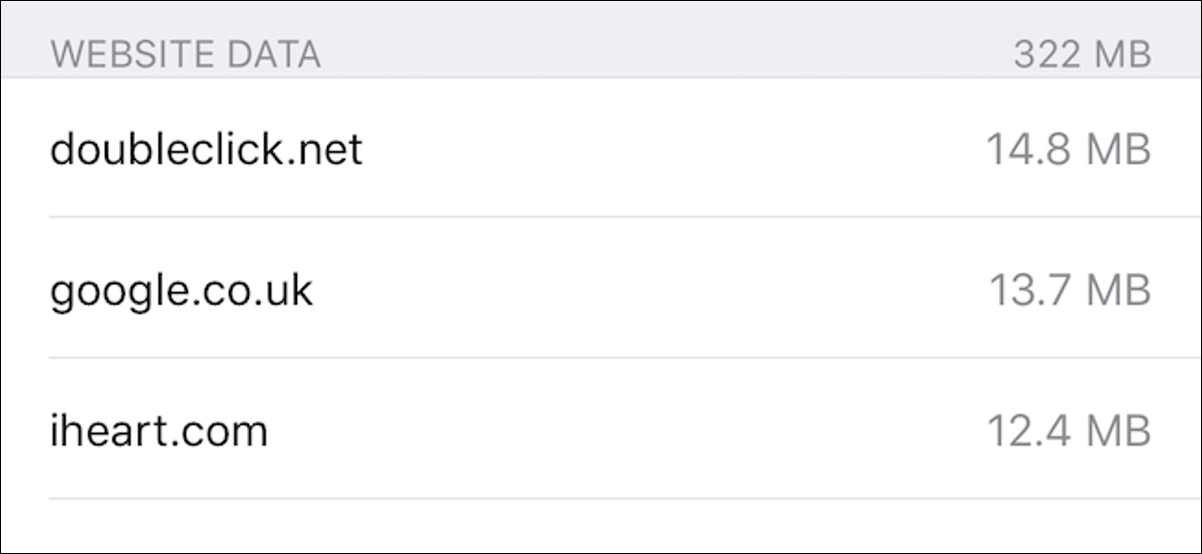

من خلال تحليل حركة المرور هذه (المعروفة باسم استنشاق الحزمة) ، قد يتمكن المتسلل من رؤية المعلومات التي ترسلها وتتلقىها. إذا كانت هذه المعلومات غير مشفرة ، فمن الممكن أن تتعثر على كلمات المرور وبيانات اعتماد تسجيل الدخول وغيرها من المعلومات الحساسة.